Совместное расследование SentinelLABS и Beazley Security выявило масштабную кампанию с использованием Python-стеалера PXA, интегрированного в Telegram-ориентированную преступную экосистему. С конца 2024 года вьетнамские хакерские группировки совершенствовали методы доставки вредоносного ПО, применяя технику side-loading через легитимные приложения, такие как подписанный Haihaisoft PDF Reader и Microsoft Word 2013. Злоумышленники внедряют сложные механизмы обхода анализа: маскируют DLL-библиотеки, используют архивные файлы с двойными расширениями и создают "приманки" - безвредные документы, отвлекающие внимание жертв и аналитиков.

Описание

Зафиксировано более 4000 уникальных IP-адресов жертв из 62 стран, включая Южную Корею, США, Нидерланды, Венгрию и Австрию. Украденные данные включают 200 000 паролей, миллионы браузерных куков, сотни записей кредитных карт и ключи от криптокошельков. Информация автоматически передается в Telegram через ботов, интегрированных с инфраструктурой Cloudflare Workers. Экосистема функционирует как подписочная модель: данные сортируются по каналам "New Logs", "Reset" и "Notifications", после чего продаются на платформах вроде Sherlock.

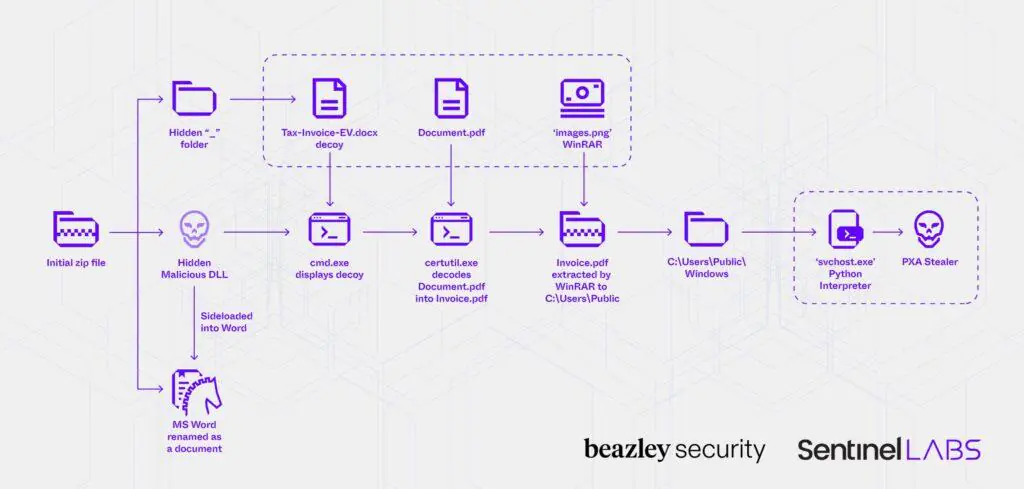

Эволюция PXA Stealer демонстрирует рост технической изощренности. В июле 2025 года атаки усложнились: Microsoft Word 2013 маскировался под документ "Tax-Invoice-EV.docx", а вредоносный код запускался через цепочку команд, включающую certutil и переименованный WinRAR. Стеалер внедряет DLL в процессы браузеров (Chrome, Edge, CocCoc) для обхода шифрования, собирает данные из 50+ приложений - включая криптовалютные кошельки (Atomic, Exodus), VPN-клиенты и мессенджеры (Discord, Telegram). Поддерживается кража информации с финансовых платформ: Binance, Coinbase, PayPal.

Ключевой элемент - Telegram-боты вида _NEW_VER_BOT (например, MRB_NEW_VER_BOT), использующие токен 7414494371:AAHsrQDkPrEVyz9z0RoiRS5fJKI-ihKJpzQ. Данные упаковываются в ZIP-архивы с именем вида [Код_страны_IP]_Имя_устройства.zip и отправляются через Cloudflare Worker lp2tpju9yrz2fklj.lone-none-1807.workers[.]dev. Каждый архив содержит метаданные: количество куков (CK), паролей (PW), данных автозаполнения (AF) и т.д.

Анализ артефактов указывает на вьетнамский след: в коде встречаются строки типа "đức anh" ("брат"), а Telegram-профили содержат флаг Вьетнама. Злоумышленники активно используют Pastebin-аналоги (paste[.]rs, 0x0[.]st) для хранения обфусцированного Python-кода. Несмотря на блокировку Cloudflare Worker, инфраструктура адаптируется: в апреле 2025 года применялись иные ChatID и пути доставки.

Проблема усугубляется легализацией инструментов: Telegram API позволяет автоматизировать эксфильтрацию, а сервисы вроде probiv[.]gg перенаправляют покупателей в Sherlock-боты, где данные структурированы для поиска. Это снижает порог входа для киберпреступников, превращая кражу информации в потоковый сервис. Тенденция подтверждается статистикой: BotID "Adonis" целенаправленно атакует жертв в Израиле и Тайване, а "James" фокусируется на Южной Корее.

Специалисты отмечают, что PXA Stealer - часть глобальной тенденции, где LummaC2, Redline и Vidar создают взаимодополняющие потоки данных для рынков типа Daisy Cloud. Использование легитимных сервисов (Dropbox, Telegram, Cloudflare) осложняет обнаружение: трафик маскируется под фоновую активность, а многоэтапная цепочка выполнения вызывает таймауты в песочницах. Рекомендации по смягчению рисков не раскрываются, однако эксперты подчеркивают: классические сигнатурные методы бессильны против атак, где вредоносная нагрузка "растворяется" в доверенных процессах.

Заключение SentinelLABS и Beazley Security акцентирует операционную зрелость группировки. Их тактика - симбиоз социальной инженерии (документы с фальшивыми уведомлениями об авторских правах), технических уловок (имитация папки C:\Windows в Public) и бизнес-модели SaaS - отражает профессионализацию киберпреступного ландшафта. В таких условиях ключевым элементом защиты становится мониторинг аномалий в работе легальных платформ, особенно при нестандартном использовании certutil или запуске Python из временных каталогов.

Индикаторы компрометации

Domains

- lp2tpju9yrz2fklj.lone-none-1807.workers.dev

URLs

- https://0x0.st/8dxc.py

- https://0x0.st/8GcQ.py

- https://0x0.st/8GpS.py

- https://0x0.st/8GsK.py

- https://0x0.st/8ndd.pyhttps://0x0.st/8GcO.py

- https://0x0.st/8nyT.py

- https://paste.rs/5DJ0P

- https://paste.rs/oaCzj

- https://paste.rs/Plk1y

- https://paste.rs/qDTxA

- https://paste.rs/umYBi

- https://paste.rs/yd2sV

- https://www.dropbox.com/scl/fi/c1abtpif2e6calkzqsrbj/.dll?rlkey=9h1ar7wmsg407ngpl25xv2spt&st=mp7z58v2&dl=1

SHA1

- 05a8e10251a29faf31d7da5b9adec4be90816238

- 06fcb4adf8ca6201fc9e3ec72d53ca627e6d9532

- 08f517d4fb4428380d01d4dd7280b62042f9e863

- 0c472b96ecc1353fc9259e1b8750cdfe0b957e4f

- 1594331d444d1a1562cd955aefff33a0ee838ac9

- 1783af05e7cd52bbb16f714e878bfa9ad02b6388

- 185d10800458ab855599695cd85d06e630f7323d

- 1aa5a0e7bfb995fc2f3ba0e54b59e7877b5d8fd3

- 23c61ad383c54b82922818edcc0728e9ef6c984d

- 345c59394303bb5daf1d97e0dda894ad065fedf6

- 37e4039bd2135d3253328fea0f6ff1ca60ec4050

- 3a20b574e12ffb8a55f1fb5dc91c91245a5195e8

- 3d38abc7786a1b01e06cc46a8c660f48849b2b5f

- 3e9198e9546fa73ef93946f272093092363eb3e2

- 3f0071d64edd72d7d92571cf5e4a5e82720c5a9b

- 40795ca0880ea7418a45c66925c200edcddf939e

- 407df08aff048b7d05fd7636be3bc9baa699646d

- 44feb2d7d7eabf78a46e6cc6abdd281f993ab301

- 4528215707a923404e3ca7667b656ae50cef54ef

- 4607f6c04f0c4dc4ee5bb68ee297f67ccdcff189

- 48325c530f838db2d7b9e5e5abfa3ba8e9af1215

- 48d6350afa5b92958fa13c86d61be30f08a3ff0c

- 4ab9c1565f740743a9d93ca4dd51c5d6b8b8a5b6

- 4dcf4b2d07a2ce59515ed3633386addff227f7bd

- 5246e098dc625485b467edd036d86fd363d75aae

- 533960d38e6fee7546cdea74254bccd1af8cbb65

- 540227c86887eb4460c4d59b8dea2a2dd0e575b7

- 5b60e1b7458cef383c45998204bbaac5eacbb7ee

- 612f61b2084820a1fcd5516dc74a23c1b6eaa105

- 61a0cb64ca1ba349550176ef0f874dd28eb0abfa

- 6393b23bc20c2aaa71cb4e1597ed26de48ff33e2

- 65c11e7a61ac10476ed4bfc501c27e2aea47e43a

- 6eb1902ddf85c43de791e86f5319093c46311071

- 70b0ce86afebb02e27d9190d5a4a76bae6a32da7

- 734738e7c3b9fef0fd674ea2bb8d7f3ffc80cd91

- 7c9266a3e7c32daa6f513b6880457723e6f14527

- 7d53e588d83a61dd92bce2b2e479143279d80dcd

- 7e505094f608cafc9f174db49fbb170fe6e8c585

- 80e68d99034a9155252e2ec477e91da75ad4f868

- ae8d0595724acd66387a294465b245b4780ea264

- b53ccd0fe75b8b36459196b666b64332f8e9e213

- ba56a3c404d1b4ed4c57a8240e7b53c42970a4b2

- bd457c0d0a5776b43969ce28a9913261a74a4813

- bfed04e6da375e9ce55ad107aa96539f49899b85

- c46613f2243c63620940cc0190a18e702375f7d7

- c5407cc07c0b4a1ce4b8272003d5eab8cdb809bc

- c5688fc4c282f9a0dc62cf738089b3076162e8c6

- c9a1ddf30c5c7e2697bc637001601dfa5435dc66

- c9caba0381624dec31b2e99f9d7f431b17b94a32

- ca6912da0dc4727ae03b8d8a5599267dfc43eee9

- d0b137e48a093542996221ef40dc3d8d99398007

- d1a5dff51e888325def8222fdd7a1bd613602bef

- da210d89a797a2d84ba82e80b7a4ab73d48a07b1

- dc6a62f0a174b251e0b71e62e7ded700027cc70b

- deace971525c2cdba9780ec49cc5dd26ac3a1f27

- e27669cdf66a061c5b06fea9e4800aafdb8d4222

- e9dfde8f8a44b1562bc5e77b965b915562f81202

- f02ae732ee4aff1a629358cdc9f19b8038e72b7b

- f5793ac244f0e51ba346d32435adb8eeac25250c

- f7bb34c2d79163120c8ab18bff76f48e51195d35

- f8f328916a890c1b1589b522c895314a8939399c

- f91e1231115ffe1a01a27ea9ab3e01e8fac1a24f

- faf033dc60fed4fc4d264d9fac1d1d8d641af5e0

- ff920aee8199733258bb2a1f8f0584ccb3be5ec6