Исследовательская группа zLabs обнаружила новую вредоносную кампанию, нацеленную на пользователей Android в Испании. Угроза, получившая название DroidLock, представляет собой программу-вымогатель (ransomware), которая распространяется через фишинговые сайты. Вредонос обладает широким набором функций для полного захвата контроля над устройством, включая блокировку экрана, кражу учетных данных, удаленное управление и даже возможность полной очистки данных.

Описание

Заражение начинается с установки дроппера, который обманом побуждает пользователя инсталлировать основной вредоносный модуль (payload). Этот метод позволяет злоумышленникам обойти ограничения Android и получить критически важные разрешения, в первую очередь для Служб специальных возможностей (Accessibility Services). После предоставления этого разрешения вредонос автоматически подтверждает и другие права: на доступ к SMS, журналу вызовов, контактам и микрофону.

Для связи с командным сервером (C2, Command & Control) DroidLock использует гибридный подход: HTTP-соединение для отправки базовой информации об устройстве и вебсокеты (websocket) для получения команд и передачи данных. Всего в арсенале вредоноса обнаружено 15 различных команд.

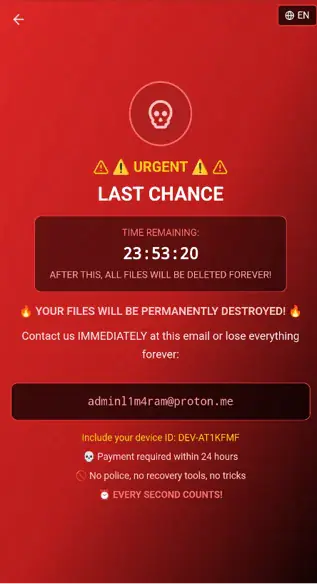

Ключевой функцией является демонстрация на весь экран угрожающего оверлея в стиле программ-вымогателей. Получив команду RANSOMWARE, вредонос выводит сообщение с требованием немедленно связаться с злоумышленником по электронной почте. В противном случае, согласно угрозе, все файлы на устройстве будут уничтожены в течение 24 часов. Примечательно, что эта версия вредоноса не шифрует файлы, но действительно обладает возможностью полной очистки устройства.

Для достижения персистентности (persistence) и блокировки владельца DroidLock запрашивает права администратора устройства. Используя их, злоумышленник может дистанционно выполнить сброс настроек до заводских, заблокировать устройство или изменить PIN-код, пароль и биометрические данные для входа.

Одной из самых опасных возможностей является кража учетных данных. Вредонос использует два механизма оверлеев. Первый подменяет экран блокировки, чтобы перехватить графический ключ устройства. Второй, более гибкий, загружает через WebView фишинговые страницы, хранящиеся в локальной базе данных, которые накладываются поверх целевых приложений, таких как банковские клиенты.

Чтобы изолировать пользователя во время атаки, DroidLock отображает фальшивый экран обновления Android с предупреждением не выключать и не перезагружать устройство. Эта тактика блокирует любое взаимодействие с интерфейсом, пока на заднем плане происходят вредоносные действия.

Помимо этого, вредонос включает функцию скрытой записи экрана. Работая в качестве постоянной сервисной службы, он использует MediaProjection для захвата изображения с дисплея, кодирует его в формат JPEG и отправляет на удаленный сервер. Эта функция создает исключительный риск, позволяя перехватывать любую конфиденциальную информацию: от логинов и паролей до одноразовых кодов двухфакторной аутентификации (MFA).

Эксперты также подтвердили наличие команд для удаленного управления устройством через VNC, отключения звука, блокировки уведомлений и принудительной установки или удаления приложений. Столь широкий функционал делает DroidLock серьезной многоцелевой угрозой, способной не только на вымогательство, но и на полный шпионаж за жертвой. Специалисты по безопасности рекомендуют устанавливать приложения только из официального магазина Google Play, с осторожностью относиться к запросам подозрительных разрешений, особенно для Служб специальных возможностей, и регулярно обновлять операционную систему и антивирусное программное обеспечение.

Индикаторы компрометации

IPv4

- 161.132.50.40

SHA256

- 0280fd7da2973e37e577caf2b2fcf06bc77cbcda47004fff6bad0ab77b89f5d9

- 03cc07c193092e60f5ca7fb9877af260a3267fa77a522a837a0a4fce3962fb62

- 18b3e4d83054d6c5469a726aabf2abbb87eb5a839f82c0a39fd7b6e3232c0b6c

- 192b8b563d3ed8b4956769ee40d5f2f091873591962cdab8a9f084aef425cd47

- 26ae26ba05457989aa53549052e6e93e52f7f60d5592b6ab16f9ca5e729ca8b5

- 2c34ab65cea6f1a43758197ca59ec3c845278b87f1233c56bc642e6c4c2d613d

- 5cd943349961421933482368f57e862c5943b0cce0137eecf415721ae77a6bea

- 6f7d9fd737972e1c2bae2d6d397baa518c30f57b09b21dc8927309d2ee34471a

- 764c4ce4845869f14e2a5144e94fc15707caa3dedc2b7a555438b908bfaa4061

- 8cecf18ad253d15489d62eff824a2bec83a4d20f36ada95800d554b405c1baa1

- 96e14d1236e901fea165c9a20db553d9cd3143d9d74fb04fd8317747b6db0e73

- 9c93b2439611c3974af81f23b5f21285b6f04bcb6069e0402b3417c5afabef7b

- a0c3fe9f2e7d53c67f2bd8291ad3b54094dcecd57c4ea1c3cc611ff0b53d2601

- a81c6c0e2b2ae49fe454d541a723aca78410a3561189597391b79f407533f06a

- aca1521aac6c02131bfcb7b923811e63220d0bd05a6795f04021fa471066a49a

- ce5a416c73da67668996deee6839de2fca218d667830d0996bb8dfda70fdc123

- d1695caea9435aef9938651acaaa99685d478005672ace47d9ddac6adddb5e19

- e5389bf9be2483332ea2041d7525ab7df17874947313c3863b1de89003e7f0d2

- eac650ac04c893b5ac54ddcdeca1ca2270bc605447c966bead18bf1b0df0467a

- ec9d70f3fd5fe2d20e44ba57797b3ea0d91cec6a2ae3a493adf50fbe878cd754