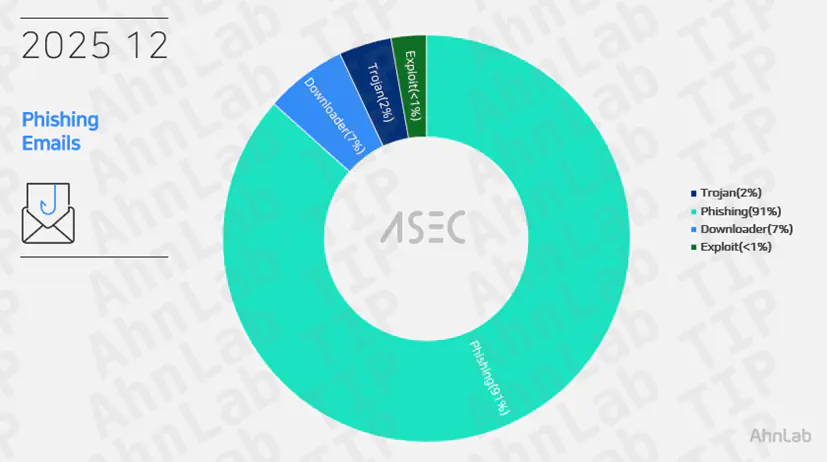

Согласно свежему ежемесячному отчету о тенденциях в фишинговых рассылках за декабрь 2025 года, классический фишинг, направленный на кражу учетных данных, сохраняет абсолютное лидерство. На его долю пришлось 91% всех зафиксированных угроз. Злоумышленники активно используют HTML-скрипты, тщательно воссоздающие дизайн, логотипы и шрифты реальных страниц входа или рекламных порталов. Пользователей обманом заставляют ввести свои логины и пароли, которые затем незамедлительно передаются на сервер управления (C2, Command and Control) злоумышленников. Другой распространенный метод - размещение гиперссылок в документах, например, в PDF-файлах, которые перенаправляют жертв на поддельные сайты.

Описание

Параллельно эксперты отмечают тревожное возобновление активности трояна удаленного доступа Remcos RAT, который распространяется через фишинговые письма с вредоносными вложениями. Анализ конкретных кейсов за месяц показал, что злоумышленники используют несколько тактик. Во-первых, это документы (категория Document), содержащие макросы или гиперссылки. При открытии такого файла происходит скрытая загрузка дополнительного вредоносного кода (payload) с сервера злоумышленников, который, в свою очередь, запускает Remcos RAT. Этот троянец предоставляет атакующим полный контроль над зараженной системой, включая функции кейлоггинга, удаленного управления и кражи данных.

Во-вторых, наблюдается рост случаев, когда исполняемый EXE-файл упаковывается в RAR-архив и рассылается в качестве вложения. Такой метод часто позволяет обойти простые фильтры почтовых систем, не проверяющие содержимое архивов. Отчет также содержит статистику по распространенности различных форматов вложений в фишинговых письмах, что помогает специалистам по безопасности лучше понять текущие предпочтения киберпреступников.

Отдельный раздел отчета посвящен анализу рассылок на корейском языке, где частично раскрываются темы писем и имена файлов-вложений. Эта информация полезна для выявления ключевых слов и тем, которые наиболее часто эксплуатируются злоумышленниками в регионах, где распространен корейский язык, с целью повышения правдоподобности атак.

Представленные данные являются частью более объемного исследования, которое включает детальную статистику по расширениям вложений, анализ шестимесячной динамики угроз и разбор реальных инцидентов. Возрождение таких мощных угроз, как Remcos RAT, в фишинговых кампаниях подчеркивает необходимость постоянной бдительности и многоуровневой защиты. Специалисты рекомендуют организациям регулярно обучать сотрудников, внедрять решения для анализа вложений в изолированных средах (песочницах) и использовать системы обнаружения вторжений (IDS) для выявления подозрительной сетевой активности, связанной с C2-серверами.

Индикаторы компрометации

MD5

- 04d09be433851b99f455030c4c2dcaab

- 0d20c89f08e061f9883cc159d92ee52b

- 34f702fddf98006ff786989ee9ebdd83

- 3c15806fd5431377e76d3420a1aee106

- 42f4964651db0a444c37d089c733b4d8