В мире кибербезопасности существуют места, где злоумышленники чувствуют себя как дома. Одним из таких "уютных уголков" для преступников остается хостинг-провайдер DDoS-Guard, известный своей лояльностью к нелегальной деятельности. Команда DomainTools Investigations провела детальный анализ активности доменов, использующих серверы имен DDoS-Guard за период с 13 мая по 11 июня 2025 года. Результаты неутешительны: хостинг по-прежнему служит платформой для фишинга, мошенничества с криптовалютами, онлайн-казино и других киберугроз.

Описание

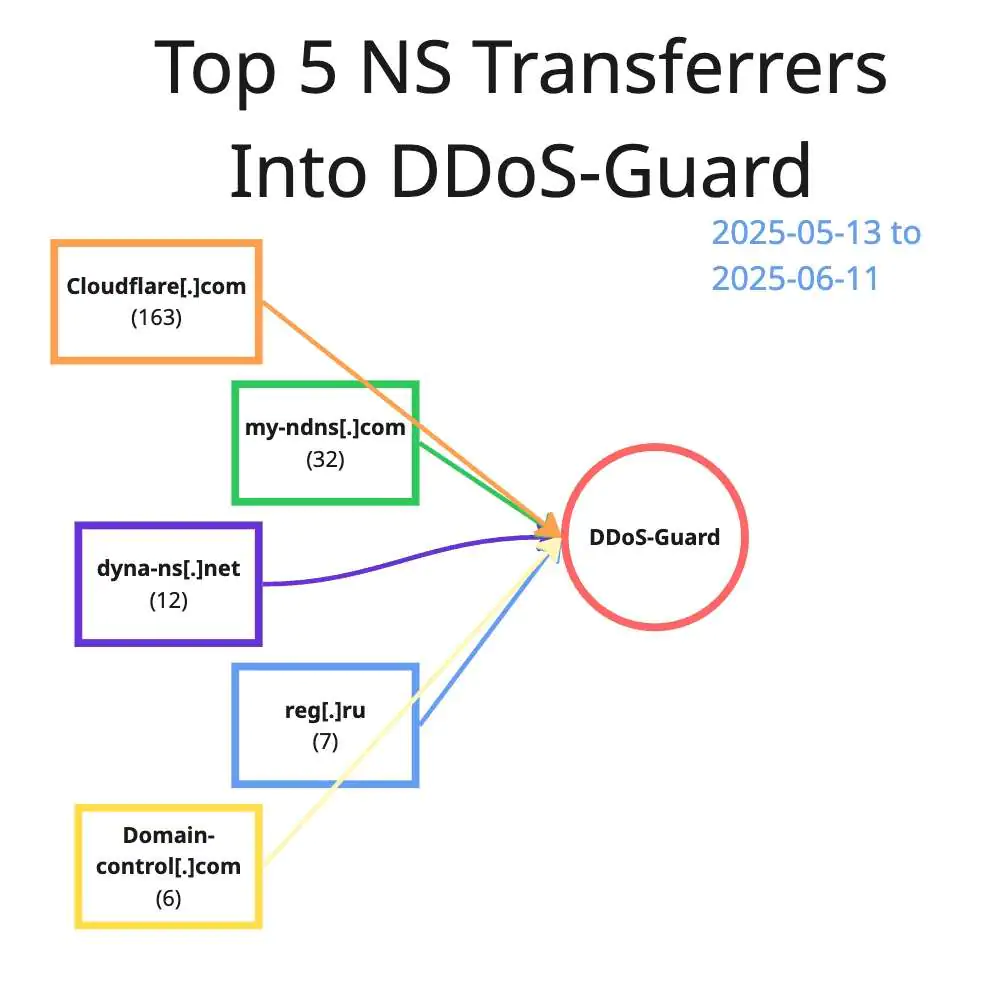

За месяц наблюдений специалисты зафиксировали 677 новых доменов, созданных на серверах DDoS-Guard, 408 доменов, переведенных на другие сервисы, и 269, переведенных в DDoS-Guard извне. Также было замечено 199 удаленных доменов, что свидетельствует о высоком уровне "ротации" среди злоумышленников.

Большая часть активности связана с краткосрочными азартными проектами, преимущественно на индонезийском и турецком языках. Эти домены обычно существуют не более двух недель, после чего удаляются или переносятся на другие серверы, такие как my-ndns[.]com и Cloudflare. Отдельно выделился кластер из 72 доменов, связанных с российским покер-румом Pokerdom. Все они использовали TLD .top и содержали фальшивые страницы с имитацией условий сервиса и входов в систему.

Однако наиболее тревожной оказалась активность, связанная с криптовалютными атаками. Злоумышленники активно используют методы типсквоттинга (создания доменов, похожих на легитимные, но с опечатками) и фишинговых перенаправлений. Например, домен comtrackmycom[.]com использовал поддомены вроде www.vanillagift, чтобы URL выглядел как www.vanillagift[.]comtrackmycom[.]com, вводя пользователей в заблуждение.

Особое внимание исследователей привлек Bioservamerica[.]com - старый домен, который после трех лет бездействия внезапно "ожил" и начал переключаться между DDoS-Guard и Cloudflare. Оказалось, что теперь он перенаправляет пользователей на индонезийский сайт азартных игр togel138, а также связан с целой сетью поддельных ресторанных сайтов, вероятно, используемых для фишинга или мошенничества.

Еще одна сфера, привлекающая внимание злоумышленников, - игровая индустрия, в частности, рынок скинов Counter-Strike. Исследователи обнаружили десятки поддельных доменов, имитирующих популярные платформы для трейдинга игровыми предметами, такие как cs[.]money и Hellcase. Все они создавались, блокировались, затем переносились на другие серверы и снова появлялись в обход защитных механизмов.

Среди наиболее агрессивных атак - фишинговые кампании против пользователей криптокошельков (Ledger, MetaMask, Trezor) и DeFi-платформ (YieldNest, Hybridge). Например, злоумышленники зарегистрировали несколько доменов с опечатками в названии YieldNest (вроде yicldnest[.]finance), которые существовали всего несколько дней, но успевали попасть в активные фишинговые рассылки.

Аналогичная ситуация с Hybridge - сервисом кросс-чейн обмена. Злоумышленники создали домен app-hybridge[.]finance, имитирующий официальный сайт, и несколько раз перебрасывали его между DDoS-Guard и другими хостингами, чтобы избежать блокировки.

Анализ DomainTools подтверждает: DDoS-Guard остается ключевым элементом инфраструктуры киберпреступников. Мониторинг серверов имен позволяет не только выявлять текущие угрозы, но и прогнозировать будущие атаки, отслеживая паттерны поведения злоумышленников.

Индикаторы компрометации

Domains

- app-hybridge[.]finance

- bBioservamerica.com

- cs.money

- cs2-hellcas.com

- hell2cs.com

- hellcs2-events.com

- hellcs2promo.com

- hellcspromo.com

- hlcase-event.com

- hlcases-events.com

- hlcases-promotional.com

- hlcs-promo.com

- hlcs-promotionals.com

- yicldnest.finance

- yielclnest.finance

- yieldnesf.finance

- yieldrest.financial

- yjeldnest.finance