Интернет переполнен мошенническими схемами, которые обычно сулят вознаграждения через вредоносные ссылки или запросы личных данных. Однако специалисты Cofense Phishing Defense Center (PDC) обнаружили нестандартный образец: электронное письмо, побуждающее пользователей установить расширение для Chrome через вложенный файл. Злоумышленники пытаются соблазнить жертв шансом выиграть 50 000 долларов при условии, что те оставят расширение активным в течение 30 дней. Используя методы социальной инженерии, угроза эксплуатирует стремление пользователей к конфиденциальности и возможному денежному вознаграждению.

Описание

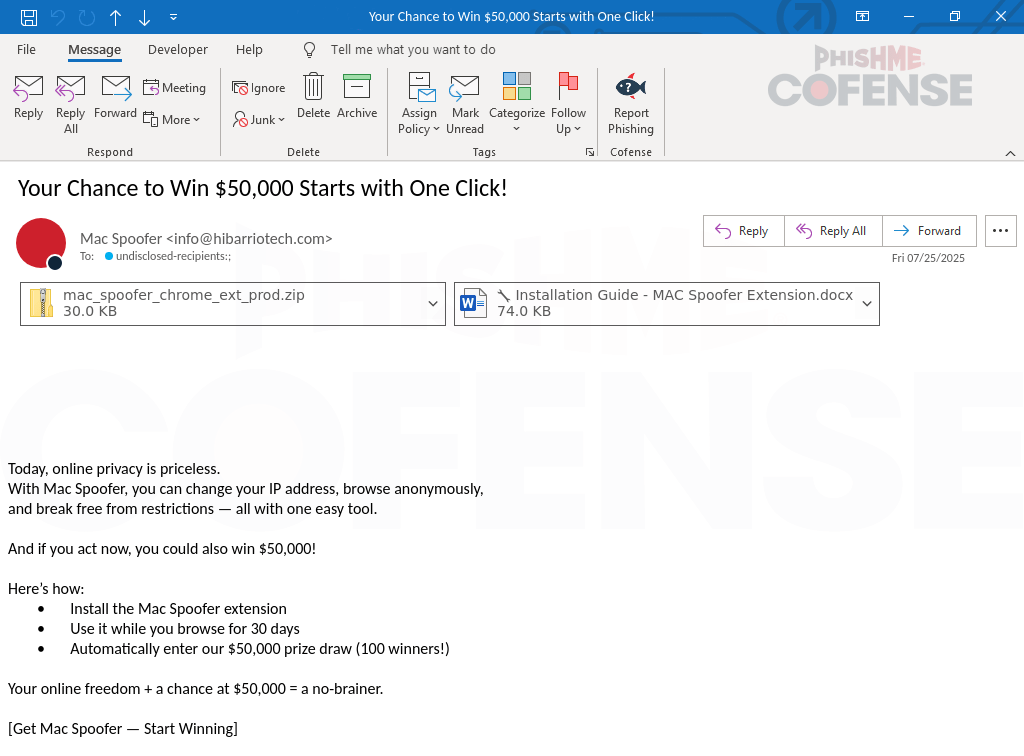

Более того, на первый взгляд адрес отправителя связан с доменом hibarriotech[.]com, что добавляет ощущение легитимности. Пользователям предлагается установить так называемый «спуфер MAC-адресов». Но так ли это на самом деле?

Анализ тела письма показывает, что злоумышленники упоминают инструмент под названием Mac Spoofer. По их утверждениям, он позволяет изменять IP-адрес и анонимно просматривать веб-страницы без ограничений. Дополнительным стимулом служит обещание денежного приза, который получат 100 человек. Социальная инженерия здесь создает ощущение срочности, чтобы получатель потратил меньше времени на проверку и быстрее установил расширение. Для участия в розыгрыше требуется лишь установить и использовать расширение в течение 30 дней. «Помогая» жертвам, злоумышленники прикладывают не только ZIP-архив, но и документ с инструкциями по установке.

Для придания видимости легитимности продукта угроза использует домен hibarriotech[.]com, зарегистрированный в феврале 2025 года. Он старше большинства доменов, используемых в злонамеренных целях, но моложе многих легитимных инструментов и сервисов. Инструкция по установке - ключевой элемент этой кампании, поскольку большинство пользователей привыкли устанавливать расширения через Chrome Web Store. В данном случае процедура иная: расширение необходимо инсталлировать вручную, и, поскольку это нестандартный процесс, злоумышленники включили подробное руководство.

Приложенный документ демонстрирует пошаговый процесс установки: включение режима разработчика, добавление распакованного содержимого ZIP-архива в Chrome в качестве расширения и его закрепление. В документе не содержится индикаторов компрометации (IoC), поэтому анализ переходит к содержимому ZIP-файла. После распаковки архива создается папка с именем mac_spoofer_chrome_ext_prod, содержащая файлы, такие как index.js, manifest.json и index.html. Они включают метаданные или иную информацию, необходимую Chrome для распознавания расширения, но не отвечают за его функциональность. Более глубокому изучению подверглись content.js и main.min.js. Первый, судя по всему, обеспечивает основную функциональность расширения, а второй представляет собой вспомогательную библиотеку.

Исходный код content.js написан на JavaScript и содержит константы ‘e’ и ‘a’. После декодирования Base64 содержимого ‘e’ выясняется, что это URL-адрес hxxps[:]//reader.hibarriotech[.]com/api/send-anything, а ‘a’ декодируется в ‘POST’. Это дает ключ к пониманию цели вредоносной программы: отправка информации злоумышленникам. Во время тестирования расширения при попытке входа в различные финансовые и нефинансовые сервисы фиксировались вызовы к указанному URL-адресу в момент завершения процедуры аутентификации. Это свидетельствует о том, что расширение предназначено для перехвата учетных данных с последующим использованием злоумышленниками. Примером служит попытка входа в систему Chase с поддельными учетными данными, которая вызвала обращение к домену угрозы.

Помимо content.js, в расширении присутствует main.min.js, который ссылается на библиотеку Lodash - легиматную утилиту, используемую злоумышленниками. После установки расширения в Chrome оно продолжает утверждать, что рандомизирует MAC-адрес пользователя для избежания распознавания, однако код, реализующий такую функциональность, обнаружен не был.

Этот случай подчеркивает растущую изощренность фишинговых атак, где вредоносные браузерные расширения маскируются под инструменты защиты конфиденциальности. Пользователям следует проявлять особую бдительность при установке ПО из ненадежных источников и обращать внимание на нестандартные процедуры инсталляции. Организациям необходимо усиливать обучение сотрудников основам кибергигиены и внедрять системы мониторинга для своевременного выявления подобных угроз.

Индикаторы компрометации

IPv4

- 194.146.41.102

URLs

- https://reader.hibarriotech.com/api/send-anything

MD5

- 88c440ebc36aa51b1c598d4ed5c67dac

- aa5a66f28b015503b26e63c0c9922f74

- ce9e91bd98c87974e9f458127eb80564

SHA256

- 1627aab619d90d9bcf99a56b2dec9773b5cdef228778407896d95c36fcadcfec

- 25bddf64acd086d0c1cfb1fceb60df60a377f9aa7492df77f2937be41298ac79

- 5fd98f27d03587115f0c2a3e16500416139783895fc2f0d21af6cfd9c042e520