Исследователи кибербезопасности из Acronis Threat Research Unit обнаружили новую активность продвинутого бразильского банковского троянца Astaroth. В рамках кампании, получившей внутреннее обозначение Boto Cor-de-Rosa, злоумышленники впервые начали использовать WhatsApp Web для автоматического распространения вредоносного ПО. Этот метод значительно увеличивает скорость заражения, превращая Astaroth в червя (worm), способного к саморепликации через популярный мессенджер.

Описание

Кампания продолжает многолетнюю тенденцию Astaroth, ориентируясь почти исключительно на пользователей в Бразилии. Злоумышленники используют локализованные приманки, знание местной цифровой экосистемы и культурно близкие каналы коммуникации для повышения эффективности атак.

Цепочка заражения: от сообщения в WhatsApp до кражи данных

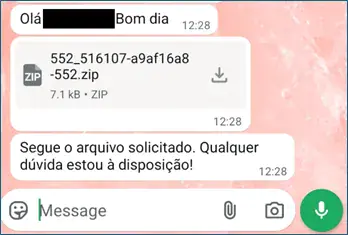

Атака начинается с того, что жертва получает в WhatsApp сообщение со злонамеренным ZIP-архивом. Имя файла варьируется, но обычно состоит из цифр и шестнадцатеричных символов. Когда пользователь извлекает и запускает содержимое архива, он активирует замаскированный под безобидный файл скрипт на Visual Basic (VBS). Этот скрипт выступает в роли загрузчика, который скачивает и запускает следующие компоненты вредоносной программы.

После успешного проникновения в систему Astaroth разветвляется на два параллельных модуля. Первый модуль отвечает за распространение. Он извлекает список контактов жертвы из WhatsApp Web и автоматически рассылает каждому контакту новый вредоносный ZIP-файл, создавая самоподдерживающийся цикл заражения. Второй модуль является классическим банковским троянцем. Он работает в фоновом режиме, отслеживает активность браузера и активирует функции похищения учетных данных, когда пользователь посещает сайты банков или финансовых сервисов.

Технические детали: многоязычная модульная архитектура

Ядро Astaroth по-прежнему написано на Delphi, а его установщик использует Visual Basic Script. Однако новый модуль для распространения через WhatsApp реализован полностью на Python, что подчеркивает растущую тенденцию злоумышленников к использованию многоязычных модульных компонентов. Это повышает гибкость и усложняет анализ угрозы.

Загрузчик VBS, скрытый в начальном архиве, сильно обфусцирован. После деобфускации его функция становится понятной: он загружает и исполняет два ключевых компонента - основную полезную нагрузку (payload) Astaroth и Python-скрипт для распространения через WhatsApp. Основная нагрузка доставляется с помощью MSI-пакета, который размещает файлы в системном каталоге. Astaroth известен использованием легитимного интерпретатора AutoIt для динамической расшифровки и загрузки своего основного модуля, что помогает уклоняться от статического анализа.

Социальная инженерия и автоматизация в модуле распространения

Python-модуль "zapbiu.py" отвечает за worm-функциональность. Он не только автоматически рассылает архивы, но и делает это с тонкой социальной инженерией. Сообщение, отправляемое контактам жертвы, переводится как «Вот запрошенный файл. Если есть вопросы, я на связи!». Эта фраза имитирует обычное повседневное общение, повышая доверие получателя.

Авторы внедрили дополнительные детали для правдоподобности. Скрипт анализирует локальное время суток на устройстве жертвы и автоматически выбирает соответствующее приветствие: «Bom dia» (доброе утро), «Boa tarde» (добрый день) или «Boa noite» (добрый вечер). Кроме того, модуль содержит механизм отслеживания метрик распространения в реальном времени. Он ведет логи, отображая количество успешно отправленных сообщений, количество ошибок и скорость рассылки. Каждые 50 сообщений скрипт выводит отчет о прогрессе. Помимо рассылки, модуль также перехватывает список контактов жертвы и отправляет его на удаленный сервер злоумышленников.

Выводы и рекомендации

Кампания Boto Cor-de-Rosa наглядно демонстрирует эволюцию банковских угроз, где традиционное воровство учетных данных сочетается с изощренной социальной инженерией и кросс-платформенным распространением. Использование доверенных каналов связи, таких как WhatsApp, позволяет зловреду быстро увеличивать масштаб заражения, эксплуатируя психологию доверия между пользователями.

Этот случай подчеркивает критическую важность бдительности пользователей, особенно при получении непрошенных вложений через мессенджеры, даже от знакомых контактов. Для организаций необходимость внедрения многоуровневой защиты, способной отслеживать как традиционные векторы, так и новые методы социальной инженерии, становится все более актуальной. Интеграция Astaroth возможностей червя с финансовым мошенничеством представляет собой тревожный тренд, иллюстрирующий, как злоумышленники продолжают сочетать технические инновации с психологическим манипулированием для максимизации своего воздействия.

Индикаторы компрометации

Domains

- centrogauchodabahia123.com

- coffe-estilo.com

- empautlipa.com

- miportuarios.com

- varegjopeaks.com

SHA256

- 01d1ca91d1fec05528c4e3902cc9468ba44fc3f9b0a4538080455d7b5407adcd

- 025dccd4701275d99ab78d7c7fbd31042abbed9d44109b31e3fd29b32642e202

- 073d3c77c86b627a742601b28e2a88d1a3ae54e255f0f69d7a1fb05cc1a8b1e4

- 098630efe3374ca9ec4dc5dd358554e69cb4734a0aa456d7e850f873408a3553

- 19ff02105bbe1f7cede7c92ade9cb264339a454ca5de14b53942fa8fbe429464

- 1e101fbc3f679d9d6bef887e1fc75f5810cf414f17e8ad553dc653eb052e1761

- 1fc9dc27a7a6da52b64592e3ef6f8135ef986fc829d647ee9c12f7cea8e84645

- 3b9397493d76998d7c34cb6ae23e3243c75011514b1391d1c303529326cde6d5

- 3bd6a6b24b41ba7f58938e6eb48345119bbaf38cd89123906869fab179f27433

- 4a6db7ffbc67c307bc36c4ade4fd244802cc9d6a9d335d98657f9663ebab900f

- 4b20b8a87a0cceac3173f2adbf186c2670f43ce68a57372a10ae8876bb230832

- 4bc87764729cbc82701e0ed0276cdb43f0864bfaf86a2a2f0dc799ec0d55ef37

- 5d929876190a0bab69aea3f87988b9d73713960969b193386ff50c1b5ffeadd6

- 6168d63fad22a4e5e45547ca6116ef68bb5173e17e25fd1714f7cc1e4f7b41e1

- 7c54d4ef6e4fe1c5446414eb209843c082eab8188cf7bdc14d9955bdd2b5496d

- 9081b50af5430c1bf5e84049709840c40fc5fdd4bb3e21eca433739c26018b2e

- a48ce2407164c5c0312623c1cde73f9f5518b620b79f24e7285d8744936afb84

- bb0f0be3a690b61297984fc01befb8417f72e74b7026c69ef262d82956df471e

- c185a36317300a67dc998629da41b1db2946ff35dba314db1a580c8a25c83ea4

- f262434276f3fa09915479277f696585d0b0e4e72e72cbc924c658d7bb07a3ff