Исследователи ESET проделали кропотливую работу, чтобы разобраться в запутанной сети форков AsyncRAT - одного из самых распространенных удаленных троянов (RAT) современности. Изначально созданный как простая open-source разработка, AsyncRAT превратился в обширную экосистему вредоносных программ, которые адаптируются и эволюционируют с угрожающей скоростью. В своем новом исследовании эксперты ESET не только систематизировали существующие модификации, но и выявили их уникальные особенности, что позволяет лучше понять масштаб угрозы.

Описание

От истоков к глобальной угрозе

AsyncRAT, или асинхронный троян удаленного доступа, впервые появился на GitHub в 2019 году под авторством пользователя с ником NYAN CAT. Разработанный на C#, он предлагал базовый функционал для несанкционированного доступа к системе: кейлоггинг, захват экрана, кража учетных данных и многое другое. Однако настоящую популярность AsyncRAT приобрел именно благодаря своей открытости - любой мог взять исходный код, модифицировать его и создать собственный вариант вредоноса.

Исследователи ESET обнаружили, что корни AsyncRAT уходят к другому известному трояну - QuasarRAT, который также распространялся в открытом доступе с 2015 года. Хотя AsyncRAT не является прямой копией Quasar, в его коде прослеживаются явные заимствования, особенно в методах шифрования. Например, классы Aes256 и Sha256 в AsyncRAT практически идентичны аналогичным в Quasar, включая даже одинаковые значения соли (salt) в криптографии.

Лабиринт форков: от DcRat до шуточных BoratRAT

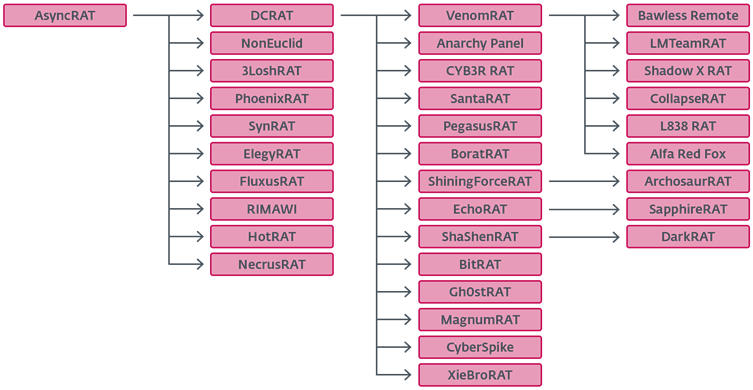

С момента публикации исходного кода AsyncRAT появилось множество ответвлений, каждое из которых предлагало свои «улучшения». Среди наиболее распространенных вариантов - DcRat и VenomRAT, которые занимают лидирующие позиции по количеству атак в 2024 году.

DcRat - один из самых функциональных наследников AsyncRAT. Помимо стандартных возможностей, он включает:

- Эффективную сериализацию данных через MessagePack, что ускоряет передачу информации.

- Методы обхода защиты, такие как отключение AMSI (Anti-Malware Scan Interface) и ETW (Event Tracing for Windows), что затрудняет обнаружение.

- Систему антипроцессов, автоматически завершающую задачи вроде Task Manager или антивирусов.

- Расширенный набор плагинов, включая веб-камеру, микрофон, кражу токенов Discord и даже шуточные функции вроде открывания CD-привода.

VenomRAT, в свою очередь, пошел еще дальше, добавив множество уникальных модулей и став фактически самостоятельным трояном. Однако исследователи относят его к семейству AsyncRAT из-за схожести клиентской части.

Но не все форки созданы для серьезных атак. Существуют и откровенно шуточные модификации, такие как SantaRAT и BoratRAT. Последний, например, позиционируется как «пародия на вредоносное ПО», но, несмотря на это, встречается в реальных атаках.

Как определяют версии AsyncRAT?

Для идентификации различных форков исследователи использовали несколько подходов:

- Анализ конфигурации трояна. В большинстве случаев поле Version прямо указывает на название форка.

- Проверка значения соли (salt) в алгоритме шифрования. Разработчики часто оставляют его без изменений, что помогает связать разные образцы.

- Изучение встроенных сертификатов, которые могут содержать информацию об авторе или предыдущих версиях.

- Ручной анализ кода - если другие методы не сработали, эксперты сравнивают структуру и функционал с известными образцами.

Экзотические форки: от скримера до USB-распространителя

Помимо популярных модификаций, существуют и редкие, но любопытные варианты. Например, NonEuclid RAT включает необычные плагины:

- Screamer.dll - запускает «пугающие» изображения с звуком.

- WormUsb.dll - автоматически заражает файлы на USB-накопителях.

- Brute.dll - брутфорсит SSH и FTP.

- Signature Antivirus.dll - удаляет файлы по хешам (возможно, для устранения конкурентов).

- cliper.dll - подменяет криптокошельки в буфере обмена.

JasonRAT выделяется обфускацией кода с использованием «сатанинских» терминов и даже морзянки для шифрования строк. А XieBroRAT, ориентированный на китайский рынок, интегрирует инструменты вроде mimikatz и Cobalt Strike, что делает его особенно опасным.

Вывод: открытый исходный код как двойное оружие

Исследование ESET подтверждает, что доступность исходного кода AsyncRAT привела к взрывному росту его модификаций. Если раньше создание вредоносов требовало глубоких знаний, то сегодня даже новички могут собрать собственный RAT, взяв за основу готовый проект.

Эта тенденция особенно тревожна на фоне развития искусственного интеллекта, который может еще сильнее упростить процесс создания вредоносного ПО. В будущем стоит ожидать появления еще более изощренных форков, использующих обфускацию, модульность и машинное обучение для обхода защиты.

AsyncRAT и его форки - наглядный пример того, как открытый код может стать инструментом киберпреступников. И если тенденция сохранится, мир столкнется с еще большим количеством адаптивных и трудно обнаруживаемых угроз.

Индикаторы компрометации

SHA1

- f8e31b338123e38757f8b7099797119a038a3538

- 98223d2f8df2f9e832ae081cd6e072a440c9a3cd

- cdec9a1c73e3e21b1d70ddaa6bf139d8d2a197a5

- 932c49eee087d432d0da10cc0640b11fd2c91203

- 2fa98d088486bac57ff60e072e28fee5830e7b28

- 62c9fefa84067f695032a6939f07c3799aad80a3

- fad946f7acf017f0c50c81bf379aaba3528afbb3

- 51b8a5818b7031edb59a2b2ecf160a78505880ba

- 4fb0caad6e345947ee2d30e795b711f91c6a4819

- fd9cf01cea7de8631c34b988a7aad55587a162fa

- b8ab93e958e0de4be2766b2537832edb37030429

- 68b58483d0e4e7cc2478d6b4fc00064ade3d7db3

- 4f69e0ce283d273b724ce107df89f11c556a7a4e

- e4f87568473536e35006d1bd4d4c26a8809f3f91

- d10b8197732437e9bf840fea46a30eff62892a4e

- 0dc28ea51f0d96e0d1bc78df829c81a84332c5f1

- e5b511e7550cbade74e75eade8f413a89d963fe5

- 3124f58428184fdf75e21b1e5a58cadf9dd2ba03

- 8402aa507cf5b1bbfab53e3bf7a7d4500796a978

- ab2c6f9695346faa9495b4ab837085c1524ffddf

- 3e6cd9d07b8ece706697f332ac9f32de5ecaf086

- ff4592a8bcb58f5cf6bd70b882e886ec6906eecd