В мире кибербезопасности продолжается устойчивый рост количества информационных стилеров (stealer - вредоносных программ-похитителей данных). Некоторые из них представляют собой сложные и широко распространенные угрозы, в то время как другие существуют недолго и созданы для быстрого получения прибыли. Недавно обнаруженный стилер Arkanix, судя по всему, относится ко второй категории. Эти программы предназначены для сиюминутной финансовой выгоды, а похищенные данные используются либо напрямую злоумышленниками, либо продаются другим преступникам.

Описание

Разработка и распространение Arkanix активно ведется через платформу Discord. Изначально вредоносная программа была написана на Python, но всего за месяц злоумышленники создали и более производительную версию на C++. Распространение происходит через Discord и различные онлайн-форумы, где вредоносный код маскируется под легитимные инструменты.

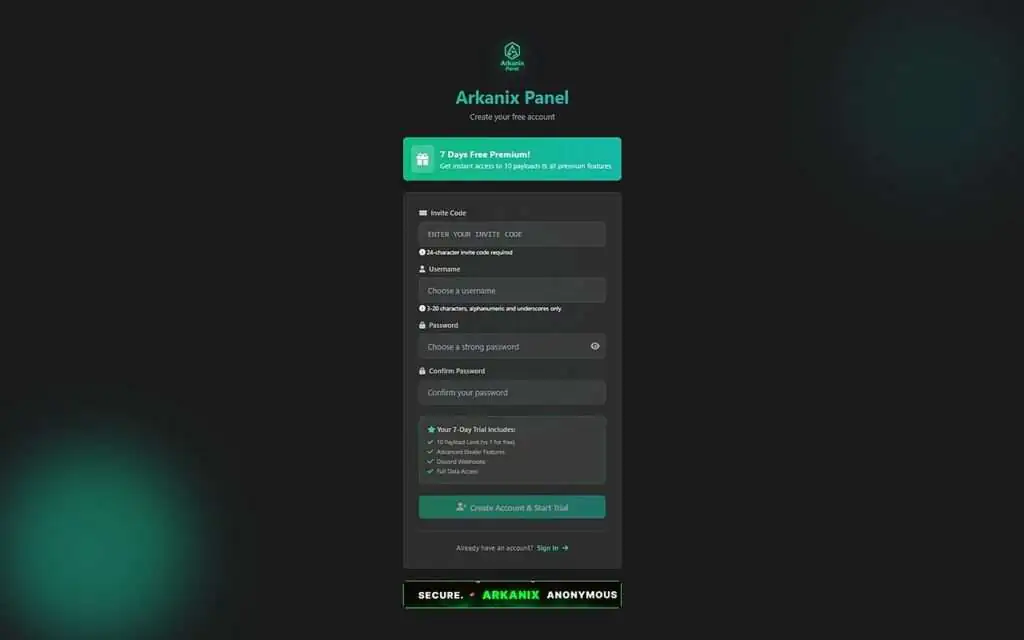

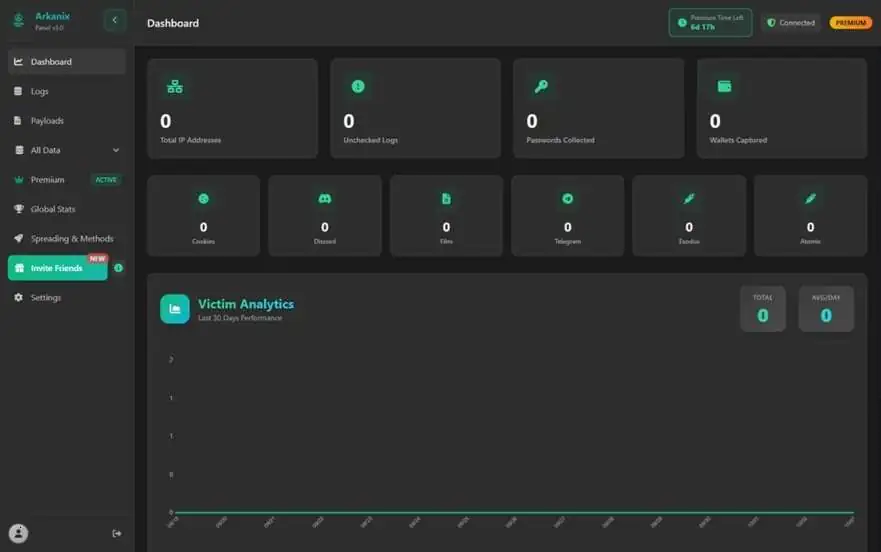

Для управления стилером используется веб-панель. Регистрация в ней возможна только по пригласительному коду, который получают в Discord-чате. C++-версия позиционируется как премиум-опция. В числе других платных функций - кража аккаунтов VPN, Steam, получение скриншотов, учетных данных Wi-Fi. Для усложнения анализа полезной нагрузки (payload - вредоносный код) авторы используют утилиту VMProtect.

Python-версия Arkanix распространяется в виде исполняемого файла, созданного с помощью компилятора Nuitka. Этот компилятор превращает код Python в байт-код, что позволяет создать автономный исполняемый файл. При запуске такой файл извлекает среду Python и загрузчик, который, в свою очередь, получает основной вредоносный код с удаленного сервера по адресу arkanix[.]pw. Код выполняется непосредственно из памяти компьютера жертвы.

Функциональность стилера обширна и настраивается при сборке. Вредоносная программа может собирать системную информацию, историю браузера, данные автозаполнения, сведения о VPN, аккаунты Steam, данные Telegram и рассылать себя через Discord. Сбор данных ориентирован на браузеры на основе Chromium, такие как Chrome, Edge, Opera и другие. Стилер целенаправленно ищет расширения для криптокошельков, включая MetaMask, Exodus, Binance, и похищает из них данные. Также программа сканирует папки пользователя на наличие файлов с определенными расширениями и ключевыми словами, загружая найденное на сервер злоумышленников.

Стилер собирает детальную информацию о системе: версию ОС, данные о CPU и GPU, объем памяти, разрешение экрана, раскладку клавиатуры, часовой пояс и установленное антивирусное ПО. Кроме того, он похищает историю браузера, сохраненные пароли и данные кредитных карт. Пароли от сетей Wi-Fi извлекаются с помощью системной команды "netsh". Программа также нацелена на данные популярных VPN-сервисов, таких как NordVPN, ExpressVPN и ProtonVPN.

C++-версия обладает схожим функционалом, но использует более изощренный метод для кражи данных из современных браузеров. Начиная с версии 127, Chrome использует технологию ABE (App Bound Encryption), которая призвана предотвратить кражу зашифрованных данных, таких как cookies, сторонними приложениями. Для обхода этой защиты Arkanix использует инструмент Chrome Elevator. Он внедряет код в процесс браузера, что позволяет украсть данные изнутри, из контекста самого Chrome, тем самым преодолевая ограничения ABE. Этот метод работает для Chrome, Edge и Brave. Дополнительно нативная версия может собирать данные из файлов конфигурации RDP, но в исследованном образце отсутствовала функция самораспространения через Discord.

Собранные данные обе версии отправляют на серверы подконтрольные злоумышленникам. На момент публикации анализа основной сервер arkanix[.]pw был недоступен, что не позволило изучить дополнительные модули вредоносной программы.

История Arkanix Stealer наглядно демонстрирует, насколько просто в современной цифровой среде организовать преступный бизнес для быстрой наживы. Способность злоумышленников в короткие сроки разработать и адаптировать вредоносное ПО на разных языках программирования указывает на их значительный опыт в этой сфере. Подобные краткосрочные проекты остаются серьезной угрозой, поскольку их простота и скорость развертывания часто компенсируют отсутствие сложной инфраструктуры.

Индикаторы компрометации

URLs

- https://arkanix.pw

SHA256

- 6960d27fea1f5b28565cd240977b531cc8a195188fc81fa24c924da4f59a1389

- 6ea644285d7d24e09689ef46a9e131483b6763bc14f336060afaeffe37e4beb5