В последние дни была выявлена сложная фишинговая кампания, направленная против индийских оборонных организаций и связанных с ними государственных учреждений. По данным экспертов по кибербезопасности, атака может быть связана с группой APT36 (также известной как Transparent Tribe), которая, как предполагается, действует в интересах Пакистана. Злоумышленники используют поддельные домены, имитирующие официальные государственные платформы, чтобы красть учетные данные сотрудников. Анализ инфраструктуры показывает, что эти домены связаны с пакистанскими IP-адресами и, возможно, размещаются через Zah Computers - пакистанскую IT-компанию.

Описание

Кампания отличается высоким уровнем социальной инженерии. Так, жертвам предлагается ввести не только пароль от почты, но и одноразовый код аутентификации (OTP), генерируемый приложением Kavach - многофакторной системой защиты, разработанной Национальным центром информатики Индии (NIC). Это позволяет злоумышленникам обходить двухфакторную аутентификацию и получать доступ к почтовым аккаунтам в реальном времени.

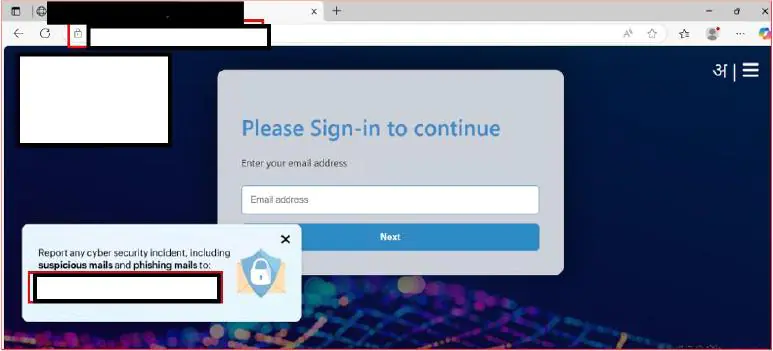

Фишинговые страницы тщательно стилизованы под официальные порталы индийского правительства, включая логотипы, структуру страниц и другие визуальные элементы, чтобы вызвать доверие у пользователей. Кроме того, злоумышленники ссылаются на реальные адреса электронной почты, используемые государственными структурами для кибербезопасности, что еще больше усиливает убедительность атаки.

Технический анализ доменов показал, что они были зарегистрированы недавно и, вероятно, предназначены для краткосрочных операций. Например, один из доменов был создан 16 июня 2025 года и привязан к IP-адресу 99.83.175.80, размещенному на Amazon Web Services (AS16509). Другой домен, mgovcloud.in, зарегистрированный 18 марта 2024 года, связан с подозрительным поддоменом, который взаимодействует с IP 37.221.64.202 - этот адрес ранее фигурировал в отчетах о фишинговых атаках.

Особую тревогу вызывает обнаружение связи между фишинговой инфраструктурой и пакистанской IT-компанией Zah Computers. Это может означать либо использование злоумышленниками серверов компании для размещения вредоносного контента, либо компрометацию ее ресурсов. В любом случае, подобные связи усиливают подозрения в причастности APT36, известной своей активностью против индийского правительства.

Группа APT36 (Transparent Tribe) действует с 2016 года и специализируется на кибершпионаже, нацеленном на военные, дипломатические и государственные структуры. Их типичные методы включают фишинговые рассылки, атаки через скомпрометированные сайты (watering hole) и эксплуатацию уязвимостей в офисном ПО. География их операций охватывает не только Индию, но и другие страны, включая США, Китай, ОАЭ и государства Европы.

Эксперты отмечают, что подобные кампании представляют серьезную угрозу национальной безопасности, поскольку успешный взлом государственных почтовых систем может привести к утечке конфиденциальных данных и нарушению работы критически важной инфраструктуры. Для противодействия таким атакам требуется не только техническая защита, но и повышение осведомленности сотрудников о методах социальной инженерии.

В заключение, текущая фишинговая кампания демонстрирует высокий уровень организации и целевой характер, что характерно для государственно-спонсируемых групп. Учитывая историю активности APT36, можно ожидать, что атаки на индийские госструктуры будут продолжаться, используя новые тактики и инфраструктуру. Мониторинг подозрительных доменов и анализ сетевой активности остаются ключевыми инструментами для своевременного выявления подобных угроз.

Индикаторы компрометации

IPv4

- 104.21.76.236

- 172.67.202.22

- 37.221.64.202

- 99.83.175.80

Domains

- mgovcloud.in

- virtualeoffice.cloud