Исследователи обнаружили новую волну атак со стороны долгоживущей APT-группы (Advanced Persistent Threat, продвинутая постоянная угроза) Cloud Atlas, известной с 2014 года. Группа, традиционно нацеленная на страны Восточной Европы и Центральной Азии, в первой половине 2025 года продолжает использовать фишинговые рассылки с вредоносными документами, но существенно модернизировала цепочки заражения и набор инструментов, добавив ранее не описанные импланты.

Описание

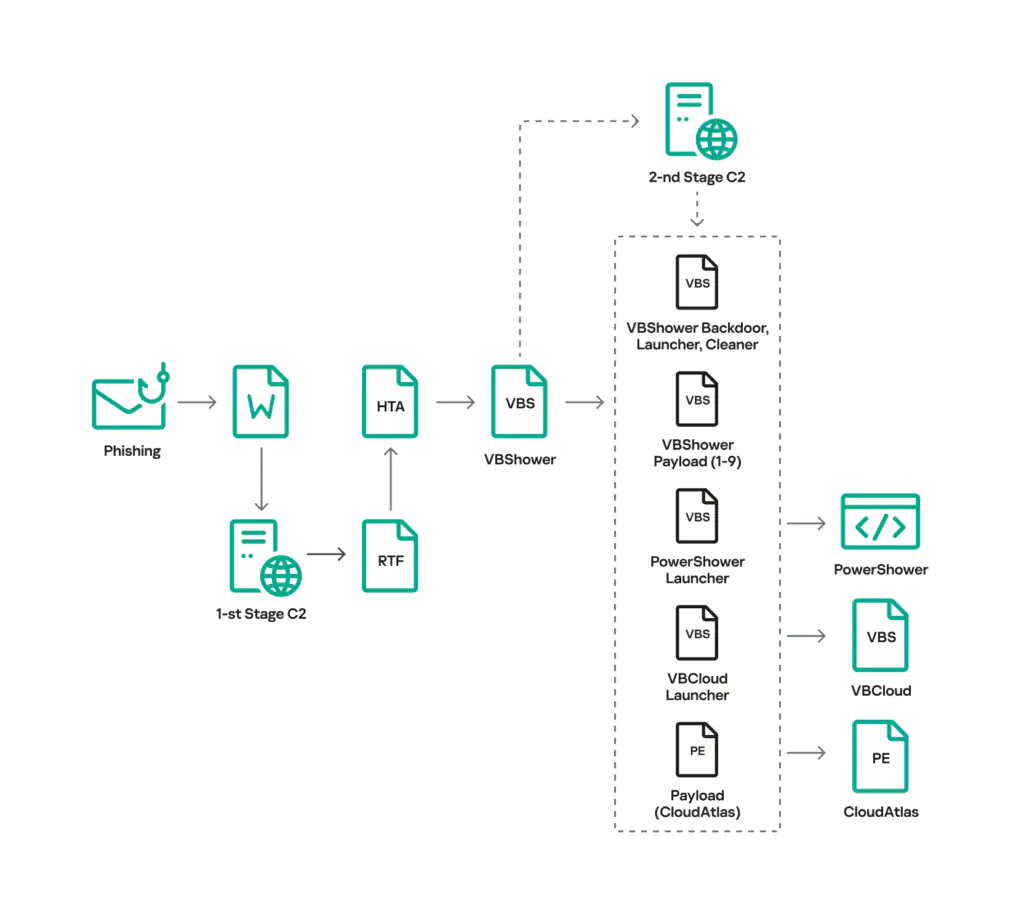

Начальной точкой компрометации по-прежнему служит фишинговое письмо с вредоносным документом в формате DOCX. При его открытии загружается шаблон, который эксплуатирует старую уязвимость в редакторе формул Microsoft Office (CVE-2018-0802). В результате исполняется HTA-файл (HTML Application), который размещает на диске несколько VBS-скриптов, составляющих бэкдор VBShower. Затем этот бэкдор последовательно загружает и устанавливает другие вредоносные модули: PowerShower, VBCloud и CloudAtlas. Общая схема заражения осталась схожей с атаками 2024 года, однако многие компоненты были доработаны.

Ключевым компонентом инфраструктуры остается бэкдор VBShower. Его новая версия получила обновленные полезные нагрузки (payloads). Например, одна из них теперь запускает загруженные скрипты независимо от их размера, в отличие от предыдущей модификации, которая записывала на диск скрипты объемом более 1 МБ. Другие скрипты отвечают за сбор информации о процессах, установку последующих имплантов, проверку доступности облачных сервисов и настройки прокси-сервера системы. Для установки имплантов VBCloud и CloudAtlas используются скрипты, которые загружают ZIP-архивы, распаковывают их в общедоступные или локальные директории, создают задачи в Планировщике заданий Windows для обеспечения постоянства (persistence) и собирают метаданные о развернутых файлах.

Имплант VBCloud состоит из двух частей: лаунчера на VBS и зашифрованного основного тела бэкдора. Лаунчер использует алгоритм шифрования RC4 с нестандартной реализацией PRGA для дешифровки и запуска основной вредоносной нагрузки. Одной из основных полезных нагрузок VBCloud является FileGrabber, предназначенный для хищения файлов. Он имеет сложные правила фильтрации, игнорируя системные пути, файлы определенных размеров, старые документы и файлы с конкретными именами.

PowerShower, другой бэкдор группы, устанавливается через скрипт VBShower и работает на PowerShell. Его основная функция - обращение к командному серверу (C2) для получения и выполнения дополнительных скриптов, результаты работы которых отправляются обратно злоумышленникам. В новой версии устранено создание временных файлов для вывода, что повышает скрытность.

Наиболее сложным инструментом является бэкдор CloudAtlas. Его установка происходит через атаку подмены DLL (DLL hijacking), где легитимное приложение VLC Media Player выступает в роли загрузчика. Вредоносная библиотека читает зашифрованное тело бэкдора с диска, дешифрует его с помощью AES-256-CBC и передает ему управление. После запуска бэкдор взаимодействует с C2-сервером, организованным через облачный сервис по протоколу WebDAV. Он периодически отправляет маячки (beacons) и запрашивает задания. Полезные нагрузки для CloudAtlas поставляются в виде плагинов - DLL-библиотек, которые загружаются в память, выполняют специфические команды и затем выгружаются.

Среди плагинов CloudAtlas выделяются FileGrabber для хищения файлов с гибкими правилами отбора, Common для выполнения общих команд (работа с файлами, реестром, запуск процессов), PasswordStealer для кражи cookies и паролей из браузеров на базе Chromium и InfoCollector для сбора системной информации. Отдельно отмечается использование кастомного Python-скрипта get_browser_pass.py для извлечения учетных данных из браузеров, который доставляется вместе с портативным интерпретатором Python, если тот отсутствует в системе.

По данным телеметрии, цели атак в 2025 году располагаются в России и Беларуси. Затронуты организации из различных секторов: телекоммуникации, строительство, государственные структуры и промышленные предприятия. Таким образом, группа Cloud Atlas демонстрирует высокую адаптивность и продолжает развивать свой арсенал, используя четыре полноценных бэкдора с пересекающимся, но дополняющим друг друга функционалом. Отличительной чертой группы остается активное использование облачных сервисов для управления своей инфраструктурой.

Индикаторы компрометации

Domains

- billet-ru.net

- cityru-travel.org

- flashsupport.org

- gimnazija.org

- information-model.net

- luxoftinfo.com

- marketru.net

- mskreg.net

- multipackage.net

- perfectfinder.net

- processmanagerpro.net

- rosatomgroup.com

- roskomnadz.com

- rostvgroup.com

- russiatimes.info

- rzhd.org

- securemodem.com

- solid-logit.com

- statusupport.org

- technoguides.org

- telehraf.com

- transferpolicy.org

- updatechecker.org

MD5

- 097d18d92c2167d2f4e94f04c5a12d33

- 0d309c25a835baf3b0c392ac87504d9e

- 0e13fa3f06607b1392a3c3caa8092c98

- 116e5132e30273da7108f23a622646fe

- 12f1f060df0c1916e6d5d154af925426

- 1c7387d957c5381e11d1e6edc0f3f353

- 24bfdffa096d3938ab6e626e418572b1

- 2d03f1646971fb7921e31b647586d3fb

- 4f7c5088bcdf388c49f9caad2cccdcc5

- 5c93af19ef930352a251b5e1b2ac2519

- 62170c67523c8f5009e3658f5858e8bf

- 67156d9d0784245af0cae297fc458aac

- 718b9e688af49c2e1984cf6472b23805

- 7727aae4a0840c7dc037634bed6a6d74

- 7a85873661b50ea914e12f0523527cfa

- a913ef515f5dc8224fcffa33027eb0dd

- b0100c43bd9b024c6367b38abdf5c0d2

- baa59bb050a12dbdf981193d88079232

- bc80c582d21ac9e98cbca2f0637d8993

- d34aaeb811787b52ec45122ec10aeb08

- e2f3e5bf7efba58a9c371e2064dfd0bb

- e8c21ca9a5b721f5b0ab7c87294a2d72

- e9f60941a7ced1a91643af9d8b92a36d

- ebd6da3b4d452bd146500ebc6fc49aae

- f31ce101cbe25acde328a8c326b9444a

- f56dad18a308b64247d0c3360ddb1727