Антивирусная компания "Доктор Веб" опубликовала данные о новом многофункциональном бэкдоре для Android, получившем обозначение Android.Backdoor.916.origin. Специалисты лаборатории установили, что вредоносная программа целенаправленно атакует представителей российского бизнес-сообщества, обладая обширным арсеналом для шпионажа и кражи конфиденциальной информации. Угроза функционирует с января 2025 года и эволюционирует, демонстрируя признаки использования в точечных, а не массовых атаках.

Описание

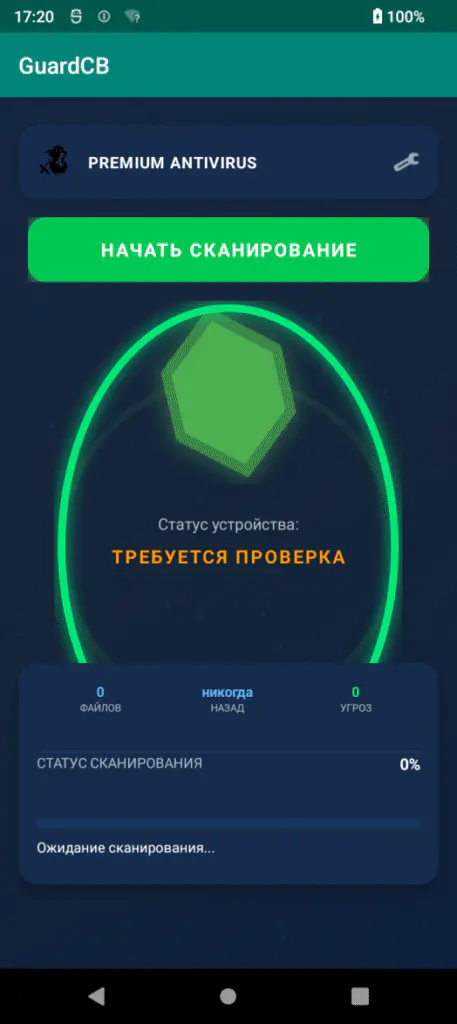

Основной вектор распространения бэкдора, по данным "Доктор Веб", - личные сообщения в популярных мессенджерах. Злоумышленники рассылают APK-файл вредоносного приложения, маскируя его под легитимный антивирус. Программа использует название "GuardCB" и значок, стилизованный под эмблему Центрального банка Российской Федерации на фоне щита. Интерфейс приложения полностью на русском языке, что подтверждает его ориентацию исключительно на российских пользователей. Эксперты также обнаружили модификации бэкдора с именами файлов "SECURITY_FSB" и "ФСБ", что указывает на попытки злоумышленников выдать вредонос за защитное ПО, якобы связанное с российскими правоохранительными органами.

Попав на устройство, Android.Backdoor.916.origin активно вводит жертву в заблуждение. Приложение не обладает реальными защитными функциями. Вместо этого оно имитирует процесс антивирусного сканирования. Вероятность "обнаружения" угроз запрограммирована: она увеличивается со временем после последнего сканирования, но не превышает 30%. Количество якобы найденных угроз случайным образом варьируется от одной до трех.

Успешная установка открывает злоумышленникам широкий доступ к устройству. При первом запуске бэкдор запрашивает критически опасный набор системных разрешений. В их число входит доступ к геолокации, микрофону для записи аудио, SMS-сообщениям, списку контактов и истории вызовов, медиафайлам, разрешение на совершение звонков, камере (для фото и видео), правам на работу в фоновом режиме, правам администратора устройства и, что особенно важно, к службе специальных возможностей (Accessibility Service).

Получив необходимые привилегии, вредонос активирует несколько собственных сервисов. Эти сервисы постоянно проверяют свою активность (ежеминутно) и при необходимости перезапускаются. Через них бэкдор устанавливает соединение с командным сервером злоумышленников (C2) и получает от него множество команд для выполнения. Функциональность Android.Backdoor.916.origin впечатляет своей всеохватностью:

- Перехват и отправка на сервер входящих и исходящих SMS-сообщений.

- Кража и передача списка контактов и истории телефонных вызовов.

- Мониторинг и отправка данных о текущем местоположении устройства.

- Запуск или остановка потоковой трансляции звука с микрофона в реальном времени.

- Запуск или остановка потоковой трансляции видео с камеры устройства.

- Запуск или остановка трансляции содержимого экрана.

- Кража и отправка всех изображений, хранящихся на карте памяти устройства, либо выборочная отправка файлов по заданным именам или диапазонам.

- Активация или деактивация механизмов самозащиты бэкдора.

- Выполнение произвольных shell-команд, полученных с сервера.

- Сбор и отправка информации о сетевых настройках и интерфейсах устройства.

Для передачи разных типов данных (аудио, видео, скриншоты) бэкдор использует отдельные порты на управляющем сервере. Особую опасность представляет использование службы специальных возможностей (Accessibility Service). Эта функция позволяет вредоносу действовать как кейлоггер, перехватывая весь вводимый пользователем текст, включая логины и пароли. Кроме того, с ее помощью бэкдор целенаправленно ворует содержимое из популярных мессенджеров и браузеров, отслеживая активность в Telegram, WhatsApp, Gmail, Google Chrome, Яндекс.Браузере и Яндекс.Старте. Эта же служба используется для блокировки попыток удалить вредоносное приложение, если злоумышленники отдают соответствующую команду.

Бэкдор обладает развитой инфраструктурой для управления. Его конфигурация содержит информацию о большом количестве потенциальных командных серверов. Также в коде обнаружена поддержка переключения между разными хостинг-провайдерами, число которых может достигать пятнадцати, хотя на текущий момент эта функция не активна. Антивирусная лаборатория "Доктор Веб" проинформировала соответствующих регистраторов доменных имен о выявленных нарушениях, связанных с инфраструктурой бэкдора.

Обнаружение Android.Backdoor.916.origin подчеркивает растущую изощренность целевых атак на мобильные устройства, особенно в корпоративной среде. Эксперты "Доктор Веб" настоятельно рекомендуют российским бизнес-пользователям проявлять крайнюю осторожность при установке приложений из ненадежных источников, особенно полученных через мессенджеры, внимательно проверять запрашиваемые разрешения и полагаться только на лицензионные решения проверенных производителей антивирусного ПО для защиты своих данных.

Индикаторы компрометации

IPv4

- 103.71.22.100

- 103.71.22.206

- 103.71.22.52

- 103.71.22.68

- 136.243.209.194

- 136.243.209.196

- 138.124.15.61

- 138.124.182.198

- 138.124.31.177

- 138.124.31.191

- 144.76.48.43

- 144.76.48.45

- 148.251.240.92

- 157.90.14.184

- 157.90.14.191

- 176.124.192.155

- 185.255.178.199

- 188.40.171.100

- 192.145.28.144

- 192.145.28.179

- 192.145.28.67

- 193.124.33.196

- 193.124.33.230

- 193.32.179.113

- 194.147.35.129

- 194.147.35.45

- 194.147.35.86

- 194.190.152.200

- 194.190.152.39

- 194.226.121.112

- 194.226.121.169

- 194.226.121.245

- 194.226.121.95

- 194.33.35.94

- 194.87.252.163

- 194.87.252.51

- 194.87.252.7

- 194.87.35.52

- 194.87.62.162

- 195.58.50.187

- 2.59.183.215

- 212.193.31.126

- 212.87.223.192

- 212.87.223.248

- 213.218.212.19

- 213.218.212.200

- 213.218.212.23

- 213.218.212.25

- 213.218.212.55

- 31.172.75.46

- 31.192.237.132

- 37.221.126.216

- 45.12.109.104

- 45.12.129.171

- 45.12.136.170

- 45.129.242.236

- 45.129.242.58

- 45.134.12.13

- 45.140.147.41

- 45.140.167.112

- 45.140.167.148

- 45.159.248.236

- 45.159.248.6

- 45.67.230.151

- 45.67.231.139

- 45.67.231.215

- 45.82.253.185

- 45.85.93.206

- 5.39.249.107

- 5.9.133.189

- 62.192.174.132

- 62.192.174.142

- 62.192.174.151

- 62.192.174.219

- 62.192.174.87

- 77.110.104.235

- 77.239.124.215

- 77.239.124.232

- 77.239.124.95

- 77.91.101.27

- 79.137.192.33

- 80.85.154.113

- 80.85.154.134

- 80.85.154.222

- 80.85.154.246

- 80.85.154.249

- 80.85.154.250

- 80.85.154.70

- 80.85.154.90

- 80.85.155.132

- 80.85.155.141

- 80.85.155.179

- 80.85.155.182

- 80.85.155.185

- 80.85.155.32

- 80.85.155.41

- 80.85.156.13

- 80.85.157.114

- 83.147.255.202

- 83.147.255.228

- 83.147.255.86

- 83.217.210.129

- 83.217.210.163

- 83.217.210.91

- 84.21.172.65

- 85.192.56.19

- 85.192.56.90

- 85.209.153.229

- 88.218.93.20

- 89.169.15.54

- 89.42.142.29

- 91.207.183.142

- 94.130.255.132

- 94.130.255.149

- 94.131.118.221

- 94.131.122.189

- 95.164.38.35

- 95.164.86.41

- 95.216.239.65

- 95.217.146.248

Domains

- 24biliberdiki.ru

- 24lasofyu.ru

- advasd.ru

- alegriki.ru

- asasdffgasd.online

- biliberdiki.ru

- bountyhunter.pro

- cadabrabro.ru

- dertels.ru

- dpblast.fun

- dpbots.online

- dpbxtroj.xyz

- example2.cyou

- geneva-it-otdel.com

- gevena-best.com

- gevena-bh.com

- hugamuga.monster

- kaban1488.ru

- kabanosiki.ru

- kingwqeq.ru

- lunadev1.rehab

- lunadev2.legal

- lunadev3.photography

- nasdaad.ru

- nikolas.cfd

- nikolas.icu

- nikolas.lol

- nikolas.monster

- nikolas.pics

- nikolas.quest

- nikolas.sbs

- nluxor.pro

- opticun.ru

- optipan.ru

- osnovium.it.com

- pancum.ru

- panopti.ru

- pikabueim.cfd

- pikiviki777.cyou

- pikiviki777.sbs

- pilitavki.ru

- profitala.it.com

- repkasv.ru

- retrojins.ru

- senechkau-creep.store

- silakabana.cfd

- speroid6six.ru

- speroidsix6.ru

- spydroid.dad

- tuzvladki.cfd

- twofish.pro

- vetervgolov.icu

- zifirwera.ru

SHA1

- 28e5c478144088a1ce31a831354f042435e52ea6

- 28ff8d630e4acbd809c4a2672f8fdc349173d6ff

- 35c775748501bf3f57cddee44e3dfed1d6a41b87

- 38717aeeb365bcfe74760cb59ffcb4a92ab32604

- 3c734b9c24087898cfbfb58b3a53c44592356389

- 4000d55e218b54eea9090b01d4a96d1410c6c4b1

- 5059c6dc5a657722e3c13f720cbf77e9b58ef515

- 5f97d7aeb20d56df918b313520958eaa88ea6e52

- 8b4b205d7efef0f5f887f627c89629082927e4a9

- 94d25cebb6ba408c7c45bd12fd8aca5293d5df21

- ced461fd540c6e558a75afaf1c0aeef25e001fc5

- d43f35feec33b473bbb78f2a467021f3484531eb

- d8554d2fdbae21927f1f10f199b73dbc6b351ad3

- e30e1e8218dc39be09df45192080357155eb5a29

- eea0dbbced23ffe5d5086e520abf61d12395596a

- f88410271b51ba751242e31384d50abf2d6165a8