Группа Gentlemen, ранее неизвестная операторам кибербезопасности, провела масштабную кампанию с использованием высокоадаптивных инструментов, специально разработанных для обхода корпоративных систем защиты. Атаки затронули не менее 17 стран, с особым вниманием к производственному сектору, здравоохранению, строительству и страхованию. Эксперты отмечают, что группа демонстрирует исключительную гибкость, оперативно адаптируя инструменты в ходе операции.

Описание

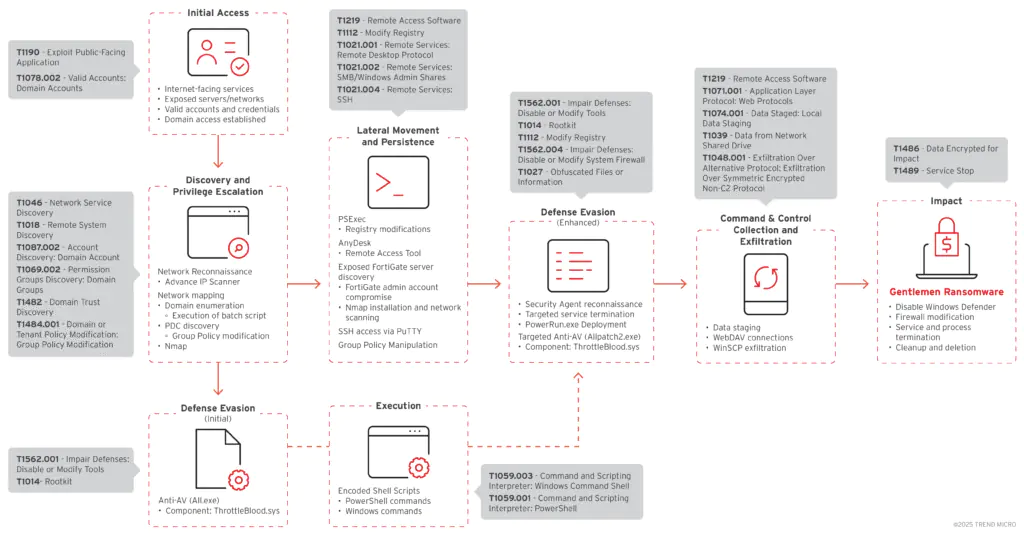

Кампания, отслеженная в августе 2025 года, сочетает в себе злоупотребление легитимными драйверами, манипуляции с групповыми политиками (Group Policy Objects, GPO), использование кастомных утилит для противодействия антивирусному ПО, компрометацию привилегированных учётных записей и применение шифрованных каналов для эксфильтрации данных. Группа также активно использовала такие инструменты, как PsExec, AnyDesk и WinSCP, что подчёркивает их ориентацию на Living-off-the-Land (использование встроенных средств системы).

Особую обеспокоенность вызывает тот факт, что Gentlemen проводят глубокую разведку и адаптируют инструменты под конкретные системы защиты, с которыми сталкиваются в атакуемой среде. Это указывает на переход от случайных атак к целенаправленным и тщательно спланированным операциям. Например, после первоначального использования универсального инструмента All.exe группа разработала его модифицированную версию Allpatch2.exe, предназначенную для нейтрализации конкретных агентов безопасности.

На этапе сбора данных злоумышленники консолидировали информацию в каталоге C:\ProgramData\data, а для эксфильтрации использовали легитимный клиент WinSCP, обеспечивающий шифрование трафика. Финал атаки включал массовое развёртывание ransomware (вредоносного ПО для шифрования данных) через общий ресурс NETLOGON, что гарантировало поражение всех компьютеров в домене.

Программа-вымогатель добавляет к зашифрованным файлам расширение .7mtzhh и оставляет записку README-GENTLEMEN.txt с инструкциями по выплате. Она также активно останавливает ключевые сервисы, связанные с резервным копированием, базами данных и безопасностью, удаляет точки восстановления и очищает системные журналы для затруднения расследования.

Высокий уровень технической подготовки, способность к быстрой адаптации и целенаправленный выбор жертв позволяют предположить, что за Gentlemen могут стоять опытные операторы, возможно, осуществляющие ребрендинг. Это представляет серьёзную угрозу для организаций по всему миру, особенно для критической инфраструктуры.

Специалисты рекомендуют усилить мониторинг аномальной активности учётных записей, обращать внимание на использование легитимных инструментов в подозрительном контексте, регулярно обновлять системы и применять решения, способные детектировать и блокировать подобные сложные атаки на ранних стадиях. Осведомлённость о методах работы группы и проактивный подход к безопасности становятся ключевыми факторами противодействия.

Индикаторы компрометации

SHA1

- c0979ec20b87084317d1bfa50405f7149c3b5c5f

- c12c4d58541cc4f75ae19b65295a52c559570054

- df249727c12741ca176d5f1ccba3ce188a546d28

- e00293ce0eb534874efd615ae590cf6aa3858ba4