В конце января 2026 года в теневом сегменте интернета появилась новая группа под названием 0APT, быстро привлекшая внимание сообщества кибербезопасности. За короткий срок она заявила о компрометации почти 200 организаций, разместив их на своем сайте утечек данных (Data Leak Site, DLS). Однако при ближайшем рассмотрении оказалось, что вся эта активность является хорошо спланированной аферой, направленной на привлечение внимания и вербовку аффилиатов для модели Ransomware-as-a-Service (RaaS). Этот инцидент демонстрирует, как угрозы в цифровом мире эволюционируют, и теперь злоумышленники тратят ресурсы не только на создание вредоносного кода, но и на построение правдоподобной, но фальшивой инфраструктуры для обмана потенциальных соучастников.

Описание

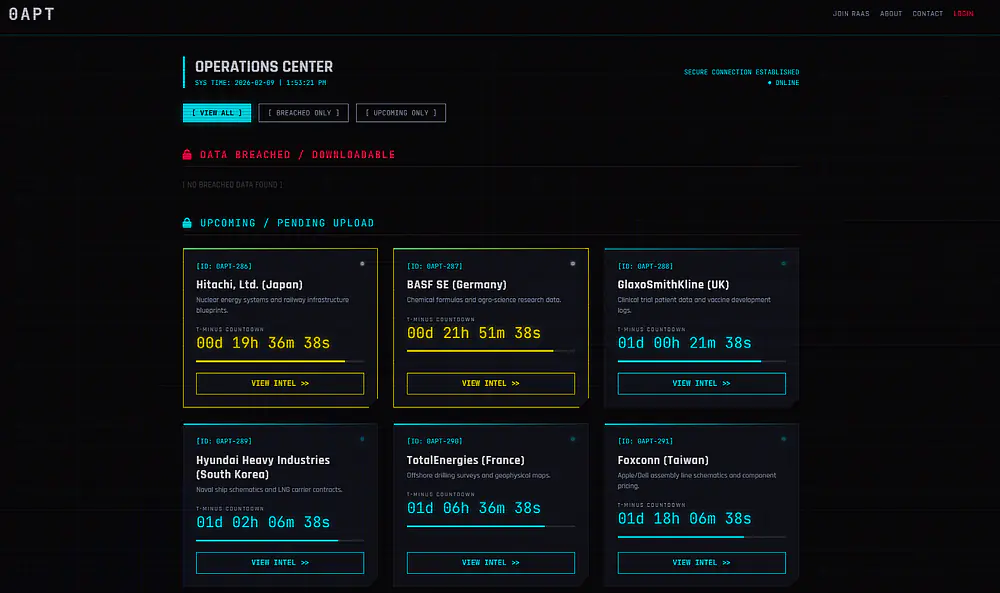

Основой для придания легитимности группе 0APT стал их сайт утечек, размещенный в сети Tor. Однако анализ показал, что все заявленные «утечки» являются фиктивными. Файлы, представленные на сайте, имеют аномально большой размер (более 4 ГБ каждый), что делает их загрузку практически невозможной даже при высокой скорости соединения. Попытка скачивания автоматически прерывается через пять минут. Более того, в отличие от настоящих групп программ-вымогателей, на панели 0APT отсутствуют какие-либо скриншоты или предварительные доказательства взлома. Столь быстрое объявление огромного числа жертв без верифицируемых данных само по себе является красным флагом для экспертов.

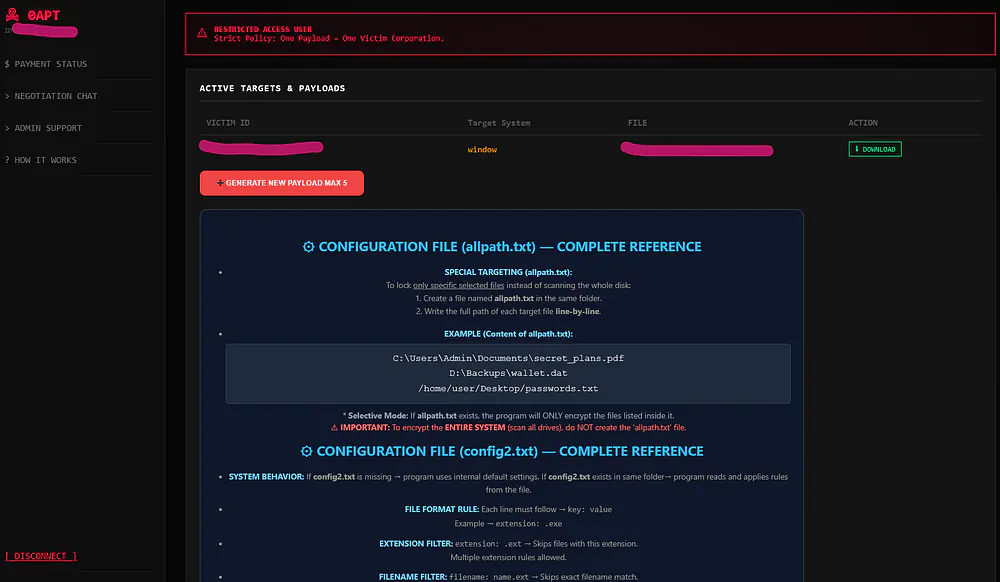

Несмотря на сомнительность заявлений об атаках, техническая инфраструктура группы была выстроена с заметным вниманием к деталям, имитируя профессиональные RaaS-операции. Угрозоисполнители создали веб-интерфейс для аффилиатов, так называемую RaaS-панель (RaaS-панель, платформа для управления атаками по модели «вымогательство как услуга»). После регистрации пользователь получает доступ к разделу генерации вредоносных программ (полезных нагрузок) с ограничением в пять сборок для операционных систем Windows и Linux, а также, согласно заявлениям авторов, для macOS.

Генерируемые исполняемые файлы действительно являются функциональным вредоносным ПО. Они используют гибридное шифрование: файлы на целевой машине шифруются с помощью алгоритма AES-256, а для их переименования добавляется расширение .0apt. На рабочий стол жертвы помещается файл README0apt.txt с уникальным идентификатором.

Глубокий анализ сгенерированных образцов выявил интересные технические особенности. Помимо стандартных для подобных угроз алгоритмов, в коде был обнаружен редко используемый в программах-вымогателях блочный шифр Speck, известный своим минимальным размером кода. Примечательно, что ранее этот алгоритм наблюдался в образцах, предположительно созданных искусственным интеллектом, например, в программе-вымогателе PromptLock в 2025 году. Это косвенно указывает на возможное использование ИИ при разработке 0APT. Кроме того, антивирусные средства на момент анализа детектировали угрозу крайне плохо: только 7 движков распознавали Windows-сборку как вредоносную, а для Linux-версии этот показатель составлял 4 движка, что значительно повышало ее скрытность.

Также исследователи изучили тактики, техники и процедуры (TTP), используемые вредоносной программой, сопоставив их с матрицей MITRE ATT&CK - общепринятым каталогом методов кибератак. Для Windows-сборок было выявлено более 20 техник, включая выполнение команд через Windows Management Instrumentation (T1047), обфускацию файлов (T1027), маскировку под легитимное ПО (T1036) и, конечно, шифрование данных для воздействия (T1486). Для Linux-версий список TTP был короче, но включал такие техники, как создание новых служб (T1543), скрытие артефактов (T1564) и сбор данных с локальной системы (T1005).

Истинная цель группы 0APT стала очевидна при изучении их сайта и коммуникаций. Основной акцент был сделан не на демонстрации утечек, а на привлечении аффилиатов через разделы «JOIN RAAS» (присоединиться к RaaS). Группа активно общалась с потенциальными партнерами в чате, предлагая им присоединиться к программе. При этом администраторы намекали, что «полный потенциал» вредоносной программы раскроется только после реального заражения, поощряя аффилиатов к проведению настоящих атак для популяризации бренда 0APT. Это классическая схема мошенничества: создание видимости успешного и активного проекта для вербовки доверчивых киберпреступников, которые, по сути, будут делать всю «черную работу» и делиться выкупом, в то время как организаторы могут не иметь реальных возможностей для расшифровки или поддержки.

Для специалистов по информационной безопасности данный случай служит важным напоминанием. Во-первых, не каждое громкое заявление о взломе является правдой. Необходима тщательная перепроверка фактов, особенно если данные с сайта утечек невозможно верифицировать. Во-вторых, даже мошеннические группы могут распространять вполне реальное и опасное вредоносное ПО. Образцы 0APT, несмотря на низкие показатели детектирования, способны нанести значительный ущерб. В-третьих, ключевой мерой защиты остается многоуровневая стратегия, включающая регулярное обучение сотрудников, актуальное антивирусное ПО с поведенческим анализом, строгое соблюдение принципа наименьших привилегий и надежное, проверяемое резервное копирование данных. Хотя сайт 0APT продолжает работу, его основная угроза на данный момент заключается не в реальных компрометациях, а в потенциальном распространении своего вредоносного кода через сеть обманутых аффилиатов, что требует от защитников повышенного внимания к соответствующим индикаторам компрометации.

Индикаторы компрометации

Onion Domains

- oaptxiyisljt2kv3we2we34kuudmqda7f2geffoylzpeo7ourhtz4dad.onion

URLs

- http://oaptxiyisljt2kv3we2we34kuudmqda7f2geffoylzpeo7ourhtz4dad.onion/cochat.php

- http://oaptxiyisljt2kv3we2we34kuudmqda7f2geffoylzpeo7ourhtz4dad.onion/jochat.php

- http://oaptxiyisljt2kv3we2we34kuudmqda7f2geffoylzpeo7ourhtz4dad.onion/raasdash.php

MD5

- 0ec7d167c7ee8764e21c792d6a65d059

- 29144c2f5acd859adf08d42ffcd74f50

- 370fbcc6711fb983ae4679f02c5ac461

- fb42dec2c39cd7884ca4cb6b76308f51