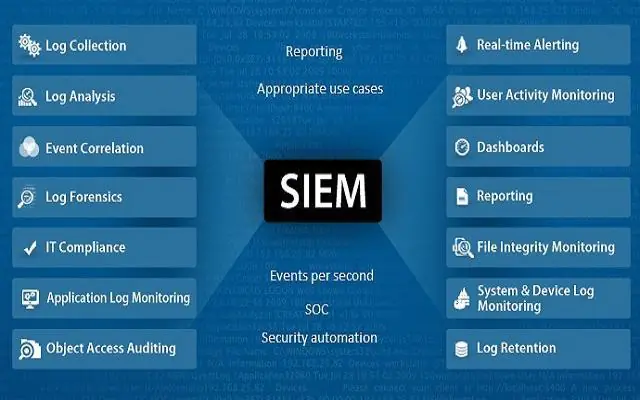

В условиях растущей сложности кибератак современные SIEM-системы стали критически важным инструментом для SOC-команд. Однако их эффективность на 80% зависит от качества настроенных правил корреляции. В этой статье мы рассмотрим профессиональные подходы к созданию правил, представим несколько готовых к применению примеров и раскроем методики их оптимизации.

Основы корреляции в SIEM

Архитектура корреляционных правил

Эффективные правила корреляции должны включать три ключевых компонента:

- Источники данных (логи ОС, сетевого оборудования, EDR-систем)

- Логические условия (последовательности событий, временные окна)

- Механизмы реагирования (оповещения, автоматические действия)

Классификация правил

- Тактические (обнаружение конкретных техник атак)

- Контекстные (анализ поведения пользователей/систем)

- Статистические (выявление аномалий)

Примеры готовых правил корреляции

Детектирование Bruteforce-атак

| 1 2 3 4 5 6 7 | Если за 5 минут наблюдается: - ≥5 неудачных попыток аутентификации Windows (EventID 4625) - С одного IP-адреса - К разным учетным записям Тогда: - Присвоить критичность "Высокая" - Автоматически заблокировать IP на firewall |

Обнаружение Golden Ticket

| 1 2 3 4 5 6 7 | При наличии: 1. Kerberos TGT-тикета с аномально долгим сроком жизни (>10 лет) 2. Без предварительного взаимодействия с KDC 3. С флагом FORWARDABLE Действия: - Немедленное оповещение SOC L2 - Инициировать сброс krbtgt пароля |

Расширение плацдарма (Lateral Movement) через WMI

| 1 2 3 4 5 6 7 8 | При цепочке: 1. Успешная аутентификация (EventID 4624) 2. Создание процесса через WMI (EventID 4688) 3. Последующее подключение к удаленному хосту Порог: - ≥3 различных систем за 30 минут Реакция: - Изоляция исходного хоста |

Эксплуатация уязвимостей веб-приложений

| 1 2 3 4 5 6 7 8 9 | Условия: - HTTP-запросы, содержащие: * "../" (Directory Traversal) * "union select" (SQLi) * "<script>alert" (XSS) * "exec(" (RCE) Параметры: - ≥3 попыток за 1 минуту - К одному веб-ресурсу |

Компрометация Active Directory

| 1 2 3 4 5 6 7 | Сценарий: 1. Изменение DACL критичного объекта AD 2. В нерабочие часы 3. С непривилегированной учетной записи Доп. признаки: - Использование инструментов типа BloodHound - Одновременное изменение нескольких ACL |

Обход UAC

| 1 2 3 4 5 6 | Детектирование: 1. Запуск process hollowing (svchost.exe -> rundll32.exe) 2. С флагами: * /iu * /i 3. С последующей загрузкой DLL из TEMP |

Криптомайнинг

| 1 2 3 4 5 6 | Индикаторы: 1. Высокая загрузка CPU (≥90% по данным EDR или Системы мониторинга) 2. Сетевые соединения с майнинг пулами 3. Выполнение: * "stratum+tcp" * "xmr" в командной строке |

Материалы по теме:

- Список майнинг пулов для обнаружения угроз

- Майнинг для улучшения разведки угроз: Пулы криптомайнеров

Фишинговые атаки

| 1 2 3 4 5 6 | Корреляция: 1. Получение письма с вложением .hta 2. Последующее: - Запуск mshta.exe - HTTP-запросы к новому домену - Скачивание исполняемого файла |

Атаки на IoT-устройства

| 1 2 3 4 5 6 7 | Условия: 1. Попытки аутентификации: - Логин: admin - Пароль: по умолчанию 2. С последующим: - Изменением конфигурации - Загрузкой нового firmware |

Обнаружение C2-инфраструктуры

| 1 2 3 4 5 6 | Признаки: 1. DNS-запросы к DGA-доменам 2. Регулярные HTTP-запросы: - С интервалом 5-10 минут - С пустым User-Agent 3. TLS с самоподписанными сертификатами |

Оптимизация правил

Методика тонкой настройки

- Базовый порог (например, 5 событий/5 минут)

- Динамическая адаптация (Machine Learning)

- Контекстная корреляция (учет бизнес-процессов)

Инструменты тестирования

- Atomic Red Team - валидация детектирования

- Splunk Attack Range - моделирование атак

- MITRE CALDERA - оценка покрытия ATT&CK

Заключение

Разработанные правила должны постоянно:

- Адаптироваться под новые техники атак

- Учитывать специфику инфраструктуры

- Балансировать между детектированием и частотой ложных срабатываний (FPR)

Рекомендация: Начните с 10 базовых правил из этой статьи, постепенно дополняя их сложными сценариями на основе анализа реальных инцидентов в вашей среде.