С развитием киберугроз и ужесточением регуляторных требований в России создание Security Operations Center (SOC) становится обязательным элементом защиты информации для многих организаций.

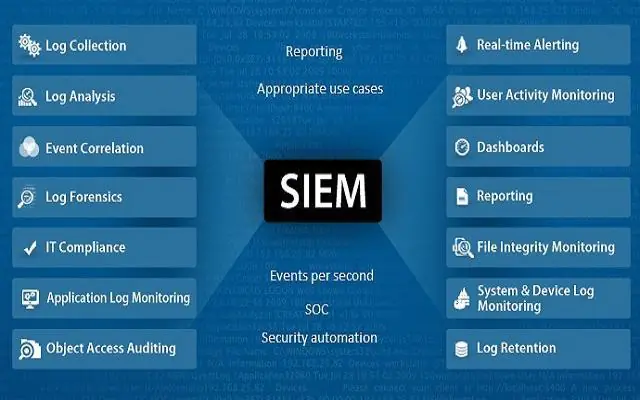

В условиях растущей сложности кибератак современные SIEM-системы стали критически важным инструментом для SOC-команд. Однако их эффективность на 80% зависит от качества настроенных правил корреляции.

NetFlow и его аналоги (IPFIX, sFlow, J-Flow) являются критически важными источниками данных для выявления сетевых атак. В 2024 году анализ flow-данных позволяет обнаруживать сложные угрозы, которые обходят традиционные сигнатурные методы защиты.

Узнайте о ключевых различиях между современными решениями для обнаружения и реагирования, чтобы понять, какое из них подходит вашей организации.

В условиях ужесточения регулирования интернет-пространства в России блокировки Роскомнадзора (РКН) становятся значимым риском для бизнеса.

Современные веб-ресурсы сталкиваются с множеством угроз: DDoS-атаки, брутфорс, SQL-инъекции, сканирование уязвимостей и целевые взломы. Одним из ключевых векторов атаки является знание реального IP-адреса сервера, на котором размещен сайт.

Первый квартал 2025 года ознаменовался ростом сложности и масштабов кибератак, что потребовало от специалистов по информационной безопасности пересмотра стратегий защиты.

Ботнет Mirai (яп. «будущее») — один из самых разрушительных IoT-ботнетов в истории, впервые обнаруженный в 2016 году. Его уникальность заключается в использовании уязвимых интернет-вещей (IoT)— камер

Lazarus- это название, относящееся не к одной атакующей группе, а к совокупности многих подгрупп. Это название первоначально относилось к деятельности одной группы или группы очень ограниченного размера

Количество событий в секунду (events per second, EPS) - важный показатель для анализа производительности систем, таких как IT-инфраструктура, IoT-устройства, финансовые платформы и игровые сервисы.

Если на ваш сайт поступает слишком много трафика с разных IP-адресов с одним и тем же User-Agent, самый простой способ ограничить его - заблокировать User-Agent.

Ваша служба безопасности, скорее всего, использует множество каналов сбора информации об угрозах для обнаружения и блокирования угроз в вашей сети.