Современные веб-ресурсы сталкиваются с множеством угроз: DDoS-атаки, брутфорс, SQL-инъекции, сканирование уязвимостей и целевые взломы. Одним из ключевых векторов атаки является знание реального IP-адреса сервера, на котором размещен сайт. Раскрытие этого адреса позволяет злоумышленникам обходить защитные механизмы и напрямую атаковать инфраструктуру.

Использование Content Delivery Network (CDN) не только ускоряет загрузку контента, но и скрывает исходный IP-адрес, перенаправляя трафик через распределенную сеть прокси-серверов. В этой статье мы разберем:

- Как CDN помогает защитить сайт

- Почему раскрытие IP-адреса опасно

- Какие методы используют злоумышленники для обнаружения реального сервера

- Практические рекомендации по усилению защиты

1. Как CDN защищает сайт

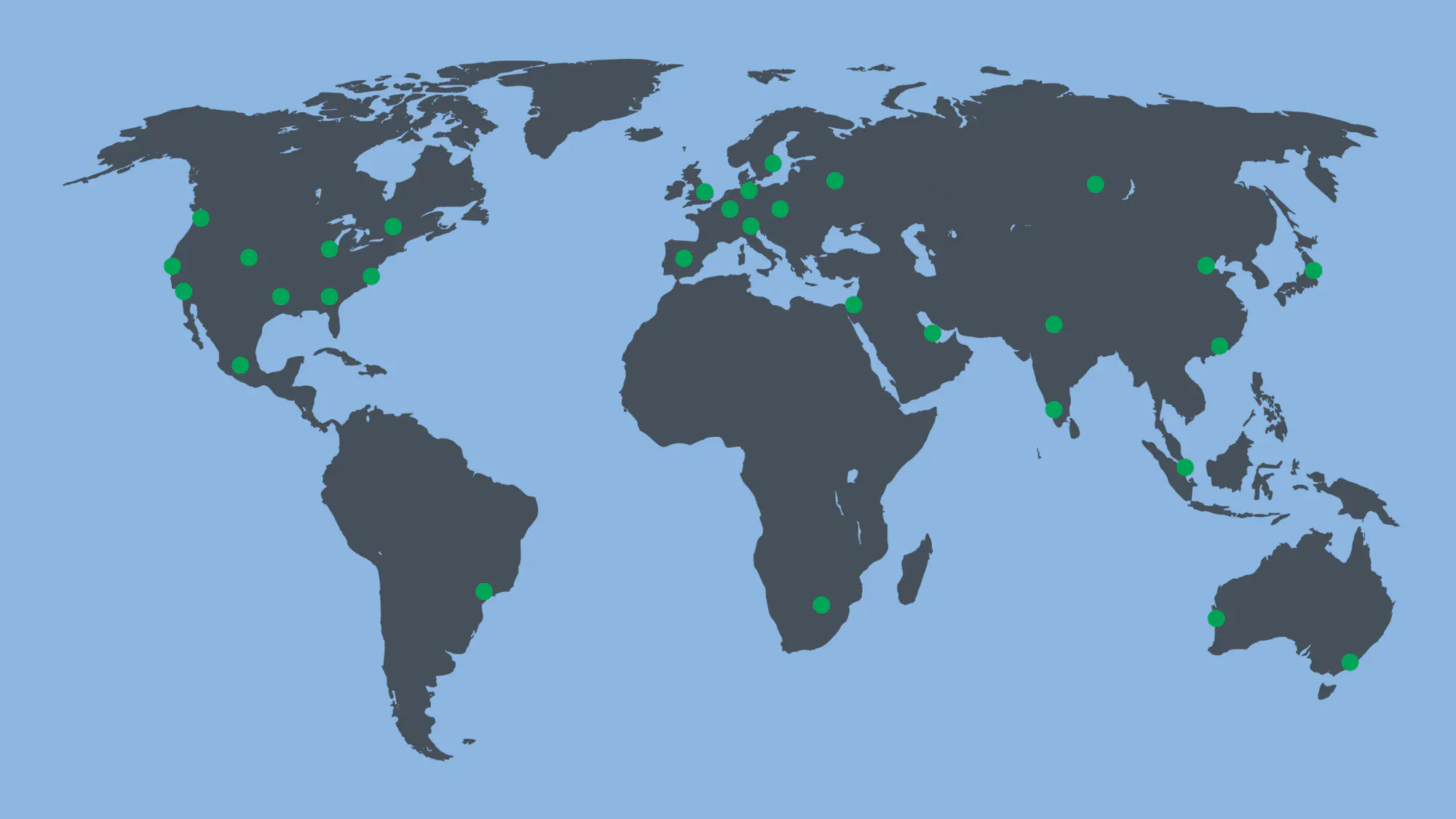

CDN (Content Delivery Network) — это распределенная сеть серверов, которая кеширует контент и доставляет его пользователям из ближайшего узла. Однако помимо оптимизации скорости, CDN выполняет важные защитные функции:

1.1. Скрытие реального IP-адреса

Когда сайт использует CDN, все запросы идут через серверы сети (например, Cloudflare, Akamai, Fastly). Внешние наблюдатели видят только IP CDN, а не исходный сервер.

Пример:

- Без CDN: nslookup example.com → 192.0.2.1 (реальный сервер)

- С CDN: nslookup example.com → 104.16.85.20 (Cloudflare)

1.2. Фильтрация вредоносного трафика

CDN блокирует:

- DDoS-атаки (Layer 3/4 и Layer 7)

- SQL-инъекции и XSS

- Боты и парсеры данных

- Сканирование уязвимостей (например, через nuclei, zap)

1.3. Распределение нагрузки

Даже при атаке CDN абсорбирует трафик, предотвращая перегрузку основного сервера.

2. Чем опасно раскрытие IP-адреса?

Если злоумышленник узнает реальный IP сервера, он может:

2.1. Провести прямую DDoS-атаку в обход CDN

Многие думают, что если сайт за CDN, то он неуязвим. Но если атакующий знает исходный IP, он может:

- Направить UDP-флуд (Memcached, NTP amplification)

- Использовать SYN-флуд для исчерпания TCP-соединений

- Применить HTTP-флуд напрямую к серверу

Пример: В 2021 году хакеры обошли защиту CDN, обнаружив IP через старые записи DNS, и вывели из строя инфраструктуру компании.

2.2. Эксплуатация уязвимостей сервера

Если злоумышленник знает IP, он может:

- Сканировать открытые порты (SSH, RDP, FTP)

- Искать уязвимости в CMS (например, WordPress, Joomla)

- Проводить Bruteforce атаки на панели управления

2.3. Атаки на уровне сети (BGP hijacking, IP spoofing)

Зная IP, можно:

- Попытаться перенаправить трафик через BGP-утечки

- Подделать пакеты (IP spoofing) для обхода ACL

3. Как злоумышленники находят реальный IP?

Даже при использовании CDN есть способы обнаружить исходный сервер:

3.1. Исторические данные DNS

Проверка старых записей через:

- securitytrails.com

- viewdns.info

- whois history

3.2. Утечки через почтовые серверы

Если сайт отправляет письма напрямую (без CDN), в заголовках Received: может быть исходный IP.

Пример:

| 1 | Received: from server.example.com (192.0.2.1) by mx.google.com |

3.3. Поддомены, указывающие на реальный сервер

Иногда dev.example.com или api.example.com настроены без CDN и выдают IP.

3.4. Утечки через сторонние сервисы

- SSH-доступ: Если администратор подключается напрямую, его IP может быть связан с сервером.

- FTP/SFTP: Некорректные настройки могут раскрыть сервер.

4. Как предотвратить раскрытие IP-адреса?

4.1. Полная интеграция с CDN

- Настроить полный прокси-режим (Full Strict) в Cloudflare.

- Убедиться, что все поддомены также защищены.

4.2. Ограничение прямого доступа к серверу

- Разрешить подключение только с IP CDN (например, Cloudflare IP ranges).

- Заблокировать прямой HTTP/HTTPS-доступ через iptables/nftables.

Пример для Nginx:

| 1 2 | allow 103.21.244.0/22; # Cloudflare IP deny all; |

Пример настройки: Разрешить доступ только с IP адресов Cloudflare

4.3. Отдельный IP для почтовых серверов

- Использовать отдельный SMTP-сервер (SendGrid, Mailchimp).

- Настроить SPF, DKIM, DMARC для предотвращения спуфинга.

4.4. Мониторинг утечек

Регулярно проверять:

- dig +short example.com

- curl -v https://example.com (искать заголовки)

- shodan.io (поиск открытых портов)

Заключение

Использование CDN — это не только про скорость, но и про безопасность. Раскрытие реального IP-адреса делает сайт уязвимым к прямым атакам, обходящим защиту CDN. Чтобы минимизировать риски, необходимо:

✅ Полностью интегрировать CDN (включая поддомены)

✅ Блокировать прямой доступ к серверу (только через CDN)

✅ Контролировать почтовые серверы (отдельный IP)

✅ Мониторить утечки (исторические DNS, Shodan)

Соблюдение этих мер значительно снизит вероятность успешной атаки на вашу инфраструктуру.