Обнаружена серьезная уязвимость в клиенте Netskope для операционной системы Windows, которая потенциально позволяет злоумышленникам повысить уровень привилегий от учетной записи с ограниченными правами до полного системного доступа. Уязвимость, получившая идентификатор CVE-2025-0309, затрагивает все версии клиента до R129, что вынудило компанию выпустить срочные обновления безопасности.

Детали уязвимости

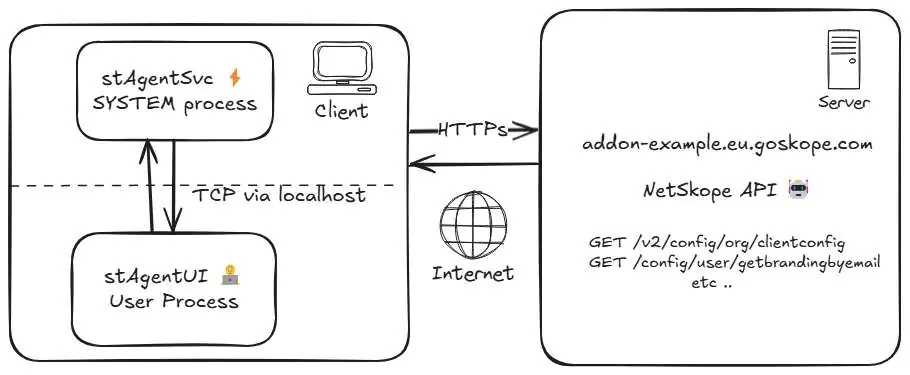

Проблема заключается в процессе регистрации клиента Netskope. Исследователи Ричард Уоррен и Дэвид Кэш из Amber Wolf выявили, что им можно манипулировать через сложную цепочку атаки. Эксплуатация уязвимости использует механизм взаимодействия между процессом пользовательского интерфейса с низкими привилегиями (stAgentUI) и привилегированной службой (stAgentSvc), работающей с правами SYSTEM.

Атака начинается с создания специально сформированного токена JSON Web Token (JWT), содержащего URL подконтрольного злоумышленнику сервера. Вредоносный токен отправляется через канал межпроцессного взаимодействия с использованием идентификатора команды 148. После этого привилегированная служба начинает направлять запросы на поддельный сервер вместо законной инфраструктуры Netskope. В ответ атакующий сервер может передать вредоносные конфигурации, установить поддельный центр сертификации в доверенное хранилище корневых сертификатов системы и предложить обновление программного обеспечения с бэкдором. Поскольку злоумышленник контролирует центр сертификации, он может подписывать вредоносные установочные пакеты, которые будут восприниматься клиентом как легитимные. Встроенные механизмы защиты клиента, включая проверку цифровой подписи и контрольной суммы, обходятся, так как атакующий имеет полный контроль над сертификатами и ответами сервера.

Исследователи также обнаружили несколько методов обхода защитных механизмов Netskope. Клиент пытается аутентифицировать вызывающие процессы IPC, проверяя, что запросы поступают из legitimate процессов Netskope, расположенных в защищенных каталогах. Однако эту защиту можно обойти путем внедрения кода в одобренные процессы, такие как nsdiag.exe, и использования их в качестве прокси для вредоносных IPC-коммуникаций. Даже функция «Tamper Proof», предназначенная для предотвращения несанкционированного доступа к защищенным процессам с помощью драйверов на уровне ядра, может быть нейтрализована. Исследователи разработали технику, которая создает новый процесс Netskope в приостановленном состоянии, перезаписывает критические системные функции вредоносным кодом, а затем возобновляет выполнение для загрузки полезной нагрузки атаки. Кроме того, более новые версии клиента, шифрующие IPC-трафик, также уязвимы. Шифрование использует легко извлекаемые значения из реестра Windows в качестве ключа и вектора инициализации, что позволяет злоумышленникам расшифровывать и подделывать сообщения.

Netskope оперативно отреагировала на угрозу. 13 августа 2025 года компания выпустила версию R129 своего клиента для Windows, в которую внедрен жесткий список разрешенных доменов Netskope для предотвращения регистрации на мошеннических серверах. Также было опубликовано рекомендации по безопасности NSKPSA-2025-002 с подробной информацией об уязвимости. Организациям, использующим Netskope, настоятельно рекомендуется немедленно обновиться до версии R129. Компания предоставила методы обнаружения для групп безопасности, включая мониторинг подозрительных сертификатов в доверенном хранилище, наблюдение за необычными установками MSI от службы Netskope и анализ файлов журналов на предмет неожиданных URL-адресов надстроек или идентификаторов клиентов, которые могут указывать на попытки компрометации.

Данная уязвимость подчеркивает сложные проблемы безопасности, с которыми сталкивается корпоративное защитное программное обеспечение, где необходимость в привилегированном системном доступе для обеспечения защиты одновременно создает привлекательные цели для атакующих. Сложный характер этой атаки, требующий глубоких технических знаний об архитектуре клиента и протоколах связи, позволяет предположить, что она представляет интерес в первую очередь для групп APT (продвинутых постоянных угроз) или исследователей безопасности, а не для рядовых киберпреступников.

Ссылки

- https://www.cve.org/CVERecord?id=CVE-2025-0309

- https://blog.amberwolf.com/blog/2025/august/breaking-into-your-network-zer0-effort/

- https://www.netskope.com/company/security-compliance-and-assurance/security-advisories-and-disclosures/netskope-security-advisory-nskpsa-2025-002