Исследователи в области кибербезопасности выявили критическую уязвимость подмены DLL (Dynamic Link Library) в текстовом редакторе Notepad++ версии 8.8.3, получившую идентификатор CVE-2025-56383. Этот недостаток безопасности позволяет злоумышленникам выполнять произвольный код на компьютере пользователя, подменяя легитимные библиотеки в директории плагинов приложения на вредоносные версии, сохраняющие идентичные экспортируемые функции.

Детали уязвимости

Уязвимость специфически нацелена на систему плагинов Notepad++, в частности на файл NppExport.dll, расположенный в директории Notepad++\plugins\NppExport\. Методика эксплуатации включает создание вредоносного DLL-файла с идентичными экспортируемыми функциями, которые перенаправляют вызовы к оригинальной библиотеке, параллельно выполняя скрытый вредоносный код. При запуске Notepad++ приложение автоматически загружает эти DLL плагинов, предоставляя возможность для выполнения злонамеренных инструкций.

Атака требует от злоумышленников наличия доступа к локальной файловой системе и возможности модифицировать файлы в директории установки Notepad++. Хотя это ограничивает область воздействия сценариями, где атакующие уже обладают определенным уровнем доступа к системе, уязвимость может эффективно использоваться для эскалации привилегий или создания механизма персистентности. Уязвимости присвоен рейтинг CVSS 3.1 в 7.8 баллов, что классифицирует ее как высокоопасную. Вектор атаки определяется как локальный с низкой сложностью эксплуатации, требующий низких привилегий и взаимодействия с пользователем для успешной реализации.

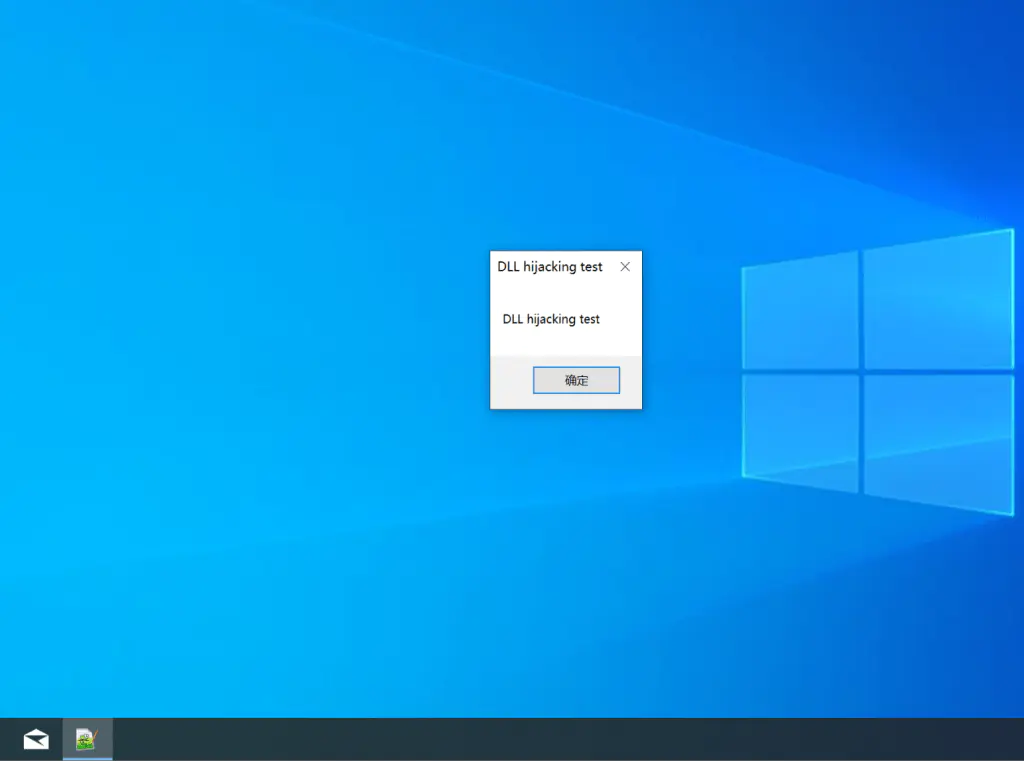

Исследователь безопасности под псевдонимом zer0t0 опубликовал демонстрацию концепта эксплуатации на GitHub, показывающую, как уязвимость может быть использована через плагин NppExport.dll. Демонстрация включает замену оригинального DLL файла на вредоносную версию с именем original-NppExport.dll при сохранении поддельного NppExport.dll на своем месте. Это наглядно иллюстрирует простоту реализации атаки для злоумышленника, уже получившего доступ к системе.

На текущий момент официальный патч для уязвимости не выпущен. Пользователям рекомендуется проявлять осторожность при загрузке Notepad++ из неофициальных источников и ограничивать возможность модификации системных файлов недоверенным программным обеспечением. Организациям следует мониторить инсталляции Notepad++ на предмет несанкционированных изменений DLL файлов плагинов. Важно отметить, что уязвимость затрагивает не только версию 8.8.3, но и потенциально другие версии редактора, использующие схожие механизмы загрузки плагинов.

В качестве временных мер защиты специалисты рекомендуют проверять целостность файлов плагинов и рассматривать возможность ограничения прав на запись в директорию установки Notepad++. Данное обнаружение подчеркивает важность безопасного проектирования приложений и необходимость надежной проверки целостности файлов в программном обеспечении, загружающем внешние компоненты. Учитывая широкое распространение Notepad++ в различных средах, включая корпоративные и персональные системы, устранение данной уязвимости должно стать приоритетом как для пользователей, так и для команды разработчиков. Инцидент служит напоминанием о том, что даже популярные и заслуживающие доверия приложения могут содержать скрытые уязвимости, делающие их уязвимыми для атак, направленных на повышение привилегий в системе.

Ссылки

- https://www.cve.org/CVERecord?id=CVE-2025-56383

- https://nvd.nist.gov/vuln/detail/CVE-2025-56383

- https://github.com/zer0t0/CVE-2025-56383-Proof-of-Concept