Исследователи из Cymulate Research Labs обнаружили критическую уязвимость обхода аутентификации в реализации единого входа (Single Sign-On) через Azure AD для Microsoft Windows Admin Centre (WAC). Проблема, получившая идентификатор CVE-2026-20965, позволяет злоумышленнику с правами локального администратора на одной скомпрометированной машине получить контроль над любой другой системой, управляемой через WAC, в рамках того же клиента (tenant) Azure. Это нарушает ключевые принципы изоляции в облачной среде.

Детали уязвимости

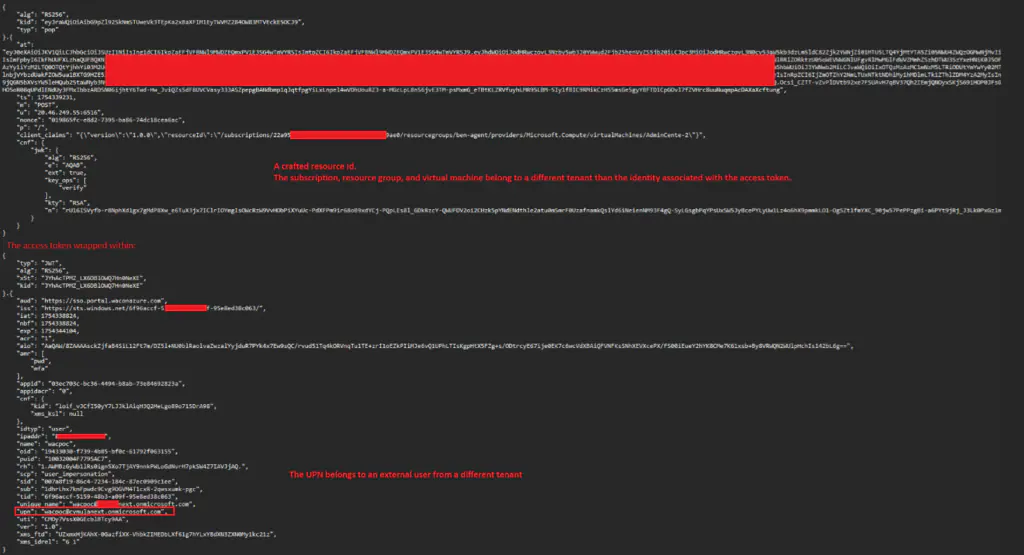

Уязвимость коренится в некорректной проверке двух типов токенов, используемых для аутентификации: Proof-of-Possession (PoP) токена, криптографически привязанного к ключу браузера, и стандартного Access токена. Обычно администраторы подключаются к Windows Admin Center через портал Azure, и система требует оба компонента для подтверждения прав доступа. Однако сервер WAC не проверяет соответствие имени участника-пользователя (User Principal Name, UPN) в этих двух токенах. Следовательно, злоумышленник может скомбинировать украденный Access токен привилегированного пользователя с поддельным PoP токеном от другого, даже несуществующего пользователя.

Для эксплуатации уязвимости атакующий, уже получивший права локального администратора на одной машине, должен извлечь сертификат сервера API WAC. Этот шаг позволяет ему выдать себя за легитимную службу. Затем, когда целевой привилегированный пользователь подключится к центру администрирования, злоумышленник может перехватить его WAC.CheckAccess токен. Объединив этот украденный токен со сфальсифицированным PoP токеном, атакующий получает возможность выполнять удаленные команды на любой машине, доступной жертве, через интерфейс WAC. Таким образом, уязвимость открывает путь для горизонтального перемещения по сети, повышения привилегий через олицетворение пользователя, хищения учетных данных управляемых идентичностей и нарушения изоляции между группами ресурсов и подписками Azure.

Важно отметить, что атака требует выполнения двух условий: наличия локальных прав администратора на одной начальной машине и факта подключения через WAC пользователя с высокими привилегиями в тенанте. Под угрозой находятся все виртуальные машины Azure и системы, подключенные через Azure Arc, в которых используется непропатченное расширение Azure для Windows Admin Center версий ниже 0.70.00.

Корпорация Microsoft выпустила исправление 13 января 2026 года. Специалисты по безопасности настоятельно рекомендуют немедленно обновить расширение Windows Admin Center Azure Extension до версии 0.70.00. Для помощи организациям платформа экспозиций Cymulate Exposure Validation уже с 14 января 2026 года включает сценарий сканирования, который выявляет уязвимые развертывания и проверяет возможность эксплуатации CVE-2026-20965.

Параллельно с установкой обновлений защитникам следует усилить мониторинг активности. Необходимо искать подозрительные события, связанные с виртуальными учетными записями, которые создает WAC. Обычно они имеют формат WAC_username@tenant.onmicrosoft.com. Особое внимание стоит уделить учетным записям, ассоциированным с неизвестными или внешними доменами тенантов. Для выявления аномалий в журналах входа можно использовать KQL-запросы, отслеживающие события, где имя учетной записи (AccountName) содержит символ "@", но не соответствует адресу домена вашей организации.

Обнаруженная уязвимость наглядно демонстрирует, как даже незначительные ошибки в проверке токенов могут привести к катастрофическому коллапсу гарантий облачной изоляции. В результате единичный инцидент на уровне одной виртуальной машины потенциально способен перерасти в полный компромисс административного контроля над всем тенантом Azure. Своевременное обновление и тщательный мониторинг остаются ключевыми мерами противодействия подобным угрозам.

Ссылки

- https://www.cve.org/CVERecord?id=CVE-2026-20965

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2026-20965

- https://cymulate.com/blog/cve-2026-20965-azure-windows-admin-center-tenant-wide-rce/