В мире мобильной безопасности обнаружена критическая уязвимость под названием TapTrap, которая позволяет вредоносным приложениям обходить систему разрешений Android без запроса каких-либо специальных привилегий. Эта атака, разработанная исследователями из Венского технического университета (TU Wien), эксплуатирует фундаментальный механизм анимации операционной системы, превращая обычные переходы между экранами приложений в скрытый инструмент для кражи данных.

Эксплойт TapTrap для Android

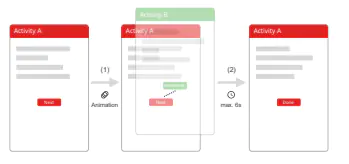

В отличие от классических атак tapjacking, основанных на вредоносных наложениях, TapTrap использует легитимные функции анимации активности Android, манипулируя прозрачностью элементов интерфейса до значений близких к нулю. Это создает опасный разрыв между визуальным восприятием пользователя и реальным состоянием системы: пока владелец устройства взаимодействует с, казалось бы, безобидным интерфейсом приложения, его касания невидимо перенаправляются на системные диалоги запроса разрешений или критически важные элементы управления.

Особую тревогу вызывает простота реализации атаки. Зловредному приложению не требуются разрешения на наложение поверх других окон или доступ к специальным API - достаточно манипулировать параметрами анимации при переключении между активностями. Исследователи проанализировали 99 705 приложений из Google Play Store и установили, что 76.3% из них уязвимы к TapTrap из-за стандартного использования анимационных переходов. Атакующие могут внедрить код, который устанавливает прозрачность диалоговых окон до альфа-значения 0.01, делая их невидимыми для человеческого глаза, но сохраняя способность регистрировать касания. Окно уязвимости длится до 6 секунд из-за ошибки подсчёта длительности анимации в Android, что достаточно для серии скрытых действий.

Последствия успешной атаки катастрофичны: злоумышленники могут получить доступ к камере, микрофону, геолокации, контактам и уведомлениям без ведома пользователя. Более того, TapTrap позволяет эскалировать привилегии до уровня администратора устройства, открывая путь к полному контролю над смартфоном - включая удалённую активацию сброса к заводским настройкам. Уникальная опасность уязвимости заключается в её способности обходить все существующие в Android механизмы защиты от tapjacking. Системные меры, внедрённые ещё в Android 12, такие как детектирование оверлеев, ограничения для toast-уведомлений и глобальная блокировка перехвата касаний, оказались бесполезны против TapTrap, поскольку атака не использует наложения, а эксплуатирует легитимные анимационные переходы.

Уязвимость выходит за рамки системных компонентов Android и затрагивает веб-браузеры через технологию Custom Tabs. Тестирование 10 популярных мобильных браузеров показало, что 8 из них позволяют обходить разрешения, а также восстанавливать классический веб-кликджекинг, несмотря на защитные механизмы вроде X-Frame-Options. В ходе пользовательского исследования с участием 20 человек выяснилось, что ни один участник не смог обнаружить атаку даже после предупреждения о её возможности. Лишь 21% неподготовленных пользователей обратили внимание на косвенные индикаторы угрозы, такие как иконка доступа к камере, что подтверждает исключительную скрытность TapTrap.

Несмотря на ответственное раскрытие уязвимости исследователями в октябре 2024 года, Google до сих пор не выпустил системного исправления для Android. Android 15 остаётся уязвимым по состоянию на июнь 2025 года, а анализ почти 100 000 приложений не выявил следов эксплуатации в дикой природе, что указывает на новый, ранее неисследованный вектор атаки. Для временной защиты исследователи предлагают системные изменения: блокировку касаний во время анимаций с низкой прозрачностью и ограничение масштабирования переходов. Конкретно, они рекомендуют порог прозрачности в 0.2 альфа и максимальный коэффициент масштабирования 400% для легитимных анимаций.

Открытие TapTrap вскрыло фундаментальный пробел в модели безопасности Android. Платформа десятилетиями фокусировалась на защите от внешних угроз вроде оверлеев, игнорируя риски, заложенные в её собственных функциях UX. Эта уязвимость демонстрирует, как безобидные на первый взгляд элементы удобства - плавные переходы между экранами - могут превратиться в инструмент тотального компрометирования устройств. Пока Google не внедрит глубокие архитектурные изменения, миллиарды пользователей Android остаются потенциальными жертвами атак, которые не требуют от злоумышленников ничего, кроме базовых навыков разработки. Ситуация усугубляется медленным циклом обновлений прошивок: даже после выхода патча потребуются месяцы, чтобы он достиг устройств различных производителей. В эпоху, когда смартфоны хранят биометрические данные, финансовую информацию и цифровые идентичности, TapTrap служит мрачным напоминанием о том, что безопасность - это не просто разрешения, а сложный баланс между функциональностью и защищённостью каждого элемента системы.

Пользователям рекомендуется проявлять повышенную бдительность при установке приложений из непроверенных источников, внимательно отслеживать неожиданные запросы разрешений и регулярно обновлять браузеры, где уже доступны частичные исправления. Однако без системного обновления Android эти меры останутся полумерами. Исследователи настаивают, что только пересмотр архитектуры анимаций и введение строгих ограничений на манипуляции с прозрачностью смогут нейтрализовать угрозу. До тех пор TapTrap будет висеть дамокловым мечом над экосистемой, демонстрируя, что даже самые продвинутые защитные механизмы могут пасть перед изощрённым использованием штатных возможностей платформы.