Исследователи безопасности из Cymulate Research Labs обнаружили критическую уязвимость нулевого дня, приводящую к утечке учетных данных NTLM, которая успешно обходит официальное исправление Microsoft для CVE-2025-24054. Новая уязвимость, получившая идентификатор CVE-2025-50154, позволяет злоумышленникам извлекать хэши NTLMv2-SSP без какого-либо взаимодействия с пользователем, даже на полностью обновленных системах Windows. Это открытие ставит под угрозу миллионы компьютеров по всему миру, подчеркивая недостаточность первоначального патча и сохраняющуюся уязвимость корпоративных сетей.

Как установили специалисты Cymulate, механизм эксплуатации основан на манипуляциях с файлами ярлыков Windows (LNK) и особенностях обработки удаленных ресурсов процессом explorer.exe. В то время как патч Microsoft, выпущенный в апреле для устранения CVE-2025-24054, блокировал загрузку значков ярлыков из сетевых путей (UNC), исследователи выявили тонкий пробел в защите. Оказалось, что исправление не распространяется на удаленные исполняемые файлы (.exe, .dll), хранящие данные значков внутри собственной секции ресурсов (.rsrc) под заголовками RT_ICON и RT_GROUP_ICON.

Техника эксплуатации и риски

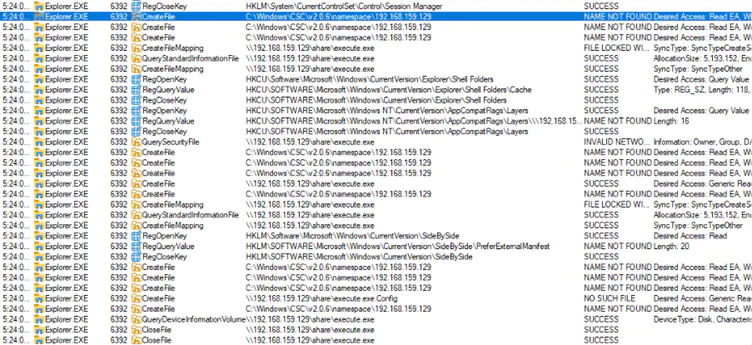

Атака начинается с создания специально сформированного LNK-файла. Его значок указывает на локальный ресурс (например, shell32.dll), а целевое исполняемое свойство - на удаленный файл, контролируемый злоумышленником. Когда Проводник Windows пытается отобразить такой ярлык, он автоматически, без кликов или действий пользователя, загружает весь удаленный бинарный файл для извлечения информации о значке. Этот процесс немедленно инициирует запрос аутентификации NTLMv2 к контролируемому злоумышленником серверу, передавая хэш учетных данных пользователя или системы.

Мониторинг сети с помощью Wireshark и SMB-серверов, проведенный Cymulate, подтвердил полную передачу удаленного файла и утечку NTLMv2-SSP хэша в режиме "zero-click". Это представляет серьезную угрозу, так как украденные хэши могут быть использованы для:

- Офлайн-подбора паролей: Используя мощные вычислительные ресурсы для взлома хэша.

- Атак типа "NTLM Relay": Перехвата и перенаправления аутентификационного запроса на другие сервисы в сети (например, контроллеры домена, серверы SharePoint, SQL-серверы) для получения несанкционированного доступа.

- Эскалации привилегий и перемещения по сети: Компрометации дополнительных систем в корпоративной среде.

- Тихой доставки вредоносных программ: Загружаемый удаленный файл может содержать зловредный код, который автоматически создается на целевой системе, как зафиксировано инструментом Sysinternals Procmon.

Особую опасность уязвимость представляет для учетных записей с высокими привилегиями, открывая путь для развертывания программ-вымогателей и полного компрометирования корпоративных сетей. Она обходит традиционные защиты, такие как радужные таблицы и механизмы предотвращения атак "Pass-the-Hash", свойственные NTLMv2, за счет упрощения сценариев "человек посередине".

Ответственное разглашение и ожидаемый патч

Cymulate ответственно раскрыла детали уязвимости в Центр реагирования на угрозы безопасности Microsoft (MSRC). Microsoft официально признала проблему, присвоив ей идентификатор CVE-2025-50154, и работает над выпуском комплексного обновления безопасности, которое закроет этот пробел в стратегии глубокой обороны. До выхода исправления исследователи рекомендуют организациям рассмотреть возможность полного отключения протокола NTLM в пользу более безопасного Kerberos там, где это возможно, или строгой фильтрации входящего и исходящего SMB/NTLM-трафика на межсетевых экранах.

Выводы для индустрии безопасности

Обнаружение CVE-2025-50154 служит тревожным напоминанием о сложности полного устранения уязвимостей, особенно в таких фундаментальных компонентах, как система аутентификации Windows. Недостаточная тщательность первоначального исправления CVE-2025-24054 оставила критически важные системы уязвимыми для изощренных атак, использующих предварительно скомпрометированные учетные данные и методы целевого продвижения по сети. Этот инцидент подчеркивает необходимость непрерывного тестирования безопасности, включая активную проверку эффективности установленных патчей, и важность перехода на более современные и защищенные протоколы аутентификации для снижения рисков, связанных с устаревшими технологиями вроде NTLM.