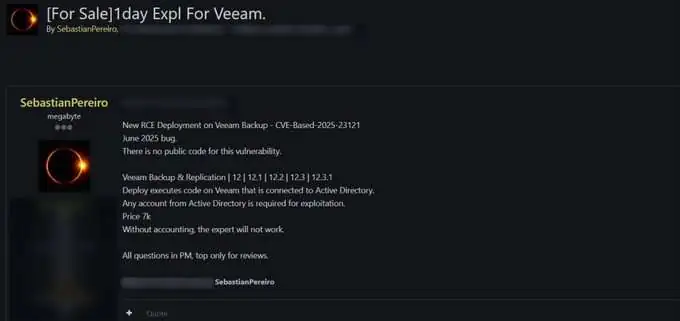

На одной из известных теневых интернет-площадок появилось предложение, вызвавшее серьезную озабоченность в сообществе специалистов по кибербезопасности. Продавец под ником «SebastianPereiro» заявил о продаже эксплойта для уязвимости удаленного выполнения кода (RCE, Remote Code Execution), нацеленной на платформы Veeam Backup & Replication.

Риски кибербезопасности

Данный инструмент, который продавец рекламирует как «Ошибка июня 2025 года», по его утверждению, затрагивает некоторые версии линейки продуктов Veeam 12.x, а именно сборки 12.1, 12.2, 12.3 и 12.3.1. Ключевой особенностью уязвимости является то, что для ее эксплуатации необходима интеграция целевой системы с Active Directory. Злоумышленнику требуется доступ к любым легитимным учетным данным домена.

Объявление было размещено на известном форуме в даркнете. Продавец однозначно заявил, что публичного кода или подтверждающего концепцию (PoC, Proof-of-Concept) эксплойта для этой уязвимости нигде не существует. Этот факт указывает на то, что, если эксплойт подлинный, он остается в руках частных лиц и недоступен для широкой публики или основных исследователей безопасности.

За свой продукт продавец запросил 7000 долларов США. Все запросы и сделки должны проводиться через личные сообщения, исключительно для «рецензентов». При этом техническая проверка эксплойта или открытое обсуждение деталей уязвимости исключаются. Примечательно, что в сообщении на форуме не раскрывается никаких технических деталей о базовой уязвимости. Продавец предоставил лишь базовые операционные требования: эксплойт сработает только при наличии у атакующего любой доменной учетной записи, а попытки использования без нее будут неудачными.

Veeam Backup & Replication - это критически важный компонент стратегий резервного копирования предприятий, широко развернутый для защиты данных в локальных и облачных средах. Успешное использование уязвимости удаленного выполнения кода в этом программном обеспечении может позволить злоумышленнику развернуть произвольный код, установить вредоносное ПО, извлечь конфиденциальные данные резервных копий или скомпрометировать дополнительные сетевые ресурсы, подключенные через Active Directory. Тот факт, что для эксплуатации требуются доменные учетные записи, усугубляет угрозу, поскольку многие организации routinely делегируют доступ к решениям для резервного копирования ИТ-персоналу и сервисным аккаунтам.

Хотя не было зафиксировано случаев публичной эксплуатации или появления готового к использованию PoC, выставление такого инструмента на продажу по указанной цене свидетельствует о значительном спросе и потенциальной ценности среди субъектов угроз. Специалистам в области безопасности настоятельно рекомендуется рассматривать все развертывания Veeam 12.x как потенциально находящиеся под угрозой до появления официального подтверждения или информации об исправлении.

По состоянию на конец сентября 2025 года, компания Veeam не выпустила бюллетень, касающийся уязвимости CVE-2025-23121, также как и ведущие вендоры безопасности не наблюдали эксплуатации в реальных условиях. Поскольку никакие детали не были обнародованы, защитникам следует отслеживать необычные попытки аутентификации, действия по повышению привилегий и несанкционированное выполнение кода на системах, интегрированных с Active Directory и Veeam.

Тем не менее, сообщество кибербезопасности отреагировало повышением бдительности и обменом информацией, ссылаясь на прошлые инциденты, когда уязвимости нулевого дня сначала появлялись на нелегальных рынках до их публичного раскрытия. Администраторам Veeam и командам SOC (Security Operations Center) рекомендуется немедленно проверить журналы доступа, проверить назначения доменных учетных записей и, по возможности, применить строгую сетевую сегментацию. Организациям стоит рассмотреть возможность proactive обращения в Veeam и к своим партнерам по безопасности для получения рекомендаций и убедиться, что у них есть актуальные планы реагирования на инциденты, относящиеся к программам-вымогателям (ransomware) и атакам на цепочку поставок.

Предполагаемая продажа эксплойта для уязвимости удаленного выполнения кода в Veeam Backup & Replication в даркнете сигнализирует о целенаправленности субъектов угроз на корпоративные решения для резервного копирования. В отсутствие публичного технического анализа или исправления, защитникам необходимо занять осторожную позицию, сосредоточиться на управлении доступом и подготовиться к быстрому реагированию на случай, если детали уязвимости или случаи ее эксплуатации станут публичными.