Исследователи кибербезопасности обнаружили четыре критические уязвимости в экосистеме видеонаблюдения Axis Communications, которые могут позволить злоумышленникам получить полный контроль над системами безопасности без предварительной аутентификации. Открытие принадлежит Team82 - исследовательскому подразделению компании Claroty, специализирующемуся на операционных технологиях (ОТ) и IoT-безопасности.

Уязвимости сконцентрированы в проприетарном протоколе Axis.Remoting, используемом для связи между ключевыми компонентами: Axis Device Manager (ADM) и Axis Camera Station. Шведский производитель Axis, мировой лидер в производстве IP-камер и систем безопасности, подтвердил проблемы и выпустил патчи после ответственного раскрытия информации исследователями.

Техническая суть угроз

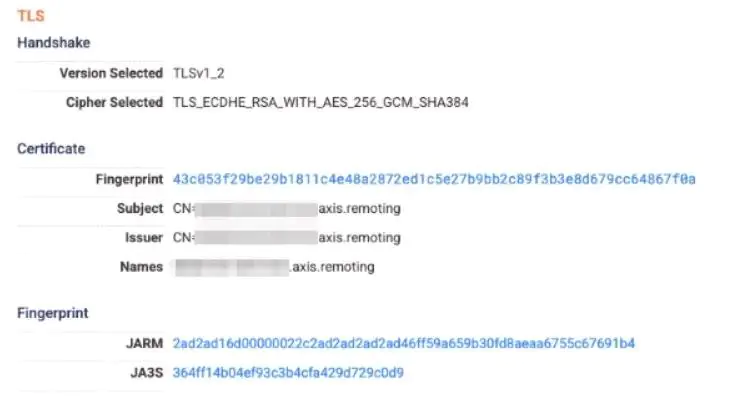

Согласно отчету Team82, наиболее опасная уязвимость (CVE-2025-30023, оценка CVSS v3.1 - 9.0, критическая) связана с десериализацией непроверенных данных. Протокол Axis.Remoting, предназначенный для защищенного взаимодействия клиент-сервер в средах Windows на базе .NET, использует TLS-шифрование, но некорректно проверяет самоподписанные сертификаты. Это открывает путь для атак "человек посередине" (MitM).

Злоумышленники могут перехватывать соединения, расшифровывать трафик и эксплуатировать недостаток подписи сообщений в механизме аутентификации NTLMSSP (CVE-2025-30024). Это позволяет обойти аутентификацию методом "Pass-the-Hash", выдавая себя за легитимных клиентов и перенаправляя запросы аутентификации. Атакующие получают возможность вызывать произвольные удаленные процедуры (RPC).

Главная опасность кроется в обработке JSON-RPC запросов. Протокол использует конфигурацию сериализатора с "TypeNameHandling.Auto", что позволяет злоумышленникам внедрять вредоносные поля "$type" в передаваемые данные. Это приводит к удаленному выполнению кода (RCE) в момент десериализации объектов на сервере. Исследователи подтвердили возможность выполнения произвольных команд PowerShell с привилегиями "NT AUTHORITY\SYSTEM".

Дополнительный вектор атаки (CVE-2025-30026) связан с резервным протоколом на порту TCP/55752. Он реализует бинарный канал связи с шифрованием AES и обменом ключами RSA, но содержит незащищенную конечную точку "/_/", позволяющую инициировать сессию Axis.Remoting без аутентификации. Это создает условия для цепочечной атаки в сочетании с уязвимостью десериализации, приводящей к полному предаутентификационному RCE.

Затронутые системы и масштаб угрозы

Уязвимости затрагивают популярные продукты управления видеонаблюдением:

- AXIS Camera Station Pro версии ниже 6.9

- AXIS Camera Station версии ниже 5.58

- AXIS Device Manager версии ниже 5.32

Эти системы широко развернуты в критически важных инфраструктурах по всему миру: государственных учреждениях, аэропортах, корпоративных кампусах и промышленных объектах для управления парками камер, часто насчитывающими сотни устройств на одну установку.

Сканирование интернета с помощью Censys и Shodan выявило более 6500 экземпляров сервисов Axis.Remoting, открытых для атаки извне. Более половины из них расположены в США. Протокол NTLMSSP при установлении соединения раскрывает чувствительную информацию, такую как имена хостов и домены Active Directory, упрощая злоумышленникам разведку целей для целенаправленных атак.

Team82 продемонстрировала возможность не только компрометации сервера управления, но и латерального перемещения на сами камеры. Используя Axis ACAP Native SDK, атакующие могут создавать вредоносные пакеты, устанавливаемые через скомпрометированный сервер, что позволяет получить контроль над отдельными камерами, перехватывать видеопотоки или выводить их из строя.

Ответ поставщика и рекомендации

Axis Communications оперативно отреагировала на отчет исследователей. Компания выпустила исправленные версии ПО:

- AXIS Camera Station Pro 6.9

- AXIS Camera Station 5.58

- AXIS Device Manager 5.32

В своем официальном сообщении о безопасности Axis подтверждает, что на момент публикации не зафиксировано случаев эксплуатации этих уязвимостей в реальных атаках, и выражает благодарность Team82 за ответственное раскрытие информации.

Компания настоятельно рекомендует всем клиентам немедленно обновить затронутые продукты до последних версий через свои каналы поддержки. Для организаций, которые не могут выполнить обновление незамедлительно, критически важны временные меры по снижению риска: строгое ограничение доступа к сетевым портам 55752, 55753 и 55754 на уровне межсетевых экранов и тщательный мониторинг сетевого трафика на предмет аномалий в NTLM-аутентификации.

Последствия для индустрии

Обнаруженные уязвимости вновь подчеркивают серьезные риски, связанные с использованием сложных проприетарных протоколов в экосистемах IoT и физической безопасности. Проблемы десериализации данных и слабости механизмов аутентификации, особенно в критически важных компонентах, могут привести к каскадным сбоям и полной компрометации сетей, ставя под угрозу не только данные, но и физическую безопасность объектов. Инцидент также актуализирует важность независимых исследований безопасности (в условиях, когда доступ к оборудованию некоторых других производителей ограничен) и конструктивного взаимодействия между исследователями и вендорами для своевременного устранения угроз. Axis высоко оценила оперативность и профессионализм Team82 в процессе ответственного раскрытия информации.

Ссылки

- https://claroty.com/team82/research/turning-camera-surveillance-on-its-axis

- https://www.cve.org/CVERecord?id=CVE-2025-30024

- https://www.axis.com/dam/public/01/d9/24/cve-2025-30024pdf-en-US-485734.pdf

- https://www.cve.org/CVERecord?id=CVE-2025-30023

- https://www.axis.com/dam/public/9b/a5/72/cve-2025-30023pdf-en-US-485733.pdf

- https://www.cve.org/CVERecord?id=CVE-2025-30026

- https://www.axis.com/dam/public/a3/42/92/cve-2025-30026pdf-en-US-485735.pdf