Исследователи кибербезопасности из ETH Zurich раскрыли детали новой критической атаки на основе уязвимости Spectre, получившей название VMSCAPE. Атака эксплуатирует недостатки изоляции предсказателя переходов в виртуализированных облачных средах на процессорах AMD и Intel. Уязвимость, зарегистрированная как CVE-2025-40300, затрагивает множество поколений процессоров и позволяет вредоносным виртуальным машинам похищать конфиденциальные данные из процессов гипервизора.

Детали уязвимости

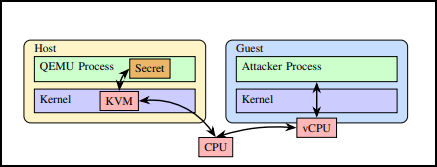

VMSCAPE представляет первую практическую атаку Spectre Branch Target Injection (BTI, инъекция цели ветвления), при которой гостевая виртуальная машина может извлекать произвольную память из неизмененного гипервизора без необходимости модификации кода. Атака специфически нацелена на широко используемый стек виртуализации KVM/QEMU, демонстрируя, как злоумышленники могут извлекать криптографические ключи и другие чувствительные секреты инфраструктуры.

На процессорах AMD Zen 4 исследователи достигли скорости извлечения данных в 32 байта в секунду, успешно извлекая ключи шифрования и дешифрования диска приблизительно за 18 минут. Полная цепочка атаки, включая начальную разведку и идентификацию местоположения секретов, требует около 1092 секунд для полного выполнения. Уязвимость затрагивает широкий спектр современных процессоров, включая все микроархитектуры AMD Zen от Zen 1 до Zen 5, а также процессоры Intel Coffee Lake.

Недостаток проистекает из неполной изоляции состояния предсказания переходов через границы виртуализации, особенно между гостевыми пользовательскими процессами и процессами пользователя хоста. Исследователи идентифицировали несколько примитивов атаки, которые они назвали "Virtualization-based Spectre-BTI" или vBTI, которые позволяют проводить междоменные спекулятивные атаки. Эти примитивы работают несмотря на существующие аппаратные меры защиты, такие как Enhanced IBRS и Automatic IBRS, включенные по умолчанию.

Атака VMSCAPE преодолевает значительные технические проблемы через несколько инноваций. Исследователи разработали первые надежные техники вытеснения кэша для процессоров AMD Zen 4 и Zen 5, позволившие им расширить окна спекуляции, необходимые для успешного извлечения данных. Атака эксплуатирует операции Memory Mapped I/O для получения контроля над регистрами и использует сложные техники обхода рандомизации адресного пространства (ASLR) для локации целевых регионов памяти. Используя общую память между гостем и хостом для атак побочного канала FLUSH+RELOAD, VMSCAPE достигает надежной утечки данных через границу виртуализации.

После ответственного раскрытия информации группам реагирования на инциденты безопасности (PSIRT) AMD и Intel в июне 2025 года, сопровождающие ядро Linux реализовали патчи защиты на основе барьера предсказания косвенных переходов (IBPB) при выходе из виртуальной машины. Патчи вводят минимальные потери производительности в типичных облачных сценариях: всего 1% влияние на вычислительно интенсивные рабочие нагрузки и до 51% потерь для операций с интенсивным вводом-выводом.

Поставщикам облачных услуг следует немедленно применить доступные патчи ядра и рассмотреть дополнительные меры усиления защиты. Уязвимость представляет особые риски в мультитенантных облачных средах, где виртуальные машины клиентов потенциально могут получить доступ к инфраструктурным секретам или криптографическому материалу из процессов гипервизора.

Это открытие подчеркивает продолжающиеся проблемы в защите сложных виртуализированных сред от сложных микроархитектурных атак, нацеленных на механизмы спекулятивного выполнения. Постоянное совершенствование атак Spectre напоминает о необходимости комплексного подхода к безопасности, сочетающего аппаратные исправления, программные патчи и архитектурные изменения в проектировании систем. Исследователи рекомендуют организациям провести тщательную оценку своих виртуализированных сред и принять proactive меры для минимизации рисков, связанных с данной уязвимостью.

Ссылки

- https://www.cve.org/CVERecord?id=CVE-2025-40300

- https://comsec-files.ethz.ch/papers/vmscape_sp26.pdf

- https://git.kernel.org/stable/c/ac60717f9a8d21c58617d0b34274babf24135835

- https://git.kernel.org/stable/c/c08192b5d6730a914dee6175bc71092ee6a65f14

- https://git.kernel.org/stable/c/d5490dfa35427a2967e00a4c7a1b95fdbc8ede34

- https://git.kernel.org/stable/c/2f4f2f8f860cb4c3336a7435ebe8dcfded0c9c6e

- https://git.kernel.org/stable/c/15006289e5c38b2a830e1fba221977a27598176c

- https://git.kernel.org/stable/c/893387c18612bb452336a5881da0d015a7e8f4a2

- https://git.kernel.org/stable/c/f866eef8d1c65504d30923c3f14082ad294d0e6d

- https://git.kernel.org/stable/c/34e5667041050711a947e260fc9ebebe08bddee5