Исследователи кибербезопасности компании Imperva обнаружили серьезную уязвимость в реализации протокола QUIC, которая позволяет злоумышленникам вызывать исчерпание памяти серверов и проводить атаки типа «отказ в обслуживании» (DoS). Уязвимость, получившая идентификатор CVE-2025-54939 и название QUIC-LEAK, затрагивает библиотеку LSQUIC, вторую по популярности реализацию протокола QUIC после Cloudflare Quiche.

Детали уязвимости

Особенность QUIC-LEAK заключается в том, что она обходит стандартные механизмы защиты на уровне установления соединения, активируясь до завершения квиет-хендшейка. Это позволяет атаковать серверы удаленно, не оставляя им шансов на противодействие. Уязвимость существует в обработке объединенных пакетов внутри одного UDP-датаграма, конкретно - в процессе валидации идентификатора соединения получателя (Destination Connection ID, DCID).

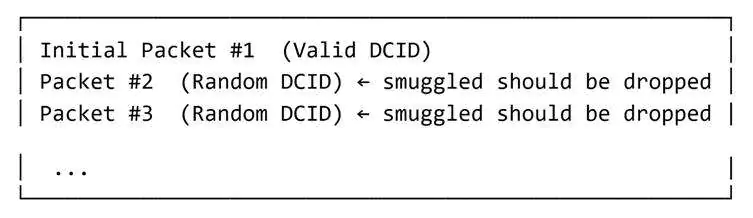

Механизм атаки основан на отправке специально сконструированных UDP-датаграмов, содержащих несколько QUIC Initial пакетов с невалидными DCID. При этом только первый пакет корректно освобождает занимаемую память, тогда как последующие продолжают удерживать ресурсы, создавая устойчивую утечку памяти. Это приводит к неконтролируемому росту потребления оперативной памяти и в конечном итоге - к завершению процесса сервера.

Эффективность атаки повышается за счет использования механизма коалесценции пакетов, при котором несколько QUIC-пакетов объединяются в один UDP-датаграм. Злоумышленники могут разместить до 10 минимальных пакетов рукопожатия в стандартном UDP-пейлоаде размером 1472 байта, причем только первый пакет требует валидного DCID. Это делает атаку статистической и не требующей завершения рукопожатия, что значительно упрощает ее для потенциальных нарушителей.

Эффективность атаки повышается за счет использования механизма коалесценции пакетов, при котором несколько QUIC-пакетов объединяются в один UDP-датаграм. Злоумышленники могут разместить до 10 минимальных пакетов рукопожатия в стандартном UDP-пейлоаде размером 1472 байта, причем только первый пакет требует валидного DCID. Это делает атаку статистической и не требующей завершения рукопожатия, что значительно упрощает ее для потенциальных нарушителей.

Под угрозой оказываются все технологии, основанные на библиотеке LSQUIC, включая веб-серверы OpenLiteSpeed и LiteSpeed Web Server. Учитывая, что LiteSpeed обслуживает более 14% всех веб-сайтов в мире и более 34% сайтов с поддержкой HTTP/3, потенциальный масштаб воздействия оценивается как значительный. Потребление памяти растет со скоростью примерно 70% от скорости передачи данных, причем каждый сформированный пакет потребляет около 96 байт оперативной памяти.

Тестирование, проведенное Imperva, показало, что в реалистичных условиях атака на сервер OpenLiteSpeed с 512 МБ оперативной памяти может полностью вывести систему из строя при достижении 100% использования памяти. Это провоцирует условия нехватки памяти (Out-of-Memory, OOM), что ведет к остановке процессов и недоступности сервисов.

Уязвимость была ответственно раскрыта разработчикам LiteSpeed Technologies 15 июля 2025 года, а уже через три дня, 18 июля, был выпущен патч. Публичное присвоение идентификатора CVE состоялось 1 августа 2025 года, одновременно с выходом исправленных версий OpenLiteSpeed 1.8.4 и LiteSpeed Web Server 6.3.4.

Изначально MITRE присвоил уязвимости базовый балл CVSS 3.1 - 5.3, однако анализ Imperva показал, что из-за высокого воздействия на доступность сервисов оценка должна быть повышена до 7.5, что соответствует высокому уровню серьезности.

Эксперты рекомендуют организациям немедленно обновить библиотеку LSQUIC до версии 4.3.1 или новее, которая включена в исправленные версии веб-серверов. Для систем, где немедленное обновление невозможно, следует применить меры защиты на сетевом уровне, установить ограничения на использование памяти и настроить мониторинг необычных паттернов UDP-трафика.

Обнаружение QUIC-LEAK подчеркивает сохраняющиеся риски, связанные с внедрением новых интернет-протоколов, и необходимость тщательного тестирования реализаций, особенно когда они получают широкое распространение. Быстрая реакция разработчиков и координация с исследователями безопасности позволили минимизировать потенциальный ущерб, однако множество серверов по-прежнему могут оставаться уязвимыми до применения патчей.

Ссылки

- https://www.cve.org/CVERecord?id=CVE-2025-54939

- https://nvd.nist.gov/vuln/detail/CVE-2025-54939

- https://www.imperva.com/blog/quic-leak-cve-2025-54939-new-high-risk-pre-handshake-remote-denial-of-service-in-lsquic-quic-implementation/

- https://github.com/litespeedtech/lsquic/blob/70486141724f85e97b08f510673e29f399bbae8f/CHANGELOG#L1-L3

- https://github.com/litespeedtech/lsquic/commit/4cd9252e77fb4a36b572e2167a84067d603d3b23

- https://blog.litespeedtech.com/2025/08/18/litespeed-security-update/