В популярном антивирусном решении для Linux-серверов ImunifyAV обнаружена критическая уязвимость удаленного выполнения кода (RCE), позволяющая злоумышленникам получать полный контроль над хостинговыми средами. Этот инструмент безопасности в настоящее время защищает более 56 миллионов веб-сайтов по всему миру, что делает инцидент масштабной угрозой для веб-инфраструктуры.

Проблема затрагивает компонент AI-bolit для сканирования вредоносного программного обеспечения во всех версиях до 32.7.4.0. Уязвимый модуль входит в состав полнофункционального пакета безопасности Imunify360, платной версии ImunifyAV+, а также бесплатного сканера вредоносных программ ImunifyAV. Исследователи из безопасности компании Patchstack выявили данную уязвимость еще в конце октября, после чего разработчик CloudLinux оперативно выпустил исправление.

Особую озабоченность вызывает тот факт, что уязвимости до сих пор не присвоен идентификатор CVE, что затрудняет отслеживание и своевременное предупреждение о угрозе. Тем не менее, 10 ноября разработчик выполнил обратный порт исправления для старых версий Imunify360 AV. В официальном бюллетене безопасности CloudLinux классифицировала уязвимость как "высокий уровень серьезности" и настоятельно рекомендовала пользователям немедленно обновить программное обеспечение до версии 32.7.4.0 или новее.

Широкое распространение уязвимого программного обеспечения усиливает потенциальное воздействие угрозы. ImunifyAV является компонентом комплексного пакета безопасности Imunify360, который преимущественно используется провайдерами виртуального хостинга и в средах общего Linux-хостинга. Продукт обычно устанавливается на уровне хостинговой платформы, а не конечными пользователями напрямую. Его применение чрезвычайно распространено в решениях общего хостинга, управляемых WordPress-хостингах, а также на серверах cPanel/WHM и Plesk.

Согласно данным, опубликованным Imunify в октябре 2024 года, хотя веб-мастера редко взаимодействуют с этим инструментом напрямую, он остается повсеместным фоновым решением, незаметно защищающим 56 миллионов веб-сайтов при общем количестве установок Imunify360, превышающем 645 тысяч.

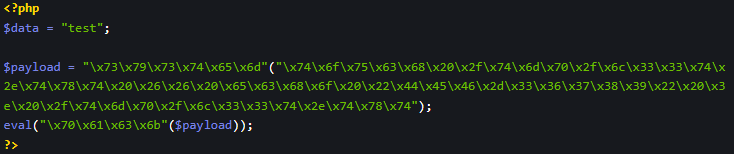

Технический анализ показывает, что корень проблемы лежит в логике деобфускации компонента AI-bolit. Когда инструмент пытается распаковать вредоносное программное обеспечение для сканирования, он выполняет имена функций и данные, извлеченные из обфусцированных PHP-файлов, которые контролируются злоумышленником. Ключевой проблемой является использование функции "call_user_func_array" без предварительной проверки имен функций, что позволяет атакующим выполнять опасные PHP-функции, такие как system, exec, shell_exec, passthru и eval.

Эксперты Patchstack отмечают, что для эксплуатации уязвимости необходимо, чтобы в Imunify360 AV была включена функция активной деобфускации во время анализа. Хотя в автономной версии инструмента командной строки AI-Bolit эта функция по умолчанию отключена, в интегрированном компоненте сканирования пакета Imunify360 она принудительно остается "всегда включенной" при фоновом сканировании, сканировании по требованию, пользовательском сканировании и быстром сканировании, что создает идеальные условия для эксплуатации уязвимости.

Исследователи уже опубликовали подтверждающую концепцию эксплойта (Proof of Concept), демонстрирующую создание PHP-файла в каталоге tmp, который при сканировании антивирусным инструментом запускает удаленное выполнение кода. Это может привести к полному взлому веб-сайта, а если сканирующий инструмент работает с высокими привилегиями в среде общего хостинга, последствием может стать полный захват сервера.

CloudLinux устранила уязвимость, внедрив механизм белого списка, который разрешает выполнение только безопасных и определенных функций в процессе деобфускации, тем самым блокируя произвольные вызовы функций. Несмотря на отсутствие официального предупреждения и идентификатора CVE для облегчения оповещения и отслеживания, системным администраторам настоятельно рекомендуется обновить программное обеспечение до версии 32.7.4.0 или выше.

В настоящее время разработчик не предоставил методов обнаружения вторжений или руководств по обнаружению для данной уязвимости, а также не подтвердил, использовалась ли она в активных атаках. Однако последующие исследования специалистов Patchstack показали, что серьезность уязвимости изначально была недооценена - существует более простой путь эксплуатации, не требующий загрузки вредоносного программного обеспечения для начала атаки.

Ситуация подчеркивает важность своевременного обновления систем безопасности, особенно в свете растущей сложности кибератак на веб-инфраструктуру. Эксперты по безопасности рекомендуют администраторам Linux-серверов не только немедленно применить исправления, но и пересмотреть конфигурации своих систем защиты для минимизации потенциальных векторов атаки в будущем. Отсутствие присвоенного CVE-идентификатора осложняет координацию мер защиты, поэтому особенно важным становится самостоятельный мониторинг обновлений безопасности от вендоров.