Исследователи в области кибербезопасности представили новую методику атаки под названием Battering RAM, которая позволяет обходить аппаратное шифрование памяти в современных процессорах Intel и AMD, используемых в облачной инфраструктуре. Данная уязвимость ставит под угрозу фундаментальные принципы защиты данных в многопользовательских средах.

Облачные провайдеры повсеместно полагаются на технологии аппаратного шифрования памяти для обеспечения конфиденциальности данных клиентов. Эта защита призвана огражать чувствительную информацию, такую как пароли, финансовые записи и личные файлы, как от внешних злоумышленников, так и от внутренних угроз. Ключевыми технологиями в этой области являются Intel SGX (Software Guard Extensions) и AMD SEV-SNP (Secure Encrypted Virtualization with Secure Nested Paging). Их архитектура предполагает, что даже в случае компрометации гипервизора или администратора платформы зашифрованные данные пользователей останутся недоступными.

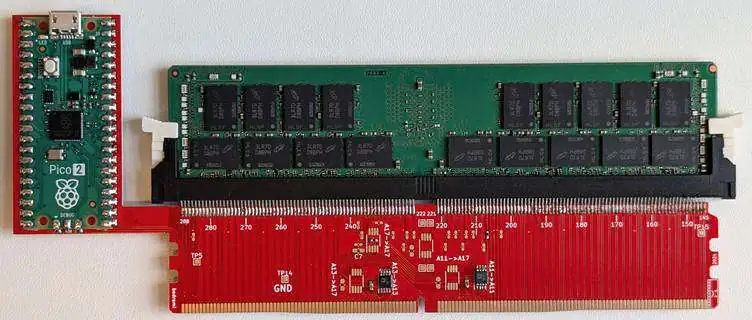

Однако атака Battering RAM демонстрирует, что эти защитные механизмы могут быть нарушены с помощью недорогого аппаратного модуля, стоимость которого не превышает 50 долларов США. В основе эксплойта лежит использование интерпозера - небольшой платы, которая физически устанавливается между центральным процессором и модулем оперативной памяти. Уникальность данного подхода заключается в его простоте и доступности, что резко контрастирует с коммерческими решениями для тестирования памяти, стоящими сотни тысяч долларов.

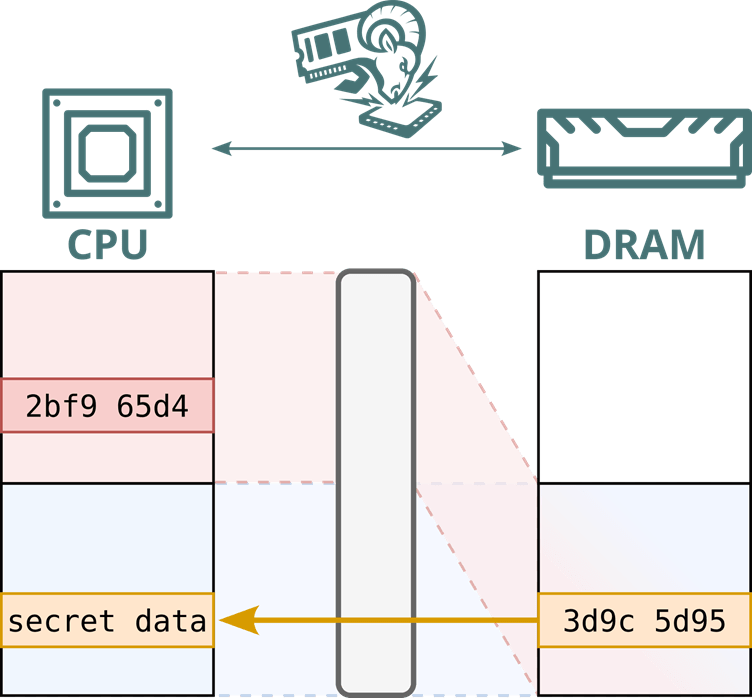

Механизм атаки реализуется в несколько этапов. На начальной стадии загрузки системы интерпозер работает в прозрачном режиме, не вмешиваясь в процесс инициализации и позволяя пройти всем встроенным проверкам безопасности, включая валидацию ключей шифрования памяти. После того как операционная система и облачная платформа завершают загрузку и считают память защищенной, злоумышленник может активировать скрытый физический переключатель на интерпозере. Это действие переводит устройство в malicious-режим (вредоносный режим), в котором оно начинает незаметно перенаправлять зашифрованные запросы к памяти в области, контролируемые атакующим.

Далее возможны различные сценарии компрометации. Один из них включает перехват шифртекста - зашифрованных данных, принадлежащих защищенным анклавам или виртуальным машинам. После захвата этих данных злоумышленник может перенастроить интерпозер таким образом, чтобы его собственный анклав занял физические адреса жертвы. При последующем воспроизведении, или «реплее», перехваченного шифртекста процессор выполняет его дешифровку в контексте анклава атакующего, что приводит к раскрытию конфиденциальной информации в открытом виде. Этот процесс предоставляет полный доступ на чтение или запись к областям памяти, которые должны быть защищены технологиями Intel SGX или AMD SEV-SNP.

Воздействие Battering RAM на системы защиты является значительным. Технология Intel SGX, созданная для изоляции кода и данных внутри безопасных анклавов на процессорах Intel, оказывается уязвимой из-за возможности подмены адресов и реплей-атак. Аналогично, AMD SEV-SNP, цель которой - обеспечить целостность и конфиденциальность виртуальных машин на процессорах EPYC, не может противостоять нарушению проверок подлинности памяти. Поскольку атака осуществляется на аппаратном уровне, ниже операционной системы и гипервизора, она остается невидимой для программных средств защиты.

Потенциальные последствия для облачных клиентов и провайдеров включают в себя риск хищения данных, их несанкционированного изменения или даже вызывания сбоев в работе систем. Доступность всех принципиальных схем и проектных файлов для сборки интерпозера в открытом доступе повышает вероятность того, что методика может быть быстро адаптирована злоумышленниками.

Компании Intel и AMD уже ознакомились с результатами исследований и признали существование проблемы. В своих комментариях они отмечают, что для полного устранения уязвимостей, подобных Battering RAM, требуется фундаментальный пересмотр протоколов шифрования памяти. Среди возможных контрмер рассматриваются внедрение дополнительных криптографических проверок целостности для метаданных памяти, непрерывная верификация сопоставления памяти на протяжении всего времени работы системы, а не только при загрузке, а также создание аппаратных средств, способных обнаруживать несанкционированные изменения.

До появления таких решений в будущих поколениях процессоров эксперты рекомендуют облачным пользователям учитывать риск физических атак на память при построении своих моделей угроз. Для защиты критически важных рабочих нагрузок следует рассмотреть дополнительные меры, такие как многопартийное шифрование памяти или аппаратная атестация в реальном времени, позволяющая постоянно проверять целостность вычислительной среды.