Новый метод кибермошенничества использует функцию приглашений в календаре iCloud для рассылки фишинговых писем, которые успешно проходят проверки безопасности электронной почты и попадают прямо во входящие сообщения жертв. Сообщения отправляются с официальных серверов Apple, что придает им видимость законности и облегчает обход спам-фильтров.

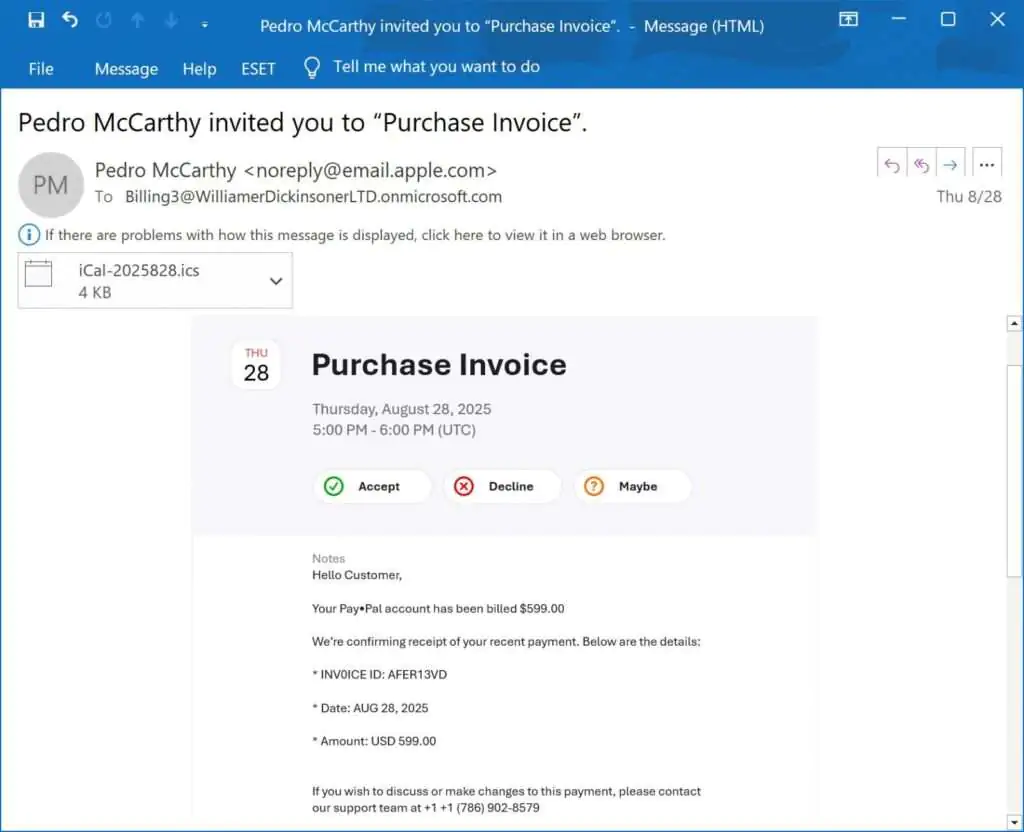

В начале этого месяца в редакцию BleepingComputer поступило письмо, которое имитировало уведомление о списании 599 долларов с аккаунта PayPal получателя. В письме содержался номер телефона, по которому предлагалось связаться для обсуждения или отмены платежа. Текст сообщения гласил: «Здравствуйте, клиент. С вашего счета PayPal был списан платёж на сумму 599 долларов. Мы подтверждаем получение вашего недавнего платежа». Далее следовал номер телефона для связи.

Цель таких писем - заставить получателей поверить, что с их счета была совершена несанкционированная операция, и побудить их позвонить на указанный номер. На другом конце провода мошенники, представляясь службой поддержки, пытаются убедить жертву в том, что её аккаунт взломан, и предлагают «помощь» в возврате средств, для чего требуется предоставить удаленный доступ к компьютеру или установить определенное программное обеспечение. В прошлом подобные схемы использовались для кражи денег с банковских счетов, установки вредоносного программного обеспечения или хищения конфиденциальных данных.

Особенностью этой атаки стало использование календаря iCloud. Злоумышленники создают событие в календаре, размещают фишинговый текст в поле «Заметки» и добавляют в список приглашенных адрес электронной почты, который они контролируют, - в данном случае это была учетная запись Microsoft 365. Система Apple автоматически отправляет приглашение на указанный адрес с сервера email.apple.com, используя адрес отправителя noreply@email.apple.com. Так как письмо исходит от доверенного источника, оно успешно проходит проверки SPF, DKIM и DMARC - ключевые механизмы аутентификации электронной почты.

| 1 2 3 | Authentication-Results: spf=pass (sender IP is 17.23.6.69) smtp.mailfrom=email.apple.com; dkim=pass (signature was verified) header.d=email.apple.com;dmarc=pass action=none header.from=email.apple.com; |

Предполагается, что злоумышленники используют адрес в Microsoft 365 как часть рассылочной группы, которая автоматически пересылает входящие сообщения всем участникам. Таким образом, приглашение календаря, изначально отправленное на один ящик, транслируется широкому кругу получателей. Чтобы пересылаемое письмо не вызывало подозрений у систем безопасности, Microsoft 365 применяет Sender Rewriting Scheme (SRS), который изменяет обратный путь письма, позволяя ему проходить SPF-проверки.

| 1 2 | Original Return-Path: noreply@email.apple.com Rewritten Return-Path: bounces+SRS=8a6ka=3I@williamerdickinsonerltd.onmicrosoft.com |

Хотя сам фишинговый сценарий - классический пример мошенничества с обратным вызовом, использование инфраструктуры Apple и её сервисов придает атаке дополнительную убедительность. Пользователи с большей вероятностью доверяют сообщениям, пришедшим с официальных адресов Apple, что увеличивает эффективность мошенничества.

На момент публикации Apple не предоставила ответа на запрос BleepingComputer относительно данного инцидента. Эксперты рекомендуют проявлять осторожность при получении неожиданных приглашений в календарь, особенно если они содержат подозрительные тексты или призывы к действию. В случае сомнений следует напрямую обращаться в службу поддержки соответствующего сервиса через официальные каналы, а не использовать контакты из подобных сообщений.