В конце августа 2025 года в darknet-форумах появилась масштабная утечка данных, связанная с деятельностью северокорейской хакерской группы Kimsuky. Архив, содержащий виртуальные машины, дампы VPS-серверов, фишинговые комплекты, руткиты и тысячи учетных данных, предоставил исследователям кибербезопасности беспрецедентный доступ к внутренним операционным процессам одной из самых активных групп, связанных с Пхеньяном.

Kimsuky, также известная как APT43, Thallium и Velvet Chollima, с 2012 года ведет целевые кампании против Южной Кореи, США, Японии и европейских стран. Группа специализируется на шпионаже, атаках на дипломатов, аналитические центры и исследователей безопасности, используя как собственные разработки, так и публичные инструменты, такие как Cobalt Strike.

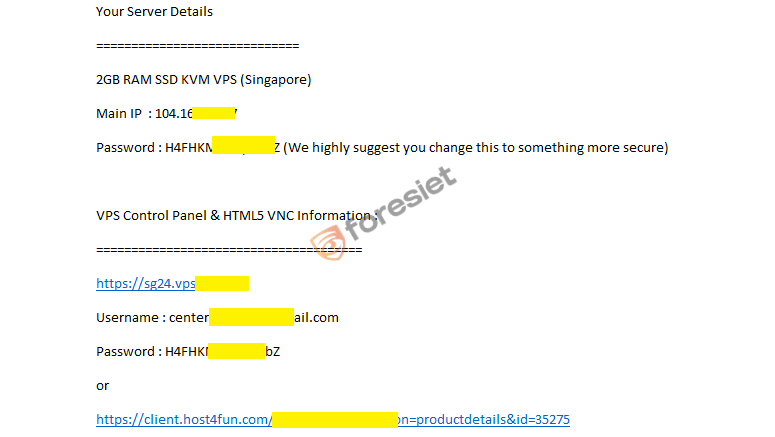

Утечка включает два основных массива данных: дамп гостевой виртуальной машины оператора под псевдонимом KIM и данные с его VPS-инфраструктуры, захваченные примерно 10 июня 2025 года. На виртуальной машине, работающей под управлением Deepin Linux 20.9, сохранились история браузера с почти 20 000 записей, конфиги почтовых клиентов и инструменты для управления прокси и подмены user-agent.

Среди наиболее значимых находок - руткит для Linux (Tomcat Kernel Rootkit), кастомизированные версии Cobalt Strike, эксплойты для уязвимостей в продуктах Ivanti (CVE-2025-0282, CVE-2025-0283, CVE-2025-22457) и мобильный шпионский инструмент на базе Android. Также в архивах обнаружены фишинговые комплекты, имитирующие порталы министерства обороны Южной Кореи (dcc.mil.kr) и других государственных учреждений.

Особую тревогу вызывает компрометация сертификатов GPKI - инфраструктуры цифровых ключей, используемых южнокорейскими чиновниками для подписания документов и доступа к secure-порталам. В распоряжении злоумышленников оказались тысячи сертификатов, а также инструменты для подбора паролей к ним. Это позволяет группе выдавать себя за реальных представителей власти и проводить целевые атаки без повышенного внимания.

Кроме того, в утечке найдены свидетельства целевых атак против Службы военной контрразведки Южной Кореи (DCC), Верховной прокуратуры (spo.go.kr), а также интернет-провайдеров и коммуникационных платформ, таких как Daum, Kakao и Naver. Логи показывают активные фишинговые кампании против этих целей, причем некоторые атаки проводились всего за три дня до утечки данных.

Одним из наиболее тревожных элементов утечки стал архив mofa.go.kr.7z, содержащий, судя по всему, исходный код почтовой системы министерства иностранных дел Южной Кореи. Это указывает на возможность доступа хакеров к живым системам, используемым для дипломатической переписки, и потенциально позволяет им перехватывать сообщения или внедрять бэкдоры.

Поведенческий анализ оператора KIM выявил ряд операционных промахов: повторное использование паролей, работа в фиксированные часы (с 09:00 до 17:00 по пхеньянскому времени), активное использование Google Translate для перевода с корейского на упрощенный китайский, что может указывать на взаимодействие с китайскими коллегами или недостаточное владение корейским.

Утечка данных Kimsuky стала одним из самых значительных инцидентов в области раскрытия методов работы государственных хакерских групп. Она демонстрирует, что даже высокоорганизованные и хорошо финансируемые операторы допускают ошибки, которые могут быть использованы защитниками для повышения уровня безопасности. Для экспертов по кибербезопасности эта информация представляет уникальную возможность глубже понять тактику, техники и процедуры (TTP) северокорейских хакеров и усилить защиту критической инфраструктуры.