Новое масштабное исследование в области информационной безопасности выявило 287 вредоносных расширений для браузера Google Chrome, которые тайно передавали пользовательские данные о просмотрах веб-страниц на удаленные серверы. По оценкам исследователей, общее количество установок этих расширений составляет около 37,4 миллионов, что эквивалентно примерно 1% от всей глобальной аудитории Chrome.

Для выявления шпионского поведения в автоматическом режиме исследователи создали специальный конвейер тестирования. Их методология заключалась в запуске браузера внутри изолированной среды Docker с перенаправлением всего трафика через прокси-сервер, осуществляющий атаку "человек посередине" (Man-in-the-Middle). Затем система посещала контролируемые веб-адреса, специально сконструированные для выявления шаблонов утечки информации.

Вместо того чтобы полагаться только на описания расширений или запрашиваемые ими разрешения, команда сосредоточилась на фактическом анализе сетевой активности. Ключевая идея была проста: если расширение безвредно, например, меняет тему оформления или управляет вкладками, объем исходящего трафика не должен увеличиваться пропорционально длине посещаемого URL-адреса. Однако если расширение отправляет полный URL или его часть третьей стороне, объем передаваемых данных, как правило, растет вместе с размером адреса.

Для количественной оценки этого явления исследователи ввели метрику утечки. Если коэффициент корреляции (R) между размером полезной нагрузки (payload) и объемом исходящих данных был равен или превышал 1.0, конечная точка считалась однозначно утекающей. Значения в диапазоне от 0.1 до 1.0 помечались как вероятная утечка для последующего ручного анализа.

Масштаб работы оказался колоссальным. Согласно отчету, общее время сканирования составило около 930 CPU-дней, при этом в среднем анализ одного расширения занимал примерно 10 минут. Исследователи сознательно не раскрыли всех деталей своей методики, аргументируя это тем, что публикация полного алгоритма может помочь операторам вредоносных расширений быстрее изменить тактику и избежать обнаружения.

Выявленные сборщики данных представляли собой широкий спектр организаций: от известных экосистем аналитики и брокеров данных до небольших малоизвестных игроков. В отчете упоминаются такие компании и бренды, как Similarweb, "Big Star Labs" (связываемая исследователями с Similarweb), Curly Doggo, Offidocs, а также ряд других структур, включая несколько китайских и мелких брокерских компаний.

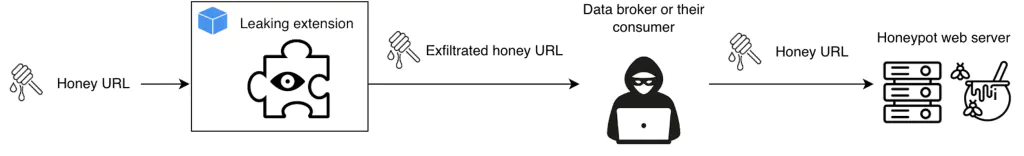

Основная проблема заключается не только в нарушении приватности. Перехваченные URL-адреса могут содержать личные идентификаторы, ссылки для сброса паролей, названия документов, пути к внутренним административным панелям и другие данные, полезные для целевых атак (APT). Для изучения дальнейшего использования собранной информации команда также развернула "ловушку" (honeypot) с использованием специальных "приманных" URL-адресов и наблюдала за тем, кто впоследствии пытался к ним обратиться.

Несколько IP-диапазонов неоднократно обращались к ловушке. Среди них была инфраструктура, связанная в отчете с компаниями Kontera (через несколько шлюзов NAT в AWS), HashDit и Blocksi AI Web Filter. Это свидетельствует о том, что по крайней мере часть собранных данных о просмотрах может повторно запрашиваться или перепродаваться после первоначального сбора.

В свете этих открытий эксперты рекомендуют пользователям принять ряд мер предосторожности. Во-первых, следует удалить все незнакомые или неиспользуемые расширения. Во-вторых, стоит отдавать предпочтение дополнениям от известных издателей с четкой политикой конфиденциальности. Необходимо тщательно проверять запрашиваемые разрешения, особенно право "Читать и изменять все ваши данные на посещаемых сайтах". Также рекомендуется обращать внимание на необычную сетевую активность или замедление работы браузера после установки нового расширения. В корпоративной среде администраторам следует ограничивать установку расширений с помощью групповых политик и разрешать к использованию только проверенные дополнения из "белого списка".

Полные результаты исследования, включая список вредоносных расширений, подробный отчет и его HTML-версию для удобного просмотра, опубликованы в публичном репозитории на GitHub.