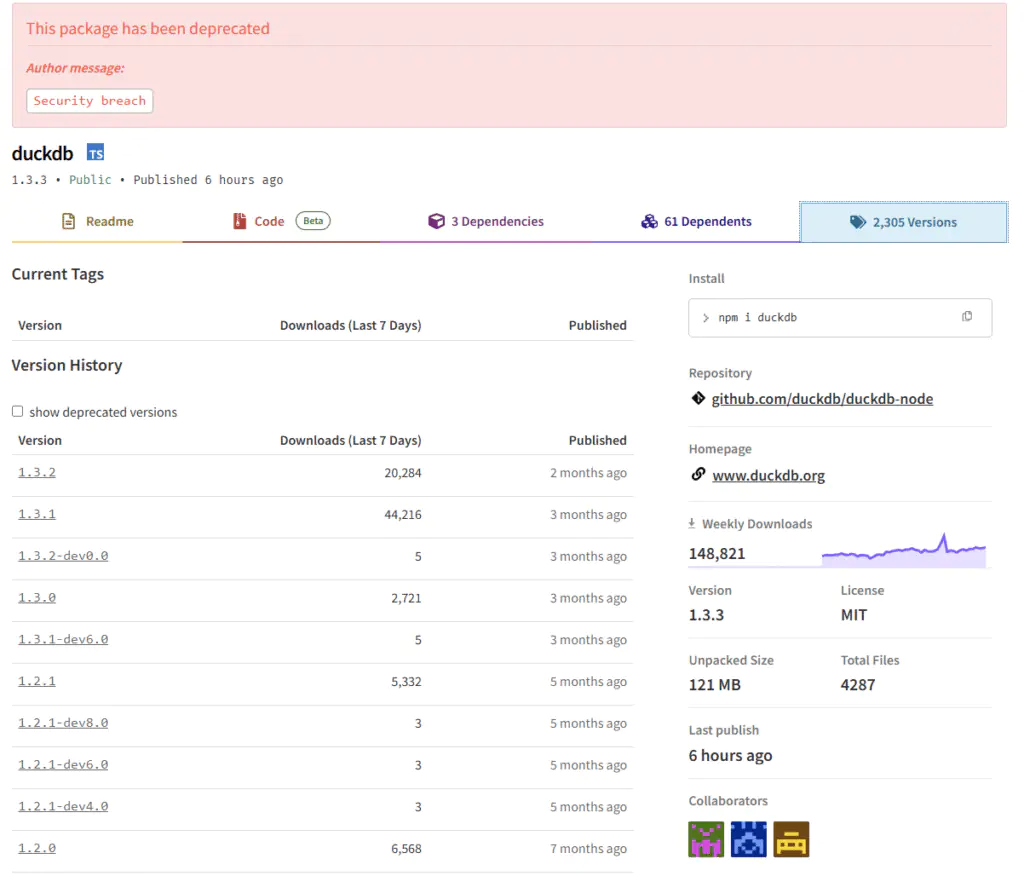

Эксперты компании Aikido Security сообщили о новой серии кибератак на экосистему npm. В ночь на 9 сентября, начиная с 01:16 по всемирному координированному времени, были скомпрометированы три популярных пакета: duckdb (148 000 еженедельных загрузок), @duckdb/node-api (87 000) и @duckdb/node-bindings (87 000). Злоумышленники выпустили для них версию 1.3.3, содержащую вредоносный код, аналогичный ранее обнаруженному в пакетах с общим числом загрузок свыше 2 миллиардов.

Вредоносная нагрузка практически идентична ранее документированным образцам и нацелена на кражу средств из криптовалютных кошельков. Примечательно, что атака была развёрнута внутри пакета duckdb, который в основном используется в backend-разработке. Это может свидетельствовать о недостаточной осведомлённости злоумышленников о специфике целевого программного обеспечения, поскольку подобные среды реже взаимодействуют с кошельками пользователей.

На момент публикации отчёта единственной реакцией вендора стало помечение последней версии как устаревшей (deprecated). Однако вредоносный код остаётся доступным и tagged как latest release. При этом, по данным исследователей, команда npm install duckdb устанавливает безопасную версию 1.3.2, что может указывать на оперативное вмешательство со стороны регистратора пакетов. Официальных заявлений или предупреждений в социальных сетях от разработчиков DuckDB обнаружено не было.

Анализ данных npm-регистратора показал, что вредоносный пакет был загружен под учётной записью duckdb_admin с электронной почтой quack [at] duckdb.org. Учитывая, что предыдущие аналогичные инциденты были связаны с фишингом, эксперты предполагают, что на этот раз жертвой стал сам поддерживающий проект. Вероятно, злоумышленники получили доступ к учётным данным администратора, что позволило им опубликовать изменённые версии пакетов. Ирония ситуации в том, что утка (duck) стала добычей в собственной игре.

Этот инцидент в очередной раз подчёркивает важность защиты учётных записей maintainers в открытых экосистемах. Разработчикам рекомендуется всегда проверять целостность и происхождение используемых зависимостей, особенно при установке последних версий. Кроме того, крайне важно включать механизмы двухфакторной аутентификации для всех критических учетных записей и оперативно реагировать на подозрительную активность.

На текущий момент пользователям пакетов DuckDB следует убедиться, что у них установлена версия 1.3.2 или более ранняя, но не 1.3.3. Мониторинг и быстрое реагирование сообщества помогают снизить риски, но ответственность за безопасность цепочки поставок программного обеспечения лежит как на разработчиках, так и на конечных пользователях.