Исследователи кибербезопасности обнаружили новую угрозу, способную подорвать защищенные соединения в протоколе TLS (Transport Layer Security). Атака, получившая название "Opossum", использует уязвимости в реализации TLS для внедрения несанкционированных сообщений в активный сеанс связи. Этот метод атаки относится к категории "человек посередине" (Man-in-the-Middle, MitM) и представляет серьезную опасность, поскольку может применяться против широкого спектра популярных протоколов, включая HTTP, FTP, POP3, SMTP, LMTP и NNTP.

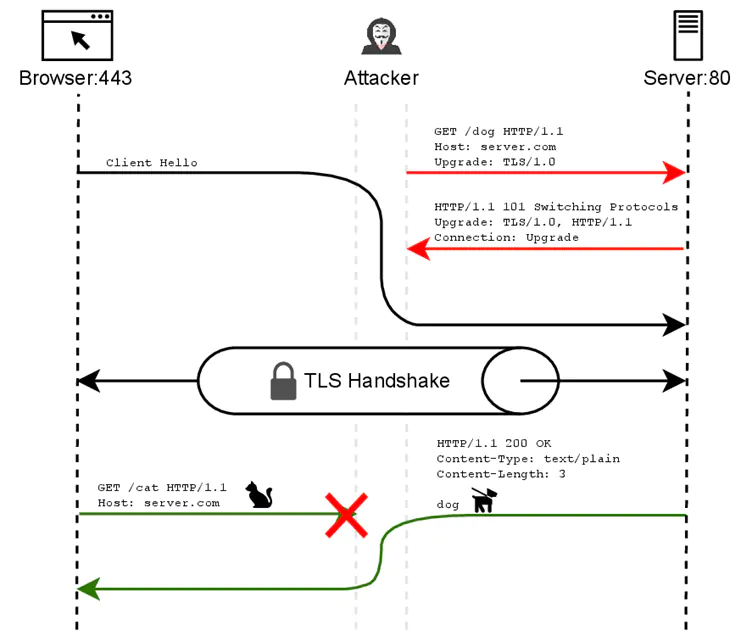

Главная особенность Opossum заключается в его способности эксплуатировать различия между двумя режимами работы TLS: "неявным" (implicit), когда безопасное соединение устанавливается сразу на выделенном порту (например, HTTPS на порту 443), и "оппортунистическим" (opportunistic), когда соединение начинается в незашифрованном виде, а затем повышается до TLS с помощью специальных заголовков. Злоумышленник, перехватывая трафик, перенаправляет запрос клиента с защищенного порта на незащищенный, инициируя обмен данными в незашифрованном виде, а затем подменяет содержимое TLS-сессии.

Атака основывается на ранее выявленных уязвимостях, связанных с ALPACA (Application Layer Protocol Confusion Attack), которая показала, как можно обойти аутентификацию TLS при переключении между зашифрованными и открытыми каналами. Однако Opossum идет дальше, манипулируя не только установлением соединения, но и самим процессом обмена данными. В результате после успешного TLS-рукопожатия клиент и сервер считают, что общаются напрямую, хотя на самом деле их канал скомпрометирован.

Ключевая опасность Opossum в том, что он не требует взлома криптографии TLS, а лишь обманывает стороны, заставляя их взаимодействовать через асинхронные каналы. Например, пользователь, запрашивающий веб-страницу с котиками, может получить подмененный ответ с изображением собак, в то время как настоящий ответ сервера блокируется. Все последующие запросы в рамках такой сессии также будут скомпрометированы, причем клиент не заметит подмены.

Эксперты по безопасности отмечают, что простое отключение оппортунистического TLS не решает проблему, так как многие системы (особенно почтовые серверы) зависят от этого механизма для обеспечения совместимости. Вместо этого рекомендуется строго разделять сервисы, использующие разные режимы TLS, а также внедрять механизмы привязки сессий, которые связывают TLS-рукопожатие с конкретным портом и протоколом. Также полезно мониторить сетевой трафик на предмет неожиданных заголовков "Upgrade" в защищенных каналах.

Появление Opossum подчеркивает, что даже проверенные протоколы безопасности могут быть уязвимы из-за неочевидных ошибок проектирования. В условиях растущих угроз организациям необходимо пересматривать политики защиты трафика, обновлять библиотеки TLS и внедрять дополнительные меры мониторинга. Эта атака в очередной раз демонстрирует, что безопасность должна выстраиватся на всех уровнях - от криптографии до прикладного ПО.