Кибербезопасность продолжает развиваться, и специалисты в области цифровой криминалистики представили революционный метод обнаружения следов злоумышленников, использующих Remote Desktop Protocol (RDP) для перемещения внутри взломанных сетей. Исследователи научились превращать саму технологию, на которую полагаются хакеры, в инструмент для их поимки, анализируя скрытые цифровые отпечатки, оставленные в системе.

Одним из ключевых моментов исследования стал анализ механизма кэширования растровых изображений (bitmap caching) в RDP. Этот механизм, изначально разработанный для оптимизации работы при медленных соединениях, сохраняет фрагменты экрана размером 64×64 пикселя в специальных файлах кэша. Эти файлы (.BMC и Cache.bin) обычно находятся в папке AppData\Local\Microsoft\Terminal Server Client\Cache\, и теперь они стали ценным источником цифровых доказательств. Восстанавливая эти фрагменты, эксперты могут буквально увидеть, что просматривали злоумышленники во время своих сеансов.

Однако работа с RDP не ограничивается только анализом кэшированных изображений. Важную роль играет и исследование журналов событий Windows. Событие с ID 4624 указывает на успешный вход в систему, а ID 4625 фиксирует неудачные попытки. Но здесь есть нюанс: при использовании Network Level Authentication (NLA) подключения RDP сначала отображаются как Logon Type 3 (Network), а не как ожидаемый Type 10 (RemoteInteractive), что может ввести следователей в заблуждение.

Дополнительные детали можно найти в специализированных журналах Terminal Services. Например, Event ID 1149 в TerminalServices-RemoteConnectionManager фиксирует момент, когда пользователь достигает экрана входа, а Event 21 в TerminalServices-LocalSessionManager подтверждает факт установки сеанса. Эти записи сохраняются даже при попытках хакеров скрыть свои действия.

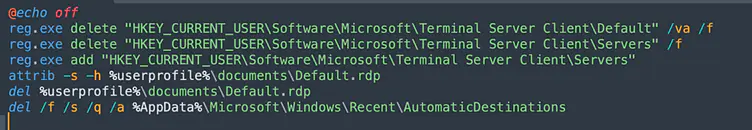

Не менее важны артефакты на стороне клиента. В реестре Windows (HKCU\Software\Microsoft\Terminal Server Client\Servers) хранятся данные о недавно подключенных RDP-серверах. Анализ Jump Lists для mstsc.exe, расположенных в Roaming\Microsoft\Windows\Recent\AutomaticDestinations\, позволяет восстановить историю подключений, даже если злоумышленники пытались её удалить. Ещё один важный файл - Default.rdp в папке Documents пользователя. Он содержит конфигурационные данные последнего сеанса RDP, включая IP-адреса и имена пользователей.

Для более детального анализа эксперты используют специализированные инструменты, такие как BMC-Tools от французского ANSSI и RdpCacheStitcher. Эти программы позволяют восстанавливать действия хакеров по фрагментам кэшированных изображений. Например, в одном из задокументированных случаев исследователям удалось полностью восстановить конфиденциальный документ, который просматривала группа APT, склеив тысячи мелких фрагментов экрана.

Особый интерес для криминалистов представляет процесс rdpclip.exe, отвечающий за синхронизацию буфера обмена между локальной и удалённой системами. Данные, скопированные во время сеанса (включая пароли и конфиденциальную информацию), могут оставаться в памяти даже после завершения подключения. Инструменты анализа памяти, такие как Volatility, позволяют извлечь эту информацию, что может стать решающим доказательством в расследовании.

Даже если злоумышленники используют скрипты для очистки следов (удаление ключей реестра, журналов событий и кэш-файлов), они всё равно оставляют косвенные улики. Например, события перенаправления устройств могут содержать записи о подключённых принтерах или дисках, которые могут указывать на сеть, из которой действовал атакующий.

Таким образом, современные методы цифровой криминалистики превращают RDP из инструмента скрытого проникновения в прозрачную систему, оставляющую подробный след действий злоумышленников. Это важный шаг в борьбе с киберпреступностью, позволяющий не только выявлять атаки постфактум, но и предупреждать новые вторжения, анализируя тактику и методы работы хакеров. В будущем подобные технологии могут стать стандартом для расследования инцидентов, связанных с удалённым доступом, значительно усложнив жизнь киберпреступникам.