Исследователь информационной безопасности под псевдонимом TwoSevenOneT представил обновленную версию инструмента EDR-Redir V2, который использует технологию связывания папок Windows для обхода систем обнаружения и реагирования на конечных точках (Endpoint Detection and Response, EDR) в Windows 11. Усовершенствованная методика демонстрирует новый подход к перенаправлению работы защитного программного обеспечения через манипуляции с родительскими каталогами вместо прямой атаки на защищенные папки EDR.

Основное отличие новой версии от оригинального EDR-Redir заключается в изменении вектора атаки. Если первоначальная версия создавала связи напрямую к папкам с исполняемыми файлами антивирусов и EDR-решений, то версия 2 использует более изощренную стратегию, нацеленную на родительские директории типа Program Files или ProgramData. Исследователь обнаружил, что хотя EDR-системы защищают свои рабочие папки от несанкционированной записи файлов, они не могут предотвратить модификации родительских каталогов без нарушения работы легального программного обеспечения во всей системе.

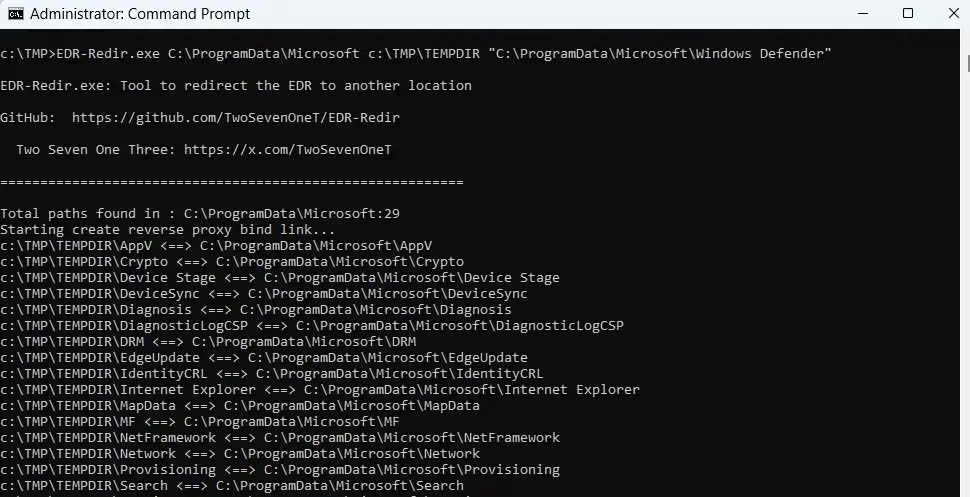

Техника создает циклическую структуру связей между папками, где каталоги указывают обратно на себя через контролируемую злоумышленником временную директорию. EDR-Redir V2 сначала запрашивает все подпапки в целевой родительской директории, затем создает соответствующие папки в контролируемом злоумышленником местоположении, например в C:\TMP\TEMPDIR. Инструмент устанавливает связи, создавая петлю, которая заставляет доступ к папкам циркулировать через временную директорию, при этом намеренно исключая конкретную папку EDR из этой петли.

В демонстрации концепции исследователь успешно перенаправил работу Защитника Windows (Windows Defender) в Windows 11. Поскольку Защитник Windows работает из расположения C:\ProgramData\Microsoft\Windows Defender, целью атаки стала папка ProgramData\Microsoft. Запуск EDR-Redir с определенными параметрами успешно заставил Защитник Windows воспринимать контролируемую злоумышленником временную директорию как свою родительскую папку, что открывает возможности для атак подмены DLL.

Для выполнения инструмент требует три параметра: папку для перенаправления, целевое местоположение и исключаемую папку, которая должна оставаться без связей. Во время выполнения EDR-Redir отображает в консоли информацию о созданных связях для целей мониторинга, подтверждая успешное перенаправление работы защитного программного обеспечения.

Исследователь предполагает, что эта техника может затронуть многочисленные антивирусные и EDR-решения, поскольку многие разработчики могут не anticipate перенаправление родительских каталогов типа Program Files в ходе нормальных операций. После успешного компрометирования родительской папки защита EDR рабочих директорий становится неэффективной. Техника открывает пути для атак подмены DLL, позволяя злоумышленникам размещать вредоносные исполняемые файлы в перенаправленной временной директории.

Специалисты по безопасности могут защищаться от этого вектора атак путем внедрения мониторинга попыток создания связей, нацеленных на критически важные системные папки типа Program Files и ProgramData. Инструмент публично доступен на GitHub, что вызывает опасения о потенциальной эксплуатации угрозовыми акторами, нацеленными на корпоративные среды.

Организации, использующие Windows 11 с различными EDR-решениями, должны оценить свою уязвимость к техникам перенаправления родительских папок и внедрить соответствующие средства контроля мониторинга связей между каталогами. Своевременное обнаружение подобной активности может предотвратить потенциальные атаки, использующие этот метод обхода защитных механизмов.