Исследователи из CyberArk раскрыли технику взлома под названием "C4 Bomb" (Chrome Cookie Cipher Cracker), которая успешно обходит систему AppBound Cookie Encryption в браузере Google Chrome. Эта защита, внедренная в июле 2024 года с версией Chrome 127, создавалась как ответ на растущую волну инфостилеров - вредоносных программ, специализирующихся на краже браузерных куки-файлов. Теперь же, несмотря на многоуровневое шифрование, злоумышленники получили инструмент для доступа к конфиденциальным данным пользователей, включая логины, пароли и сессионные токены, что открывает путь к масштабным утечкам информации и компрометации аккаунтов.

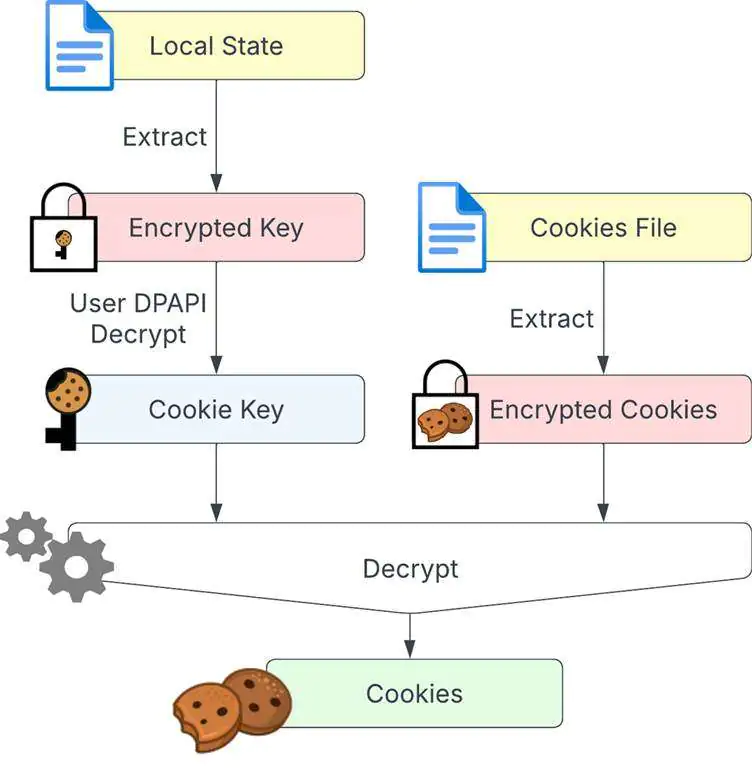

Техническая суть уязвимости кроется в реализации шифрования. Система AppBound использовала двухэтапное кодирование: сначала куки шифровались через Windows Data Protection API (DPAPI) под учетной записью пользователя, затем - повторно под системным аккаунтом SYSTEM.

Для дешифровки Chrome задействовал привилегированный COM-сервер, который проверял легитимность запросов, блокируя доступ для малопривилегированных процессов. Однако C4 Bomb эксплуатирует фундаментальную слабость криптографии - атаку на оракула дополнения (padding oracle attack). Злоумышленники, даже с ограниченными правами, отправляют модифицированные версии зашифрованных ключей в сервис дешифровки и анализируют ошибки в журналах Windows Event Log. Каждая ошибка выступает "оракулом", позволяя подобрать корректное дополнение данных. После тысяч итераций восстанавливается ключ, зашифрованный SYSTEM, а затем стандартными средствами извлекаются и сами куки.

Особую тревогу вызывает скорость адаптации вредоносного ПО. Уже такие инфостилеры, как Lumma, Meduza, Vidar и WhiteSnake, начали внедрять аналогичные методы обхода, сочетая C4 Bomb с прямым внедрением в процессы или эскалацией привилегий. Ситуация усугубилась публикацией открытых инструментов, автоматизирующих атаку, - теперь даже малоопытные хакеры могут применять эту технику.

Как отметил инженер безопасности Chrome в ответ на исследование, "ландшафт вредоносных программ постоянно эволюционирует", и компания готова сотрудничать с сообществом для усиления защиты. Тем не менее, текущий сценарий демонстрирует извечную "гонку вооружений" между разработчиками и киберпреступниками: каждая новая система защиты, как AppBound, лишь временно повышает барьер, пока не находится творческий криптографический изъян.

Последствия для пользователей крайне серьезны. Кража куки позволяет злоумышленникам обходить двухфакторную аутентификацию, получать доступ к почте, банковским аккаунтам и корпоративным системам без взлома паролей. Особенно уязвимы предприятия, где компрометация одной учетной записи может привести к цепной реакции. Эксперты настоятельно рекомендуют не хранить критичные данные в браузере до внедрения патчей, регулярно обновлять антивирусные решения и мониторить подозрительную активность. Хотя Google работает над улучшением детектирования и укреплением ОС-защит, временной лаг делает миллионы устройств мишенью. Этот инцидент подчеркивает необходимость многослойной безопасности: даже продвинутое шифрование не заменяет практик нулевого доверия, контроля целостности процессов и оперативного реагирования на угрозы.

В заключение, C4 Bomb - не просто техническая любопытность, а сигнал о хрупкости современных защитных механизмов. Пока не выпущены обновления, пользователям следует полагаться на осторожность: ограничивать автозаполнение паролей, использовать аппаратные ключи безопасности и изолировать рабочие сессии. Киберпреступники доказали, что могут обратить инновации защиты в инструменты атаки, и ответом должна стать не только реакция IT-гигантов, но и повышение цифровой грамотности на всех уровнях. Без этого "бомба" в виде украденных куки продолжит угрожать приватности и бизнес-процессам в глобальном масштабе.