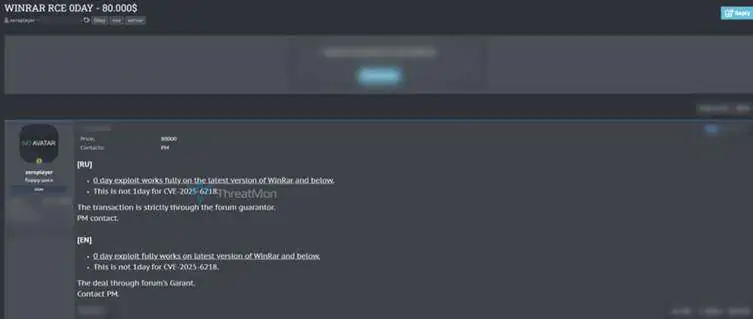

На теневом веб-форуме обнаружен тревожный тендер: неизвестный ранее эксплойт, эксплуатирующий критическую уязвимость в WinRAR, выставлен на продажу за 80 000 долларов США. Угроза, квалифицируемая как zero-day, позволяет злоумышленникам выполнять произвольный код на компьютерах жертв через специально сформированные архивные файлы. Продавец, скрывающийся под псевдонимом "zeroplayer", утверждает, что эксплойт работает с последними и более ранними версиями программы, затрагивая свыше 500 миллионов устройств по всему миру. Особую обеспокоенность вызывает то, что уязвимость не связана с недавно зафиксированной CVE-2025-6218, что указывает на множественные фундаментальные пробелы в безопасности WinRAR. Даже пользователи, установившие все актуальные обновления, остаются уязвимыми для атак.

Механика атаки основана на удаленном выполнении кода (RCE), когда простое открытие вредоносного архива - будь то RAR, ZIP или другой формат - предоставляет злоумышленнику полный контроль над системой. Это включает установку шпионского ПО, шифровальщиков, бэкдоров или кражу конфиденциальных данных. Цена в $80 000 подчеркивает исключительность предложения: в подпольных сообществах подобные инструменты редко продаются открыто, обычно их приобретают для целевых атак государственные структуры или организованные киберпреступные группировки. Эксперты отмечают, что стоимость отражает не только масштаб потенциального ущерба, но и "эксклюзивность" эксплойта - вероятно, он будет использован в ограниченных, высокодоходных операциях, таких как шпионаж или атаки на корпоративные сети.

Ситуация усугубляется архитектурными особенностями WinRAR. Программа, созданная в 1995 году, содержит сложный наследственный код, где новые функции наслаиваются на старые модули. Это создает идеальную почву для скрытых уязвимостей, которые могут оставаться незамеченными годами. "Zeroplayer" в своем объявлении намекает, что ошибка кроется в обработке метаданных архивов, что позволяет обходить песочницы и антивирусные системы. Учитывая повсеместное использование WinRAR в бизнес-среде (от бухгалтерских отчётов до передачи юридических документов), последствия могут быть катастрофическими: от паралича инфраструктуры предприятий до утечек персональных данных.

Кибербезопасность сообщество уже перешло в режим повышенной готовности. Такие организации, как CERT Coordination Center и независимые исследователи, анализируют косвенные данные с форума, пытаясь воспроизвести эксплойт и разработать сигнатуры для систем обнаружения вторжений. Однако до выпуска официального патча RARLAB (разработчик WinRAR) пользователям рекомендовано срочно принять превентивные меры. Во-первых, ограничить использование WinRAR для работы с архивами из непроверенных источников. Во-вторых, перейти на альтернативные инструменты вроде 7-Zip или PeaZip, где не зафиксировано аналогичных уязвимостей. В-третьих, активировать строгие правила в групповых политиках Windows, запрещающие запуск исполняемых файлов из временных папок, куда WinRAR распаковывает содержимое. Для корпоративных сетей критически важно сегментировать доступ и внедрить решение для изоляции угроз, запуская все архивы в виртуальных средах.

История с "zeroplayer" - симптом системной проблемы рынка кибероружия. Темные форумы стали площадками для аукционов zero-day, где уязвимости в ПО общего пользования оцениваются дороже, чем наркотрафик. Только в 2024 году аналогичные предложения для Chrome, Windows и iOS фиксировались 12 раз, а сумма сделок превысила $2 млн. Это стимулирует хакеров искать "дыры" в массовом софте, создавая порочный круг. Парадоксально, но сами разработчики зачастую узнают о проблемах лишь после утечек в даркнете - как в случае с печально известной уязвимостью в библиотеке libarchive, использованной в 2023 году группировкой Lazarus.

Пока RARLAB хранит молчание, аналитики прогнозируют три сценария. Оптимистичный: эксплойт будет перехвачен правоохранителями или энтузиастами, а патч выпустят в течение недели. Пессимистичный: инструмент купят для атаки на критическую инфраструктуру - например, энергосети или банки. Реалистичный: эксплойт начнёт распространяться в виде модуля для популярных фреймворков вроде Metasploit, что спровоцирует волну инцидентов средней тяжести - от шифровальщиков до ботнетов. Независимо от исхода, инцидент служит жёстким напоминанием: доверие к легальному ПО не отменяет принципа "недоверия нулевого уровня". Каждый файл, даже из "официального" источника, должен рассматриваться как потенциальная угроза, а многофакторная аутентификация и регулярное резервное копирование становятся не опциями, а обязательными нормами цифровой гигиены. Финал этой истории зависит от скорости реакции как разработчиков, так и миллионов рядовых пользователей, для которых WinRAR годами был невидимым фоном рабочего дня.