Исследователи кибербезопасности обнаружили принципиально новую уязвимость, позволяющую злоумышленникам превращать обычные компьютерные мыши в сложные инструменты скрытого наблюдения. Техника атаки, получившая название "Mic-E-Mouse", использует высокочувствительные оптические сенсоры современных манипуляторов для перехвата конфиденциальных разговоров пользователей через акустические вибрации, передаваемые через рабочие поверхности.

Современные компьютерные мыши оснащаются всё более совершенными оптическими сенсорами, предназначенными для точного отслеживания движений. Как выяснили специалисты, эти же датчики способны фиксировать микроскопические акустические вибрации, которые возникают на поверхности стола когда пользователь разговаривает. Хотя первоначально захваченный сигнал отличается низким качеством, нерегулярной дискретизацией и экстремальным квантованием, исследователи разработали сложный процесс обработки данных, использующий методы цифровой обработки сигналов и машинного обучения для восстановления разборчивой речи.

Эксперименты с потребительскими сенсорами показали впечатляющие результаты. Используя речевые наборы данных VCTK и AudioMNIST, исследователи достигли увеличения SI-SNR (соотношения сигнал-шум) на +19 дБ, точности распознавания дикторов 80% в автоматизированных тестах и частоты ошибок на слово всего 16,79% в исследованиях с участием людей. Разработанный конвейер обработки успешно захватывает человеческую речь в диапазоне частот от 200 Гц до 2000 Гц, охватывающем большую часть разговорного аудио.

Особую тревогу вызывает доступность уязвимых устройств. Высокопроизводительные мыши с чувствительными сенсорами теперь доступны по цене менее 50 долларов, что делает вектор атаки распространённым в потребительской, корпоративной и государственной средах. По мере снижения производственных затрат из-за технологических улучшений, поверхность атаки для этих уязвимостей продолжает расширяться.

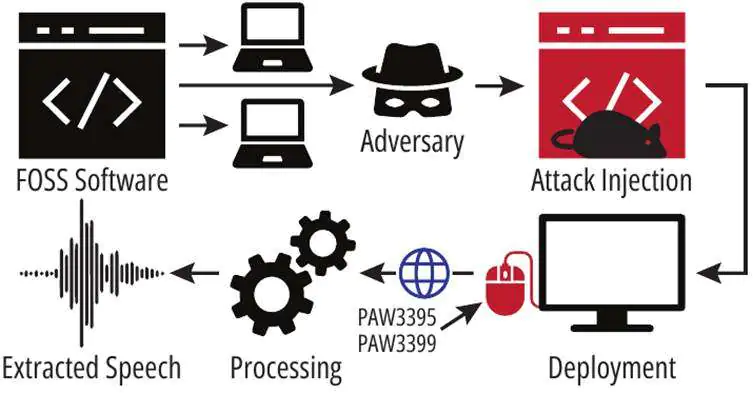

Модель угрозы нацелена на приложения с открытым исходным кодом, где сбор данных о движении мыши с высокой частотой выглядит легитимным. Творческое программное обеспечение, видеоигры и другие высокопроизводительные приложения служат идеальными средствами доставки для внедрения эксплойта без возникновения подозрений. Многие видеоигры содержат сетевой код, который злоумышленники могут перенаправить для незаметного извлечения собранных данных мыши с компьютеров жертв.

Конвейер Mic-E-Mouse работает полностью невидимо для обычных пользователей во время фаз сбора данных. Злоумышленникам нужен только доступ к уязвимой мыши и скомпрометированному программному обеспечению, работающему на компьютере жертвы, включая потенциально безвредные веб-приложения. После завершения сбора данных вся обработка сигналов и анализ могут происходить автономно в удобное для атакующих время.

Эта атака демонстрирует, что акустическое наблюдение через высокопроизводительные оптические сенсоры теперь технически осуществимо, эффективно и производительно. Открытие подчеркивает ранее неизвестный вектор атаки, который превращает обычные компьютерные периферийные устройства в скрытые средства наблюдения, вызывая серьезные проблемы конфиденциальности для частных лиц и организаций, использующих современные устройства ввода с продвинутыми оптическими сенсорами.

Эксперты по безопасности рекомендуют организациям пересмотреть политики использования периферийных устройств в чувствительных средах и рассмотреть возможность ограничения использования высокопроизводительных мышей в помещениях, где обсуждается конфиденциальная информация. Для индивидуальных пользователей риски пока остаются умеренными, но прогресс в технологии сенсоров может изменить эту оценку в ближайшие годы. Производителям компьютерной периферии следует обратить внимание на возможность внедрения аппаратных или программных ограничений, предотвращающих использование сенсоров не по назначению, без ущерба для их основных функций.