Проведенное OX Research в мае-июне 2025 года исследование вскрыло тревожные пробелы в системах безопасности интегрированных сред разработки (IDE), включая Visual Studio Code, Visual Studio, IntelliJ IDEA и Cursor. Эти инструменты, ежедневно используемые миллионами разработчиков, полагаются на сторонние расширения для расширения функционала, однако механизмы проверки их доверенности оказались уязвимы для манипуляций. Злоумышленники могут маскировать вредоносные расширения под проверенное ПО, что открывает путь к выполнению произвольного кода на рабочих станциях инженеров и хищению критических данных.

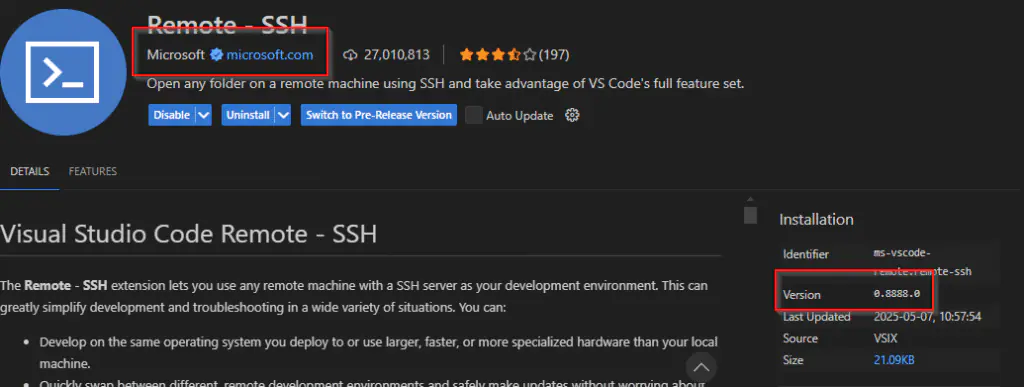

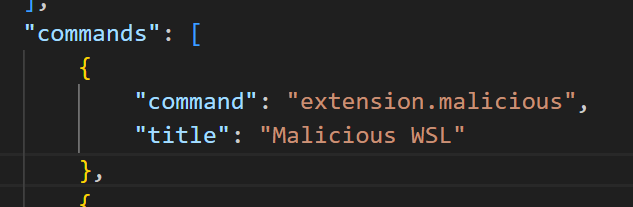

Исследование сфокусировалось на Visual Studio Code - бесплатном редакторе с открытым исходным кодом, чья популярность во многом обусловлена обширным Marketplace с расширениями. Система верификации Microsoft помечает публикации подтвержденных разработчиков синей галочкой, но анализ сетевого трафика marketplace.visualstudio.com выявил фундаментальную слабость: статус проверки определяется через запросы к серверу, которые можно подменить. Специалисты OX Research модифицировали служебные параметры в тестовом вредоносном расширении, сохранив индикатор доверия, несмотря на встроенную опасную нагрузку. В демонстрационных целях расширение запускало системный калькулятор, доказывая возможность несанкционированного выполнения команд. Упакованное в VSIX-файл, такое расширение легко распространяется через GitHub или форумы, где разработчики, доверяя значку верификации, устанавливают его вручную, полностью минуя защитные механизмы.

Уязвимость носит системный характер: аналогичные проблемы воспроизведены в Visual Studio, IntelliJ IDEA и Cursor. Несмотря на различия в структуре файлов и протоколах проверки, во всех случаях исследователи успешно манипулировали данными, ответственными за статус "доверенного" расширения. Это создает ложное ощущение безопасности, особенно при загрузке дополнений из неофициальных источников. Последствия внедрения таких расширений катастрофичны - от кражи учетных данных и исходного кода до полного контроля над рабочей станцией. Злоумышленники могут внедрять бэкдоры, криптомайнеры или шпионские модули, эксплуатируя легитимные каналы вроде GitHub, где разработчики беспечно скачивают инструменты для оптимизации workflows.

Ключевой проблемой является поверхностность верификации. Системы IDE проверяют лишь цифровую подпись и метаданные издателя, но не анализируют содержимое расширений на предмет скрытых угроз. Например, в VSCode файл package.json содержит идентификатор издателя, который привязывается к синей галочке, но злоумышленник может скомпрометировать аккаунт разработчика или подделать сертификат, сохранив видимость легитимности. OX Research подчеркивает, что текущие меры напоминают "бумажный забор" - они создают иллюзию защиты, но не останавливают целевые атаки. Особенно уязвимы команды, использующие нишевые расширения с низкой популярностью, где ручная модерация практически отсутствует.

Эксперты предупреждают о рисках для всей цепочки разработки ПО. Скомпрометированная среда IDE позволяет атакующим встраивать уязвимости непосредственно в билды приложений, манипулировать зависимостями или похищать токены доступа к облачным сервисам. Учитывая, что 72% компаний используют минимум три IDE согласно данным GitHub, масштаб потенциального заражения приобретает эпидемиологический характер. OX Research призывает вендоров срочно пересмотреть архитектуру безопасности: внедрить sandbox-изоляцию для расширений, добавить статический анализ кода перед установкой, реализовать двухэтапное подтверждение для издателей и создать механизмы автоматического отзыва скомпрометированных сертификатов.

Пока корпорации вроде Microsoft и JetBrains работают над заплатками, разработчикам рекомендуют соблюдать паранойяльную гигиену: устанавливать расширения только через официальные маркетплейсы, аудировать package.json на подозрительные скрипты, использовать инструменты вроде Snyk для сканирования зависимостей и регулярно обновлять IDE. Кризис доверия к экосистеме расширений - не техническая погрешность, а системный сбой, требующий пересмотра подходов к безопасности на уровне индустрии. Без консолидированных действий следующий инцидент может привести не к демонстрационному запуску калькулятора, а к молчаливой утечке исходников ядерных реакторов или банковских систем.