В системе веб-приложений Fortinet FortiWeb обнаружена критическая уязвимость нулевого дня, которая активно эксплуатируется злоумышленниками. Данная уязвимость позволяет атакующим получать полные административные привилегии без необходимости предварительной аутентификации.

Уязвимость затрагивает межсетевой экран веб-приложений FortiWeb, предназначенный для защиты веб-приложений от вредоносного трафика. Компания кибербезопасности Defused 6 октября 2025 года опубликовала доказательство концепции эксплойта, перехваченного с помощью их honeypot-системы Fortinet FortiWeb Manager. Эксперты подтвердили, что эксплуатация уязвимости происходит в реальных условиях с октября 2025 года в рамках целевых атак.

Специалисты Rapid7 провели независимое тестирование и подтвердили, что публичный эксплойт успешно компрометирует FortiWeb версии 8.0.1, выпущенной в августе 2025 года. Однако атака не работает против последней версии 8.0.2. При успешной эксплуатации уязвимости злоумышленники могут создавать вредоносные учетные записи локальных администраторов, получая полный контроль над устройством безопасности.

В ходе тестирования исследователям Rapid7 удалось создать учетную запись администратора с именем "hax0r", обладающую полными правами доступа. При этом атака на версию 8.0.2 возвращает ответ "403 Forbidden", что указывает на невозможность эксплуатации. Однако остается неясным, содержит ли версия 8.0.2 целенаправленный патч или изменения, нарушающие работу эксплойта, были внесены случайно.

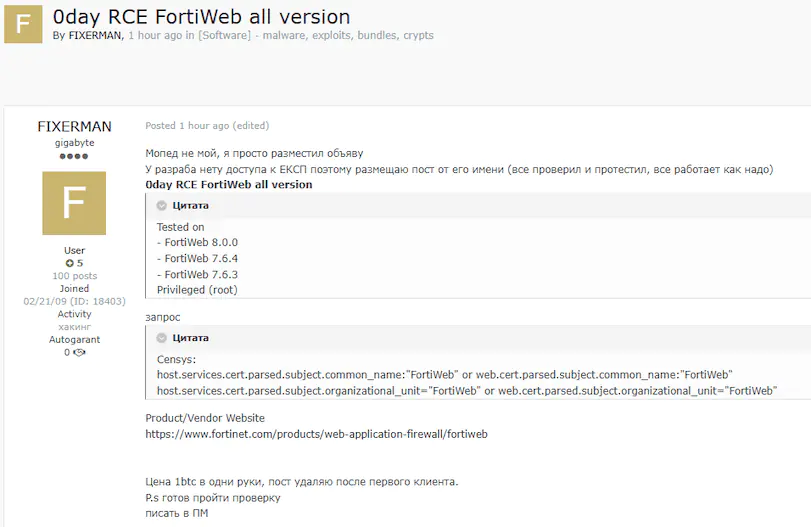

6 ноября 2025 года эксперты Rapid7 Labs сообщили о публикации на популярном хакерском форуме объявления о продаже предполагаемого эксплойта для уязвимости нулевого дня в FortiWeb. Пока не установлено, связан ли этот инцидент с текущей уязвимостью.

На текущий момент Fortinet не предоставил официальных рекомендаций по устранению уязвимости и не присвоил идентификатор CVE. Организациям, использующим уязвимые версии FortiWeb, рекомендуется немедленно обновиться до версии 8.0.2 или удалить интерфейсы управления FortiWeb из публичного доступа в интернет.

Без официального подтверждения от производителя остается неясным точный масштаб уязвимости и правильные шаги по ее устранению. Специалисты по безопасности должны продолжать мониторинг официального канала Fortinet PSIRT для получения обновлений, даже после перехода на версию 8.0.2.

Учитывая, что эксплуатация уязвимости продолжается с октября, а массовые атаки ожидаются в ближайшее время, организациям следует расценивать устранение данной проблемы как чрезвычайную ситуацию. Рекомендуется реализовать многоуровневые меры защиты для предотвращения потенциальной компрометации развертываний FortiWeb.

Технический анализ демонстрирует значительную разницу в поведении системы между уязвимыми и защищенными версиями. При успешной атаке на версию 8.0.1 приложение возвращает ответ 200 OK с данными созданной учетной записи администратора. В то же время попытка эксплуатации против версии 8.0.2 завершается ответом 403 Forbidden, что эффективно блокирует атаку.

Отсутствие официального ответа от Fortinet вызывает обеспокоенность в профессиональном сообществе. Эксперты подчеркивают необходимость срочных действий, поскольку веб-приложения многих организаций остаются под угрозой компрометации. Особую опасность представляет возможность несанкционированного создания учетных записей с правами администратора, что дает злоумышленникам полный контроль над системами защиты.

Ситуация требует постоянного мониторинга и готовности к немедленным действиям по мере появления новой информации от производителя. Специалисты рекомендуют организациям провести инвентаризацию используемых версий FortiWeb и принять превентивные меры до получения официальных исправлений.