Согласно данным исследования eSentire’s Threat Response Unit (TRU), число атак, направленных на кражу учетных данных пользователей, выросло на 156% в период с 2023 по 2025 год. На их долю приходится 59% всех подтвержденных инцидентов в первом квартале 2025 года. Этот резкий рост свидетельствует о кардинальном изменении тактики злоумышленников: если раньше киберпреступники атаковали инфраструктуру, то теперь их главной целью стали логины и пароли, дающие прямой доступ к ценным корпоративным ресурсам.

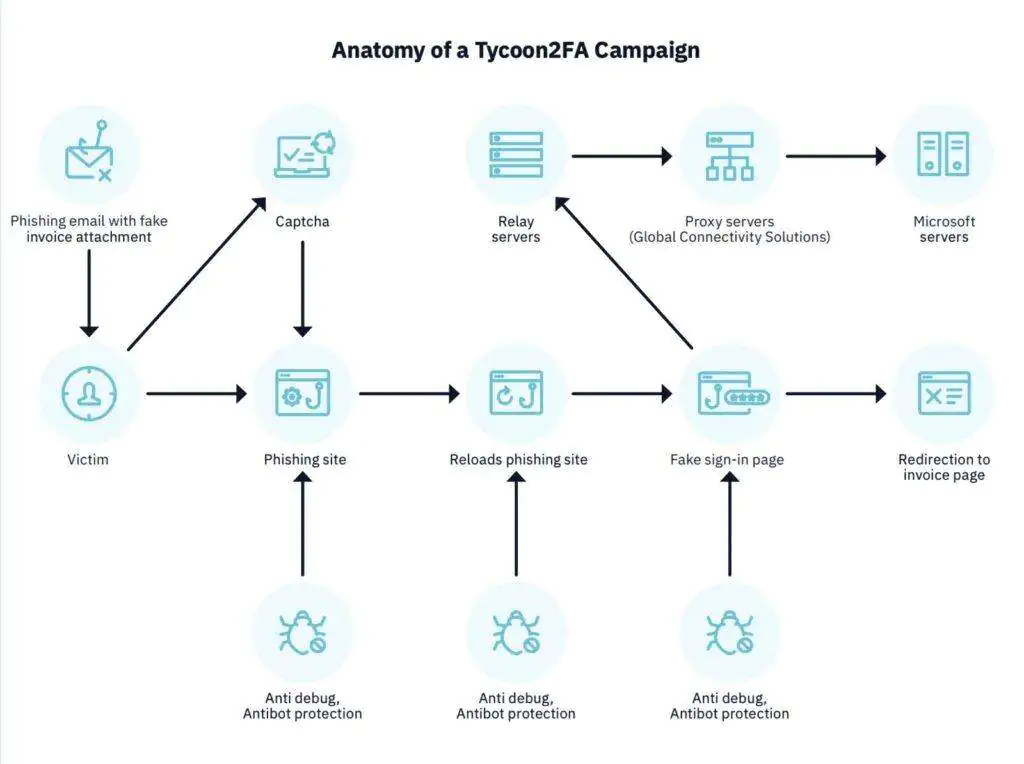

Основным катализатором этой тенденции стало распространение сервисов Cybercrime-as-a-Service (CaaS), которые позволяют даже малоопытным хакерам запускать сложные атаки. В частности, фишинговые платформы (PhaaS), такие как Tycoon2FA, обеспечивают автоматизированный сбор учетных данных и обход двухфакторной аутентификации (2FA) с помощью техники Adversary-in-the-Middle (AitM). Этот сервис, доступный всего за $200-300 в месяц, уже стал причиной 58% случаев компрометации аккаунтов.

Параллельно растет активность инфостилеров - вредоносных программ, специализирующихся на краже паролей, токенов и других конфиденциальных данных. В 2024-2025 годах наиболее распространенным из них стал Lumma Stealer, который не только ворует сохраненные в браузере учетные данные, но и взламывает базы менеджеров паролей, VPN-конфигурации и токены приложений. После кражи эти данные быстро появляются на теневых форумах, где торгуются с такой же легкостью, как товары в обычных интернет-магазинах.

Скорость, с которой украденные данные превращаются в реальные атаки, создает серьезные проблемы для компаний. Например, компрометация корпоративной почты (BEC) выросла с 25,6% в 2024 году до 41% в первом квартале 2025-го, а время между кражей учетных данных и их использованием сократилось до нескольких часов. Кроме того, злоумышленники активно эксплуатируют «слепые зоны» в корпоративных сетях: неконтролируемые устройства, теневое IT-оборудование и уязвимости в цепочках поставок.

Особую сложность представляет география атак: 78% фишинговых операций связаны с хостинг-провайдерами в США, хотя сами злоумышленники используют VPN и прокси-серверы, скрывая свое реальное местоположение. Это затрудняет блокировку вредоносной инфраструктуры и расследование инцидентов.

Эксперты eSentire рекомендуют компаниям срочно пересмотреть подходы к защите данных. Традиционные методы, такие как периметровая безопасность и антивирусы, уже не справляются с атаками, использующими легитимные учетные записи. Вместо этого стоит внедрять более устойчивые к фишингу механизмы аутентификации, такие как FIDO2/WebAuthn, а также принципы Zero Trust, предполагающие постоянную проверку активности пользователей. Дополнительные меры включают мониторинг аномалий при входе в систему и поиск утечек данных в даркнете.

В условиях, когда киберпреступники делают ставку на кражу идентификаторов, компании должны действовать быстро, чтобы минимизировать финансовые, регуляторные и репутационные риски. Промедление может привести к катастрофическим последствиям, особенно в таких отраслях, как строительство, производство, IT и бизнес-услуги, которые чаще всего становятся целью злоумышленников.