На конференции Black Hat USA 2025 представлена тревожная техника кибератаки под названием "Ghost Calls" ("Призрачные вызовы"), превращающая популярные платформы для видеоконференций в скрытые каналы управления вредоносным ПО. Исследование компании Praetorian демонстрирует, как злоумышленники эксплуатируют доверие организаций к сервисам Zoom, Microsoft Teams и Google Meet для создания практически необнаружимых командных каналов.

Эксплуатация "слепых зон" инфраструктуры

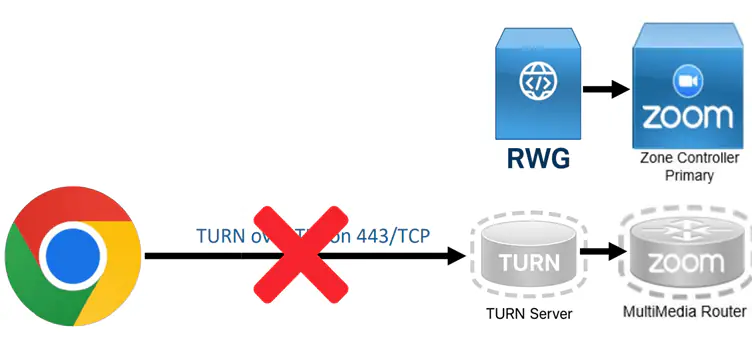

Атака, детально описанная экспертом по безопасности Адамом Кроссером, зиждется на злоупотреблении протоколом TURN (Traversal Using Relays around NAT). Этот протокол критически важен для установления соединений между пользователями, находящимися за сетевыми экранами и устройствами NAT, что является обычной практикой в корпоративных сетях. Ключевая проблема заключается в том, что трафик видеоконференций часто исключается из строгого контроля безопасности. Многие компании следуют рекомендациям вендоров, таких как Zoom и Microsoft Teams, настраивая split-tunneling для обхода VPN и отказываясь от TLS-инспекции для сохранения качества звонков. Это создает "слепую зону", которой успешно пользуются злоумышленники.

"Решения для веб-конференций представляют собой исключительно привлекательный вектор для создания скрытых краткосрочных каналов управления и контроля", - подчеркнул Кроссер в своем докладе. Учитывая доминирующие рыночные доли Zoom (55,91%) и Microsoft Teams (32,29%), атакующие получают доступ к широко распространенным и доверенным каналам связи, редко подвергающимся глубокому анализу.

Механика "Призрачных вызовов" и инструмент TURNt

Для демонстрации уязвимости исследователи разработали открытый инструмент TURNt (TURN tunneler). Он позволяет злоумышленникам, получившим доступ к TURN-учетным данным жертвы (например, через фишинг или компрометацию), создавать скрытые туннели прямо через инфраструктуру платформ видеоконференций. TURNt способен устанавливать удаленную и локальную переадресацию портов, организовывать SOCKS-прокси и децентрализованные C2-коммуникации. Весь этот вредоносный трафик выглядит как легитимная активность Zoom, Teams или Google Meet - зашифрованные данные передаются по стандартному порту 443 (HTTPS).

Особую опасность представляет длительный срок действия TURN-учетных данных, которые обычно остаются валидными несколько дней. Для поддержания канала управления атакующим не требуется активных сессий видеоконференций или установки дополнительного ПО на скомпрометированные системы. Это обеспечивает высокую скрытность и устойчивость атаки даже после первоначального проникновения.

Сложности обнаружения и рекомендации по защите

Обнаружение "Ghost Calls" представляет значительную трудность для SOC-команд и систем безопасности. Трафик идентичен нормальному трафику конференций. Мониторинг аномалий объема трафика или корреляция сетевой активности с запущенными процессами на хостах часто приводит к огромному количеству ложных срабатываний из-за специфики работы TURN-серверов.

Исследователи Praetorian предлагают сместить фокус защиты с прямой детекции самого TURN-туннелирования на другие этапы кибератаки. Ключевые рекомендации включают активное использование канареечных токенов (canary tokens) для выявления несанкционированных попыток доступа к внутренним ресурсам. Также критически важен мониторинг сетевой активности на предмет признаков использования известных инструментов для пентеста и постэксплуатации, таких как Impacket или secretsdump.py, которые злоумышленники могут пропускать через созданные прокси-каналы.

Широкий контекст угрозы

Техника "Ghost Calls" вписывается в опасный тренд, когда киберпреступники все чаще атакуют не только технические уязвимости, но и доверие к легитимным бизнес-процессам и инфраструктуре. Эксплуатация доверенных приложений, глубоко интегрированных в корпоративные сети и исключенных из строгого контроля, становится излюбленной тактикой для обхода традиционных периметровых средств защиты. Это исследование служит очередным сигналом для ИБ-сообщества о необходимости пересмотра подходов к безопасности в условиях повсеместного использования облачных сервисов и стирания классических сетевых границ. Защита теперь должна фокусироваться не только на блокировании явных угроз, но и на постоянном анализе легитимных каналов связи на предмет их скрытого злоупотребления.