Исследователи в области информационной безопасности предупреждают о новой угрозе - фишинговых атаках, использующих механизм GitHub Device Code в рамках OAuth 2.0 Device Authorization Grant. Этот метод позволяет злоумышленникам скомпрометировать репозитории GitHub и всю цепочку поставок программного обеспечения организации, используя всего лишь восьмизначный код и социальную инженерию.

Традиционно проведение таких атак в больших масштабах было затруднено из-за необходимости синхронизации с 15-минутным сроком действия кодов и убедительной социальной инженерии. Однако теперь ситуация изменилась с появлением инструмента GitPhish, разработанного для автоматизации этого процесса.

Что представляет собой GitPhish?

GitPhish - это открытый инструмент, предназначенный для моделирования фишинговых атак через GitHub Device Code. Разработчики выпустили его в открытый доступ, чтобы помочь специалистам по безопасности, red-командам и инженерам по обнаружению угроз эффективнее тестировать защитные механизмы организаций.

Ключевые возможности GitPhish

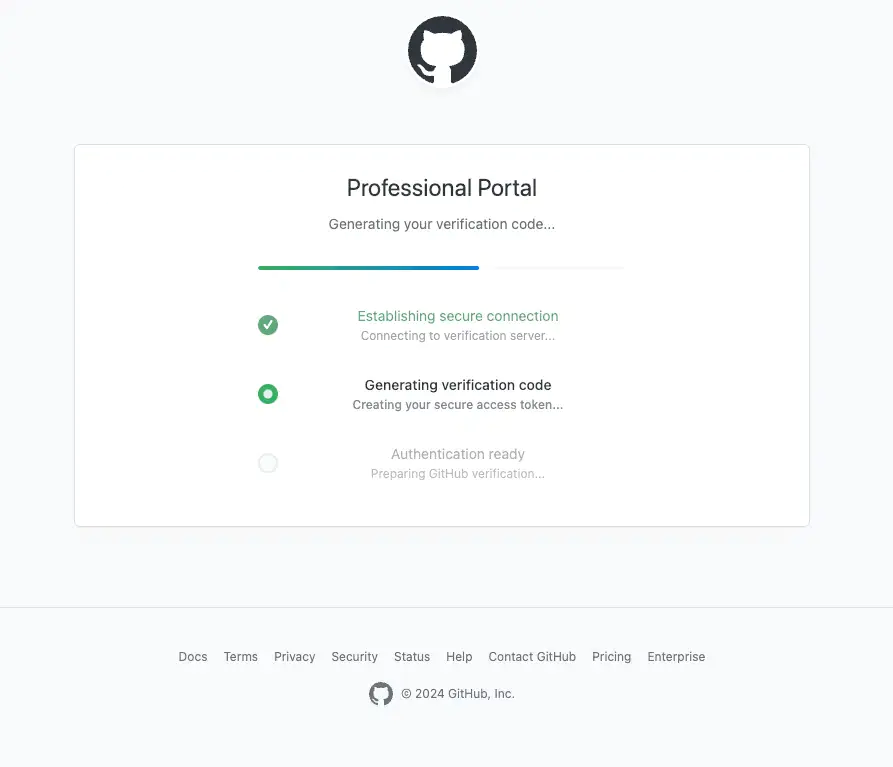

Одной из главных особенностей GitPhish является автоматическое развертывание профессиональных фишинговых страниц на GitHub Pages. Эти страницы выглядят максимально достоверно, чтобы жертва не заподозрила подвоха, и направляют пользователя через процесс аутентификации с помощью Device Code.

Еще одна важная инновация - динамическая генерация кодов. В отличие от старых методов, GitPhish создает коды в момент взаимодействия жертвы с фишинговой страницей, а не заранее. Это позволяет злоумышленнику обойти ограничение по времени и одновременно атаковать нескольких пользователей, не беспокоясь о том, что код истечет до завершения атаки.

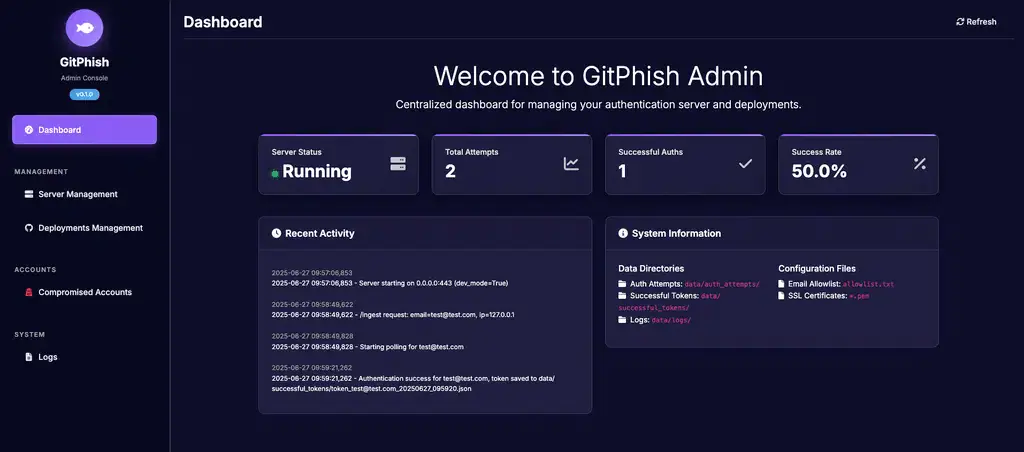

Инструмент поддерживает два режима работы: через командную строку и через веб-интерфейс с удобной панелью управления. Встроенные системы логирования и аналитики упрощают мониторинг атак и управление полученными токенами.

Для кого предназначен GitPhish?

Прежде всего, инструмент ориентирован на профессионалов в сфере кибербезопасности. Red-команды могут использовать его для имитации сложных фишинговых атак в контролируемых условиях, чтобы проверить устойчивость инфраструктуры компании. Инженеры по обнаружению угроз, в свою очередь, получат возможность улучшить свои системы мониторинга для выявления подозрительных OAuth-запросов, необычных паттернов аутентификации в GitHub и социальной инженерии.

Как начать использовать GitPhish?

Инструмент доступен в открытом доступе на GitHub. Для его установки требуется Python и персональный токен доступа GitHub. Процесс настройки занимает всего несколько минут, а в комплекте с инструментом идет подробная документация, включающая реальные сценарии использования.

Разработчики также предлагают вебинары и демонстрации для тех, кто хочет получить практическое представление о работе GitPhish.

Выводы

Появление GitPhish подчеркивает важность усиления защиты от фишинговых атак, особенно тех, что используют механизмы OAuth и Device Code. Организациям необходимо внедрять многофакторную аутентификацию, обучать сотрудников распознаванию социальной инженерии и улучшать системы мониторинга подозрительной активности.

Открытый характер проекта позволяет специалистам по безопасности не только тестировать свои системы, но и вносить вклад в развитие инструмента, делая его более эффективным для защиты от реальных угроз.

GitPhish - это не только инструмент для атак, но и важный ресурс для тестирования защитных механизмов. Его появление в открытом доступе должно стать сигналом для всех, кто работает с GitHub - угрозы становятся все более изощренными, и защита должна быть на шаг впереди.