Современный ландшафт киберугроз требует постоянного совершенствования методов обнаружения сложных атак. Одним из ключевых векторов атак остаются уязвимости в реализации COM (Component Object Model) и RPC (Remote Procedure Call) - технологий, активно используемых в Windows-средах. В ответ на эту угрозу появился новый инструмент - COMmander, разработанный для детального мониторинга и предотвращения эксплуатации уязвимостей в этих протоколах.

COMmander представляет собой легковесную утилиту, написанную на C#, которая использует возможности Microsoft-Windows-RPC ETW provider для сбора низкоуровневых событий, связанных с RPC-взаимодействиями и операциями COM. Это позволяет выявлять подозрительные активности, такие как несанкционированные вызовы интерфейсов или попытки принудительной аутентификации - техники, часто применяемые в сложных APT-атаках.

Главная задача COMmander - дать защитникам возможность обнаруживать аномалии в работе COM и RPC до того, как злоумышленники успеют их использовать. Инструмент работает на основе конфигурационных файлов, в которых определяются правила фильтрации событий. Эти правила могут включать параметры InterfaceUUID, OpNum, Endpoint, NetworkAddress и ProcessName, что позволяет тонко настраивать мониторинг под конкретные угрозы. Например, можно настроить обнаружение вызовов DCOM, связанных с WebClient, или отслеживать атаки типа PetitPotam, эксплуатирующие уязвимость в EfsRpcOpenFileRaw.

Одна из сильных сторон COMmander - его низкая нагрузка на систему. В отличие от громоздких SIEM-решений, этот инструмент работает практически незаметно, анализируя события в реальном времени без существенного влияния на производительность. Это делает его идеальным кандидатом для работы в корпоративных средах, где важно избегать ложных срабатываний и перегрузки инфраструктуры.

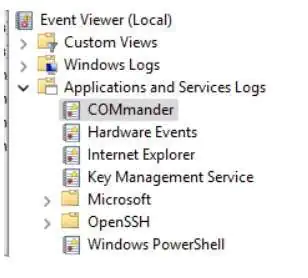

Развертывание COMmander возможно в двух режимах: через командную строку (CLI) или в виде системной службы. В CLI-режиме достаточно запустить COMmander.exe, и он автоматически загрузит конфигурацию из файла config.xml. Для работы в фоновом режиме инструмент можно установить как службу с помощью PowerShell-скрипта InstallService.ps1, после чего все события будут записываться в Журнал событий Windows (раздел Application and Service Logs > COMmander). Здесь можно отслеживать ключевые события: запуск и остановку службы, загрузку правил, ошибки и срабатывания детекторов.

Однако есть важное ограничение: нельзя одновременно запускать CLI-версию и службу, так как это приведет к конфликту в работе, требующему перезапуска службы. Также стоит учитывать, что на текущий момент XML-конфигурация поддерживает только одно правило каждого типа, что несколько ограничивает гибкость, но компенсируется простотой настройки.

COMmander не просто собирает данные, но и преобразует их в полезные индикаторы компрометации, помогая специалистам быстро реагировать на угрозы.

В перспективе инструмент может получить дополнительные функции, такие как поддержка множественных правил и интеграция с SIEM-системами для более глубокого анализа. На данный же момент COMmander остается эффективным решением для защиты корпоративных сетей от сложных атак, использующих уязвимости COM и RPC, сочетая в себе технологическую мощь и простоту эксплуатации.

Скачать последнюю версию можно на GitHub, а документация и примеры конфигураций помогут быстро освоить инструмент. В мире, где злоумышленники постоянно совершенствуются, такие инструменты, как COMmander, становятся необходимым элементом арсенала киберзащитников.