Banload - это банковский троян, разработанный бразильскими киберпреступниками и используемый в основном для заражения устройств в Латинской Америке. Одним из примечательных аспектов Banload является использование пользовательских драйверов ядра для обхода обнаружения.

Banload Banking Trojan

Banload (также известный как TrojanDownloader:Win32/Banload) - семейство троянских программ-распространителей. При установке трояны этого семейства внедряют в систему другие компьютерные инструменты, большинство из которых относятся к категории банковских троянов, собирающих системную информацию пользователя (антивирусные пакеты обычно определяют эти внедряемые инфекции как "Win32/Banker").

Основной целью Banload является загрузка банковского троянца, который крадет личные данные, относящиеся к банковским счетам жертв. Например, логины, пароли и другую конфиденциальную информацию. После того как полезная нагрузка похищает эти данные, она отправляет информацию киберпреступнику, ответственному за распространение/разработку этого трояна.

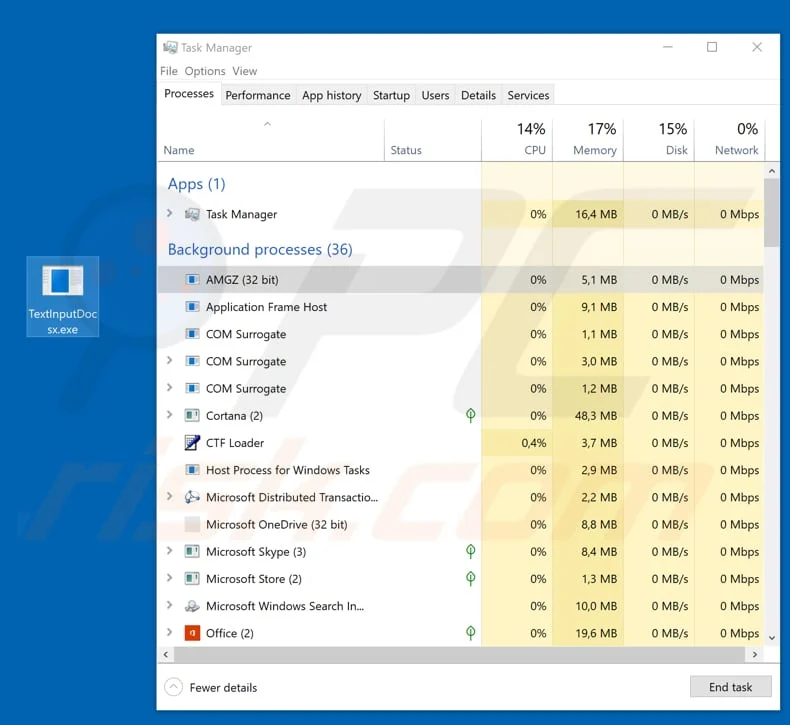

На скриншоте Banload запускается в диспетчере задач как процесс "AMGZ", однако он может использовать и другие имена. Файл "TextInputDocsx.exe" на Рабочем столе является вложением, используемым для распространения Banload.

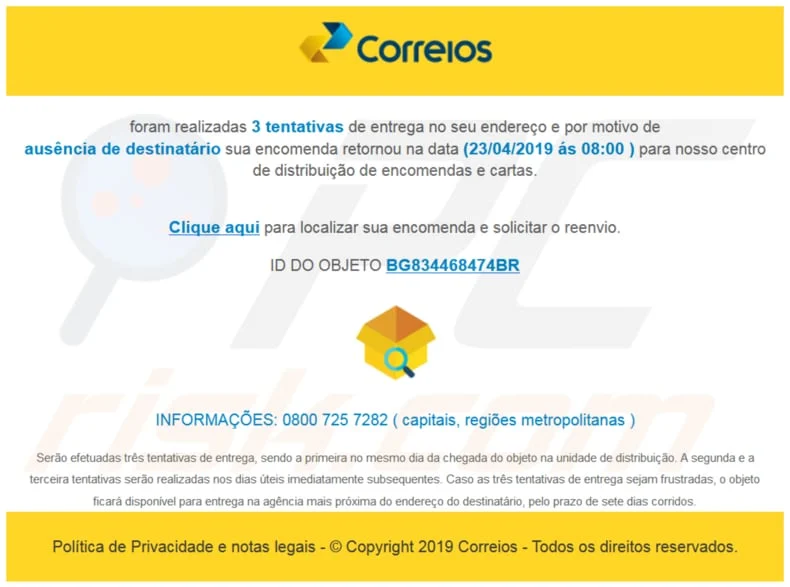

Киберпреступники распространяют Banload в основном через спам-кампании по электронной почте. Они рассылают электронные письма, содержащие вложения - ZIP-файлы, в которых содержится исполняемый файл. Если файл открыть, он загружает и устанавливает Banload, который затем загружает и устанавливает другого (банковского) троянца. Он также может распространяться другими методами.

Например, сомнительные источники загрузки программного обеспечения, поддельные средства обновления программного обеспечения, другие троянцы и средства "взлома" программного обеспечения. Киберпреступники часто используют сторонние программы загрузки, сети Peer-to-Peer, бесплатные файловые хостинги и сайты загрузки бесплатного программного обеспечения и другие подобные каналы для представления вредоносных файлов как легитимных.

Электронное письмо, используемое для распространения вредоносного вложения (троянец Banload):

Indicators of Compromise

IPv4

- 13.107.21.200

- 23.218.129.107

- 31.13.66.19

- 34.102.185.99

- 34.212.89.14

- 5.57.226.202

- 51.254.152.94

- 52.216.129.45

- 52.216.245.54

- 52.216.76.254

- 52.216.84.109

- 52.217.33.190

- 52.217.45.150

- 52.217.48.70

- 52.217.79.142

- 52.217.85.222

- 52.95.165.35

TTP - тактика, техника, процедуры

Тактика, методы и процедуры (TTP) обобщают предполагаемые методы MITRE ATT&CK, используемые Banload.

| ID | Техника | CWE | Описание | Доверие |

| 1 | T1006 | CWE-22 | Обход имени пути | Высокий |

| 2 | T1059 | CWE-88 | Межсайтовый скриптинг | Высокий |

| 3 | T1059.007 | CWE-79, CWE-80 | Межсайтовый скриптинг | Высокий |