В арсенале специалистов по кибербезопасности появился новый инструмент для тестирования на проникновение под названием "RecoverIt". Этот инструмент, разработанный исследователем TwoSevenOneT, предлагает новую тактику для скрытого перемещения внутри сети (латерального движения) и закрепления в системе. В отличие от традиционных методов, он злоупотребляет не настройками запуска службы Windows, а её механизмом восстановления после сбоя, что позволяет обходить многие системы защиты.

На протяжении многих лет злоумышленники использовали создание или изменение служб Windows для выполнения вредоносного кода. Такие известные инструменты, как PsExec или фреймворк Impacket, часто полагаются на этот подход. Однако у него есть существенный недостаток - он создаёт много "шума". Современные системы защиты, такие как Endpoint Detection and Response (EDR), активно отслеживают ключевой параметр службы - ImagePath (путь к исполняемому файлу). Если этот путь изменяется и начинает указывать на подозрительный файл, например, "C:\Temp\malware.exe", это почти сразу же вызывает тревогу у защитников.

Новый инструмент "RecoverIt" обходит это ограничение, оставляя легитимный путь ImagePath полностью нетронутым. Вместо этого он использует встроенную функцию Windows "Восстановление при сбое", доступную в свойствах каждой службы. Эта функция помогает администраторам автоматически перезапускать упавшие службы или выполнять специальные программы для их восстановления. "RecoverIt" автоматизирует процесс поиска службы, которая может закономерно завершиться с ошибкой (например, "UevAgentService" в отключенном состоянии), и модифицирует её логику восстановления.

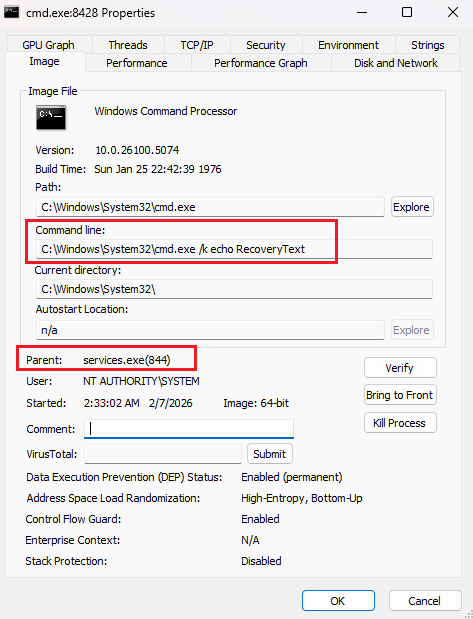

Атака по этой схеме проста, но эффективна. Сначала инструмент идентифицирует целевую службу, склонную к сбоям. Затем он настраивает её параметры восстановления так, чтобы при каждом сбое службы выполнялась вредоносная команда, например, устанавливающая обратную оболочку (reverse shell). Наконец, злоумышленник запускает службу. Она работает, закономерно завершается с ошибкой, и диспетчер управления службами Windows (Service Control Manager, SCM) автоматически, в рамках "восстановления", исполняет вредоносную нагрузку.

Ключевая опасность этой техники заключается в обходе основного индикатора компрометации (IOC) для служб - пути ImagePath. Аналитик безопасности, изучающий скомпрометированную службу, увидит в этом поле путь к валидному, подписанному исполняемому файлу Microsoft, например, "C:\Windows\System32\svchost.exe". Вредоносная активность скрыта в реестре, в параметрах "FailureCommand" и "FailureActions", которые редко подвергаются аудиту при стандартных проверках. Таким образом, традиционные правила мониторинга, ориентированные на создание служб или изменение их путей, оказываются неэффективными.

Для обнаружения подобной активности эксперты рекомендуют расширить мониторинг. Защитникам необходимо отслеживать изменения в настройках восстановления служб, уделяя особое внимание подозрительным командам в значениях реестра "FailureCommand". Кроме того, важным источником информации являются журналы событий Windows. Необычно высокая частота событий с ID 7024 и 7031, которые фиксируют завершение и сбой служб, с последующим немедленным запуском процессов от "services.exe", может указывать на попытку эксплуатации функции восстановления.

Новый инструмент "RecoverIt" наглядно демонстрирует, как злоумышленники продолжают находить и использовать легитимные, но редко контролируемые функции операционных систем. Этот случай подчеркивает необходимость для специалистов по безопасности углублять аудит систем и выходить за рамки проверки только самых очевидных векторов атаки.