Аналитики FortiGuard Labs опубликовали данные за второй квартал 2025 года, подтверждающие тревожную устойчивость киберугроз, связанных с открытыми репозиториями программного обеспечения. Несмотря на предупреждения экспертов, злоумышленники продолжают активно использовать платформы NPM (Node Package Manager) и PyPI (Python Package Index) для распространения вредоносных пакетов, внедряя их в цепочки поставок ПО. Мониторинг более 1.8 миллиона пакетов за квартал выявил свыше тысячи подтверждённых инцидентов, демонстрирующих неизменность базовых тактик атакующих.

Описание

Главной тенденцией остаётся эксплуатация скриптов установки (setup/install scripts) для скрытой активации вредоносных нагрузок. Более 75% обнаруженных пакетов содержали менее пяти файлов, а 90% не имели привязанных репозиториев - стратегия, направленная на минимизацию цифрового следа и усложнение атрибуции. Особую обеспокоенность вызывает рост использования обфускации кода: по сравнению с первым кварталом 2025 года её применение увеличилось на 40%. Этот метод позволяет маскировать истинное назначение кода, задерживая обнаружение угрозы.

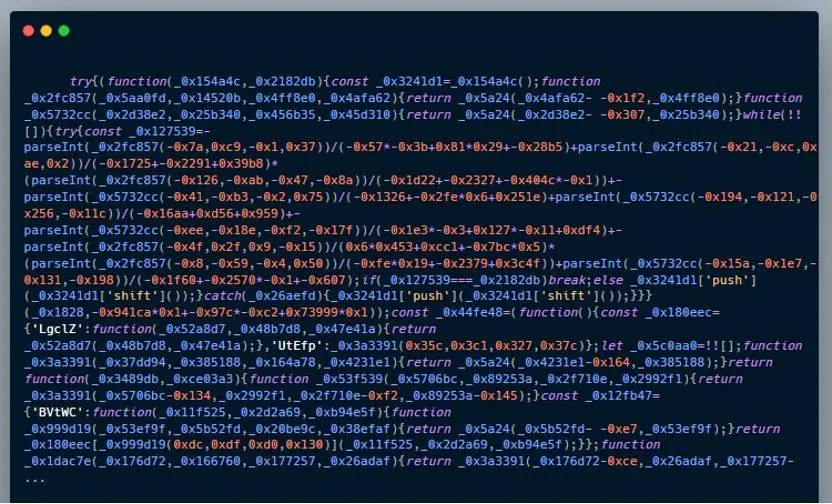

Яркой иллюстрацией тактик стали пакеты PyPI, выявленные во втором квартале: simple-mali-pkg-0.1.0, confighum-0.3.5 и solana-sdkpy-1.2.6. При установке они выполняли зашифрованный скрипт mali.py, содержащий десятки слоёв обфускации. После декодирования кода выяснилось, что его функционал сосредоточен на краже учетных данных, файлов кошельков криптовалют и системных метаданных. Аналогичные методы наблюдались в пакете NPM postcss-theme-vars-7.0.7, где вредоносный код был замаскирован под файл test-simples.dat с расширением, не соответствующим JavaScript-содержимому. После деобфускации в нём обнаружили механизмы для перехвата данных браузеров (включая пароли и настройки расширений), снятия скриншотов, кейлоггинга и сканирования дисков на наличие критически важной информации.

Эти примеры подчеркивают две ключевые тенденции: во-первых, злоумышленники фокусируются на целевой эксфильтрации данных с минимальным шумовым воздействием, избегая сложных эксплуатаций уязвимостей. Во-вторых, они активно рециркулируют старые угрозы, модифицируя их код. Так, пакет postcss-theme-vars-7.0.7 является эволюцией ранее документированных атак на библиотеку PostCSS, что указывает на адаптивность преступных кампаний.

Экосистемы открытого ПО остаются критически уязвимым звеном из-за их масштаба и доверительной модели взаимодействия. Согласно отчёту, каждое новое приложение или библиотека, интегрированная в репозиторий, расширяет поверхность атаки для злоупотреблений. При этом автоматические системы проверки сталкиваются с проблемами при анализе многослойно зашифрованного кода, особенно если пакет имитирует легитимные функции.

FortiGuard Labs отмечает, что тактики злоумышленников не претерпели значительных изменений с прошлого квартала, что свидетельствует об эффективности их текущих методов. Упрощённая структура пакетов, отсутствие репозиториев и скрытый запуск вредоносных скриптов остаются "золотым стандартом" для атакующих. Однако растущая сложность обфускации указывает на усиление "гонки вооружений" между создателями угроз и защитными решениями.

Перспективы остаются сложными: по мере роста зависимостей разработчиков от сторонних библиотек риски будут только увеличиваться. Уже сейчас 60% вредоносных пакетов нацелены на кражу конфиденциальных данных пользователей, а 30% - на захват контроля над системами. Эксперты подчёркивают, что инциденты в экосистемах OSS носят глобальный характер, а скорость обнаружения напрямую зависит от возможностей непрерывного мониторинга и анализа поведения кода.

Данные второго квартала 2025 года рисуют картину устойчивой, хотя и не революционной, эволюции угроз. Отсутствие радикальных изменений в тактиках - тревожный сигнал, говорящий о том, что текущие методы злоумышленников продолжают приносить результаты. Это требует пересмотра подходов к безопасности цепочек поставок на уровне инфраструктуры, а не только на уровне конечных приложений. Рост сложности скрытных механизмов эксфильтрации подчёркивает необходимость проактивных, а не реактивных мер.

Таким образом, открытые репозитории превратились в перманентный канал для целевых атак, где простота внедрения угроз контрастирует со сложностью их своевременного выявления. Статистика FortiGuard Labs служит напоминанием, что проблема носит системный характер и не может быть решена разовыми мерами. Устойчивость угрозы требует равной устойчивости контрмер, адаптированных к реалиям распределённой разработки ПО.

Индикаторы компрометации

SHA256

- 00892955b1a2302536f4d7175cd30d89f961c1f45d56461e62ba0549b5906ae9

- 2d9d200b8e167fc95120e893dd3d7d02789a8ba41ba2632af2e342f35d1d2283

- 2e037be549c01fec14d9cad59075708476e90456deb53811f4301eb111c1104b

- a9114a446a136ddf38c16f9e1bb1a83400cba423d0d97df121a54b67829be7b9

- d63099defcc1ee6dcbcbb68383e435347b661a9e399f5a028f735b5f6f3f86d7

- de23b7350619938388cc01f8086df95858495c6c8d73743a3c20d0ced3aece5b