В ходе недавно обнаруженной кампании киберпреступники использовали технику вредоносной рекламы для перенаправления пользователей на фиктивные страницы с предупреждениями о вредоносном ПО. Согласно исследованию независимого аналитика, мошеннических объявления демонстрировались на сайте federalpay[.]org в течение приблизительно часа.

Описание

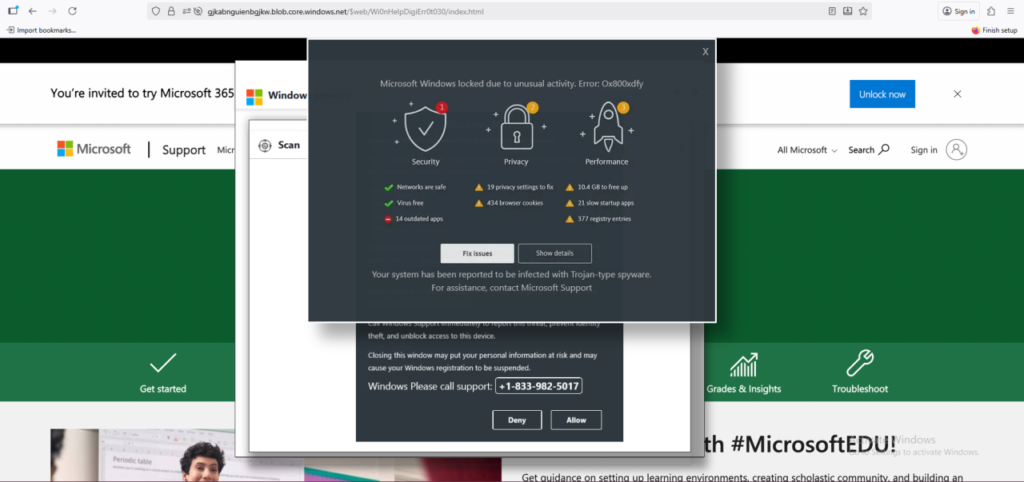

Атака относится к категории TOAD (Telephone-Oriented Attack Delivery - телефонно-ориентированная доставка атаки), когда злоумышленники убеждают жертв позвонить по указанному номеру для последующих malicious действий. При переходе по рекламным объявлениям пользователи перенаправлялись на подконтрольные злоумышленникам домены с расширением .site, которые затем вели на финальную страницу с фальшивым предупреждением.

Исследование показало, что рекламодателем выступала компания "SYSTEM THINK, INC", размещавшая несколько мошеннических объявлений. При этом злоумышленники реализовали механизм фильтрации трафика, определяющий автоматизированные системы сканирования. Когда доступ к страницам перенаправления осуществлялся через инструменты анализа, такие как urlscan.io, возвращалась стандартная шаблонная страница вместо вредоносного контента.

Аналитик отметил, что при обращении к redirector-сайтам с виртуальной машины Flare происходило перенаправление на фиктивную страницу с предупреждением. Однако при использовании PowerShell Invoke-WebRequest с пользовательским агентом, имитирующим Chrome, также возвращался шаблонный контент, что свидетельствует о сложной фильтрации.

Финальная страница с фальшивым предупреждением размещалась на поддомене blob.core.windows[.]net, что может создавать у пользователей ложное впечатление легитимности благодаря ассоциации с облачной инфраструктурой Microsoft. При этом сам вредоносный контент имитировал сообщения технической поддержки или системные ошибки, побуждая пользователей к активным действиям.

Кампания демонстрирует растущую изощренность злоумышленников, использующих сочетание социальной инженерии и технических методов обхода защиты. Эксперты отмечают, что подобные атаки часто направлены на получение конфиденциальной информации или финансовых средств под предлогом решения несуществующих проблем с компьютером.

По данным исследования, большинство мошенических объявлений были оперативно удалены, однако некоторые redirector-сайты продолжали оставаться активными. Специалисты по информационной безопасности рекомендуют пользователям соблюдать осторожность при переходе по рекламным ссылкам и проверять подозрительные сообщения через официальные каналы связи.

Данный инцидент подчеркивает важность постоянного мониторинга интернет-ресурсов на предмет вредоносной активности. Кроме того, он демонстрирует необходимость использования комплексных мер защиты, включающих как технические решения, так и обучение пользователей распознаванию социальной инженерии. Особое внимание следует уделять веб-сайтам, которые могут стать платформой для распространения вредоносной рекламы, даже если они сами не являются вредоносными.

Индикаторы компрометации

Domains

- carinteriors.site

- cozyworkspace.site

- fitnessgadgets.site

- fitnessgearhub.site

- gjkabnguienbgjkw.blob.core.windows.net

- gymora.site

- handmadecandles.site

- handmadejewels.site

- naturalskincare.site

- safetravelgear.site

- skincarekits.site

- smartkitchenware.site

- womenshandbags.site

URLs

- https://gjkabnguienbgjkw.blob.core.windows.net/$web/Wi0nHelpDigiErr0t030/index.html