Эксперты по кибербезопасности из компании Expel обнаружили новую сложную кампанию, в рамках которой злоумышленники используют троянизированное программное обеспечение с действительными код-сайнинг сертификатами для обхода систем защиты. Целью атаки является преобразование зараженных компьютеров в прокси-серверы, что позволяет злоумышленникам скрывать свою деятельность и перенаправлять вредоносный трафик через IP-адреса жертв.

Описание

Кампания начинается с распространения файлов, подписанных сертификатом компании «GLINT SOFTWARE SDN. BHD.». Хотя эта организация выглядит легитимной, её credentials были скомпрометированы и используются для придания убедительности вредоносным нагрузкам. Это позволяет злоумышленникам обходить стандартные средства защиты, так как подписанный код часто вызывает меньше подозрений как у пользователей, так и у автоматических систем мониторинга.

Основным инструментом в данной схеме является JavaScript-дроппер, который обеспечивает установку трояна под названием «ManualFinder». Его распространение происходит через механизмы persistence, связанные с браузером OneStart - приложением, которое уже известно своим подозрительным поведением в прошлом. Для обеспечения устойчивости трояна создается scheduled task, выполняющий JavaScript-файл из временной директории пользователя. Это гарантирует, что вредоносная активность продолжается даже после перезагрузки системы.

После активации дроппер устанавливает исходящие соединения с командными серверами (C2), такими как mka3e8[.]com и y2iax5[.]com, откуда загружает и запускает подписанный исполняемый файл ManualFinder. Многоступенчатая цепочка заражения демонстрирует стремление злоумышленников к скрытности и надежности эксплуатации.

Анализ показал, что одна из подписанных вредоносных программ маскируется под легитимный PDF-редактор, но при этом скрытно преобразует устройство жертвы в резидентский прокси-узел. Это позволяет злоумышленникам использовать IP-адрес зараженного устройства для маршрутизации трафика, что анонимизирует их операции и может привести к тому, что жертва будет вовлечена в противоправную деятельность, такую как DDoS-атаки, эксфильтрация данных или кибершпионаж.

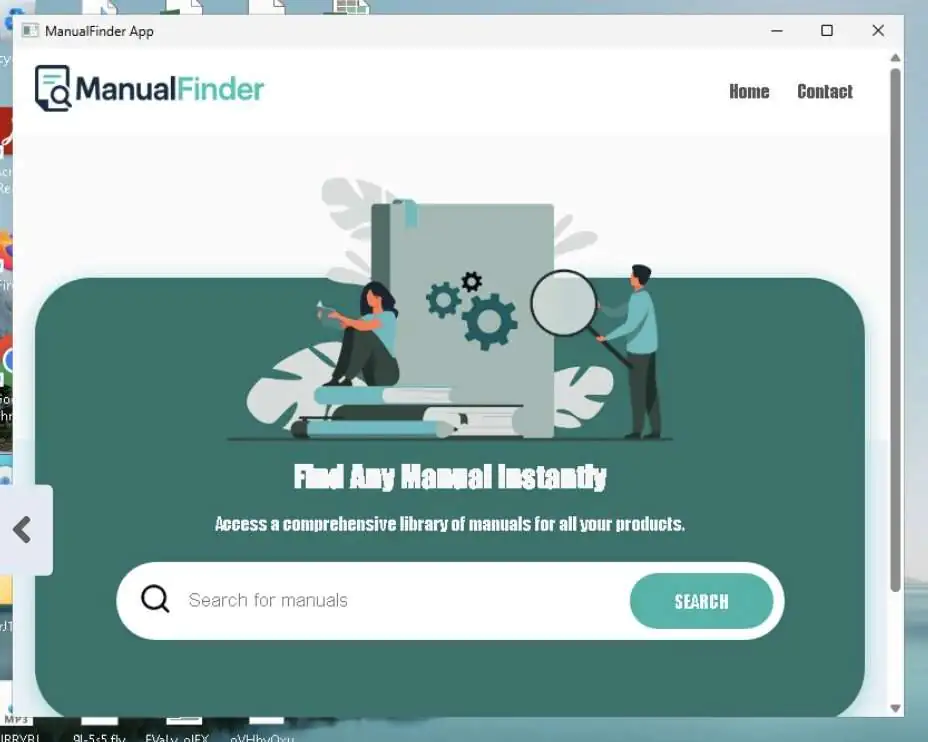

ManualFinder, при запуске в контролируемой среде, выглядит как полезная утилита для поиска инструкций к продуктам, что усложняет его обнаружение. Однако контекст его установки - через браузер OneStart без явного согласия пользователя - указывает на целенаправленную стратегию распространения через сомнительные каналы. Сайт, связанный с приложением, рекламирует его как бесплатный инструмент, но не предоставляет прямых ссылок для загрузки, что свидетельствует о bundle-распространении или скрытной установке.

Эксперты Expel подчеркивают, что подобные угрозы сочетают в себе функциональность легитимного ПО и вредоносную нагрузку, что значительно осложняет детектирование. Это отражает общий тренд в киберпреступности, когда повседневные инструменты превращаются в векторы для создания масштабных прокси-сетей.

Индикаторы компрометации

Domains

- mka3e8.com

- y2iax5.com

MD5

- 1efaffcd54fd2df44ab55023154bec9b

- 27fb60fa0e002bdb628ecf23296884d3

- d09b667391cb6f58585ead314ad9c599