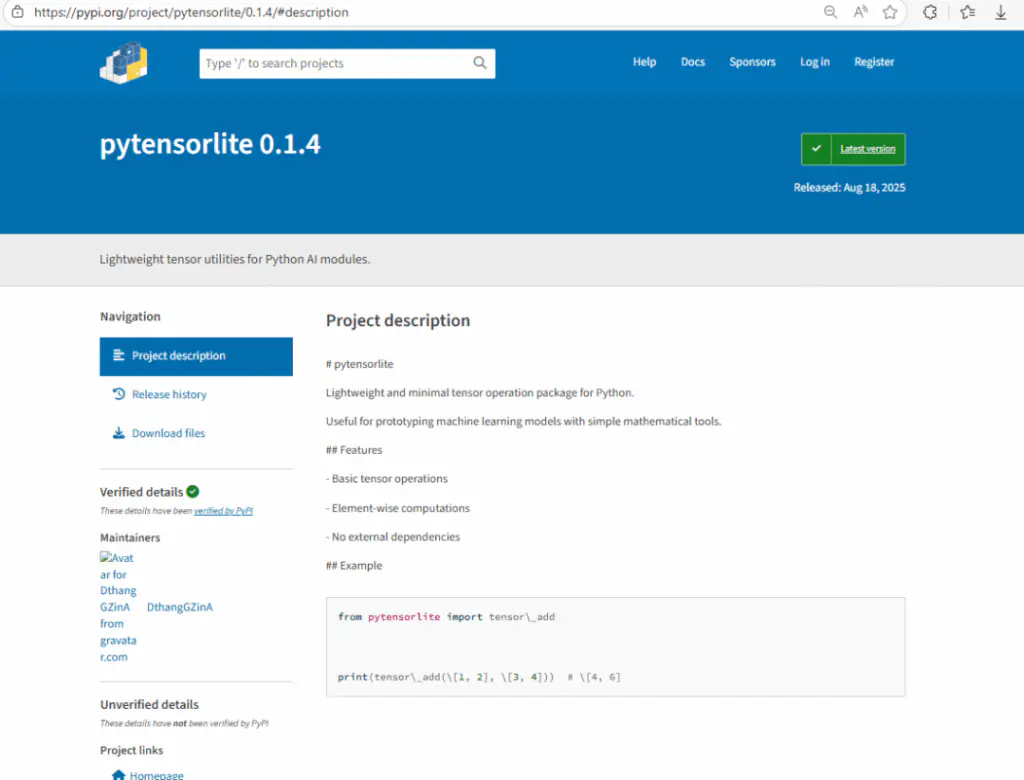

В середине августа 2025 года специалисты центра безопасности компании "Xuanjing" обнаружили новую кампанию по внедрению вредоносного кода в экосистему Python. Злоумышленники разместили в официальном репозитории PyPI пакет pytensorlite, который маскировался под популярную библиотеку для машинного обучения pytensor. В течение 18 августа было выпущено пять версий этого пакета, каждая из которых содержала код для удалённой загрузки и выполнения трояна W4SP.

Описание

По данным исследователей, пакет pytensorlite при установке инициировал процесс загрузки дополнительного вредоносного кода с GitHub. Этот код, предварительно закодированный в base64 и сжатый с помощью zlib, после распаковки превращался в полнофункциональную версию трояна W4SP Stealer. Анализ показал, что злоумышленники использовали открытый исходный код проекта W4SP-Stealer-V2, доступного на GitHub, адаптировав его для своих целей.

Основной целью атаки стали пользователи операционной системы Windows. Вредоносная программа нацелена на кражу конфиденциальных данных из браузеров, включая пароли, cookies и историю посещений. Под угрозой оказались такие браузеры, как Chrome, Edge, Firefox, Yandex и Opera. Кроме того, троянец собирал файлы популярных криптовалютных кошельков, включая Atomic, Exodus, Binance, Coinomi и bytecoin.

Собранные данные упаковывались в zip-архивы и отправлялись на управляемый злоумышленниками веб-хук в Discord. Исследователи обнаружили, что использовался конкретный адрес: https://discord.com/api/webhooks/1406682769891004476/e-faAgYCcfVL0RHJsK0QfyhVUIwrJffIv0aNge0YW9l4TszqdIfVW7J57aa2fccDBcN1.

Одной из наиболее опасных возможностей W4SP является функция внедрения в приложения криптовалютных кошельков. Троянец заменяет оригинальные файлы app.asar в кошельках Exodus и Atomic на вредоносные версии, загружаемые с серверов в Discord. Это позволяет злоумышленникам не только похищать данные, но и потенциально перехватывать контроль над кошельками и операциями пользователей.

За день размещения в PyPI пакет pytensorlite был загружен около 900 раз, что свидетельствует о значительном потенциальном масштабе инцидента. Специалисты "Xuanjing" оперативно уведомили администрацию PyPI о вредоносном пакете, а также предоставили детальный анализ угрозы подписчикам своей службы безопасности цепочки поставок XSBOM.

Индикаторы компрометации

URLs

- https://cdn.discordapp.com/attachments/1086668425797058691/1113770559688413245/app.asar

- https://cdn.discordapp.com/attachments/1135684724585681039/1143224080603037827/app.asar

- https://discord.com/api/webhooks/1406682769891004476/e-faAqYCcfVLORHJsK0QfyhVUlwrJfflv0aNge0YW914TszqdIfVW7J57aa2fccDBcN1

- https://raw.githubusercontent.com/93dk99-ui/pytensorlite/main/main.b64

SHA256

- 34c495f43e8877c168d312e899c9f99ee16c180492191d5cfc6d4c72473b2fef

- f54e7d603141fb1f03a3886961a4a9cd4fc615eb99acc1e2fff8772c027a7f54

- fbcc02a770fa2e2d9257b24b56d34bceab3d036f8772638a4360acf9a9d47b49