Специалисты по кибербезопасности из команды UserGate uFactor обнаружили новую схему распространения вредоносного программного обеспечения с использованием легитимного инструмента для создания установочных пакетов. Речь идет о Nullsoft Scriptable Install System (NSIS), который злоумышленники применяют для упаковки и доставки вредоносного нагрузчика GuLoader на компьютеры жертв.

Описание

NSIS - это система с открытым исходным кодом, разработанная компанией Nullsoft, известной благодаря медиаплееру Winamp. Изначально она создавалась как альтернатива коммерческим продуктам, таким как InstallShield, и предназначена для сборки установщиков программного обеспечения для Windows. Однако, как и многие другие легитимные инструменты, NSIS привлек внимание киберпреступников, которые используют его для обфускации вредоносного кода и усложнения его обнаружения.

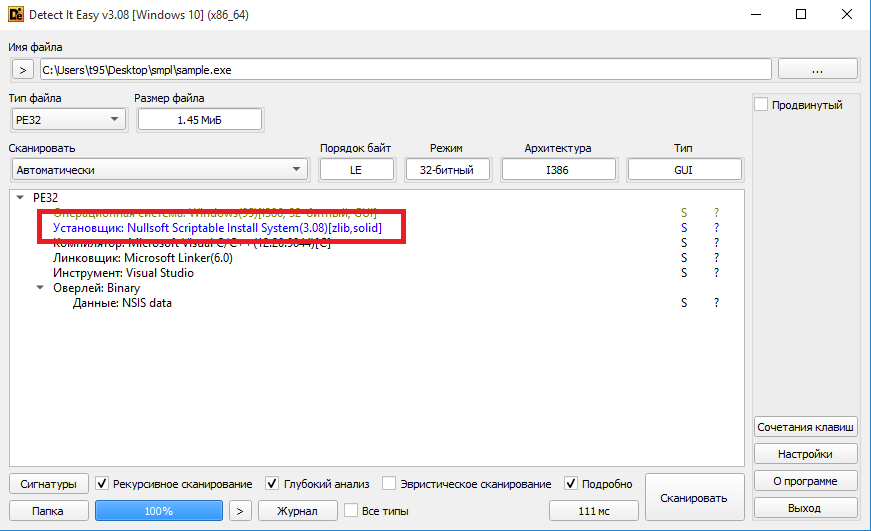

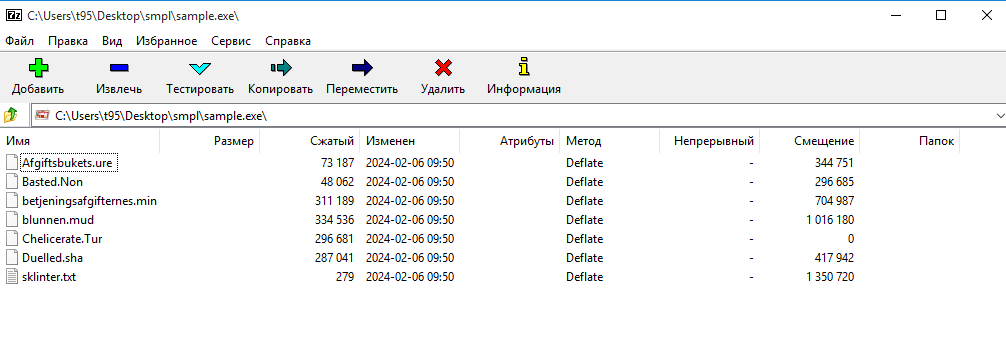

Анализ начинается с изучения подозрительного файла, который был идентифицирован как инсталлятор NSIS с помощью утилиты Detect It Easy. Этот инструмент позволяет определить тип файла и используемые методы упаковки. После подтверждения, что файл собран с помощью NSIS, исследователи извлекли его содержимое с помощью архиватора 7-Zip. Среди извлеченных файлов внимание привлек файл с именем Basted.Non, который содержал обфусцированный код.

Изучение файла Basted.Non в текстовом редакторе Notepad++ показало наличие переменных Colloque и Hexonic, содержащих бессмысленные на первый взгляд текстовые сообщения. Также была обнаружена функция Logjam, которая, начиная с седьмого символа, формирует строку с шагом в восемь символов. Код был дополнен "мусорными инструкциями" - техникой, часто используемой злоумышленниками для затруднения анализа.

Для деобфускации исследователи сохранили основной массив текста из переменной Colloque в отдельный файл и воспроизвели сценарий. В процессе анализа выяснилось, что переменная Hexonic преобразуется в IEX (Invoke-Expression), что является признаком использования PowerShell для выполнения вредоносного кода. После запуска сценария был получен деобфусцированный код, который содержал строки в шестнадцатеричном формате и функции для их преобразования.

Одной из ключевых находок стало применение XOR-шифрования с ключом 189 (в десятичном формате) или bd (в шестнадцатеричном). Функция Counteraggressions была предназначена для выполнения XOR-операций, а функция Bitterish конвертировала hex-строки в байты. После расшифровки строк стал виден основной алгоритм вредоносного сценария.

Анализ показал, что вредоносная программа создает два региона памяти. Первый регион, обозначенный как Minerne, заполняется данными, которые затем исполняются. Второй регион, Kriminalbetjent, изначально имеет атрибут PAGE_READWRITE, но в конечном итоге также используется для выполнения кода. Шеллкод, размещенный в этих регионах, содержит "мусорные инструкции" и антиотладочные приемы, что значительно затрудняет его исследование.

Динамический анализ продемонстрировал, что вредоносная программа пытается загрузить дополнительную нагрузку из интернета, однако на момент исследования сервер, с которого должна была производиться загрузка, был недоступен. Также было отмечено, что байты, записанные в регион Kriminalbetjent, присутствуют в памяти процесса msiexec.exe, но с атрибутом PAGE_EXECUTE_READWRITE, что позволяет предположить попытку выполнения кода в контексте легитимного процесса.

По результатам исследования, аналитики пришли к выводу, что вредоносная программа относится к семейству GuLoader - нагрузчика, который часто используется для доставки других видов вредоносного ПО, таких как троянцы или шпионские программы. Как и в случае с ранее изученными образцами, написанными на AutoIt, злоумышленники используют легитимные инструменты для упаковки и доставки вредоносного кода, что позволяет им обходить базовые средства защиты.

Использование NSIS для распространения вредоносного ПО является примером того, как киберпреступники адаптируют легитимные инструменты для своих целей. Это подчеркивает необходимость тщательного анализа даже тех файлов, которые на первый взгляд выглядят безобидными. Специалисты UserGate uFactor смогли частично восстановить техники, используемые злоумышленниками, и получить дополнительные индикаторы компрометации, что позволит улучшить защиту от подобных угроз в будущем.

В настоящее время рекомендуется проявлять осторожность при запуске файлов, полученных из ненадежных источников, и использовать современные решения для защиты конечных точек, способные обнаруживать и блокировать сложные методы обфускации и выполнения кода.

Индикаторы компрометации

URLs

- http://energigroup.hu/nNifdlrg32.bin

MD5

- 2a3b0c09fb6332a4c35439c0741a3c61

- 8c216f66e8374e616d44d14c9c875497

- de7d9362c8b4bb9162093ac7d0a432dc

SHA1

- 1de70829cc27202b8b64235fb19829d32ac72ee1

- 719babc0986b013d8b1349bd56c9ad697fcec16b

- ed495bc4ddbd10ec45e22ba94bdb4b4c82b6acaf

SHA256

- 389095f9cf77f78a7831021b84a312ce2b85637a9ac2ad8b922d11cee7e98fb6

- 67e5c1745d2c3382e6f20e2d7cd876acb687f7859aae4cd2b6b9fae6ca5a441e

- 9ea81c8c46e2a8999e75c17e5e27887915638672b01946e4fb3fb7166934fb97